Services / Détection des intrusions

Le service IPS/IDS est conçu pour surveiller le trafic réseau, détecter les intrusions et protéger contre les attaques malveillantes :

- IDS (Intrusion Detection System) : Surveille le trafic réseau à la recherche d'activités suspectes ou malveillantes et génère des alertes.

- IPS (Intrusion Prevention System) : Non seulement détecte, mais empêche également les menaces en bloquant le trafic suspect en temps réel.

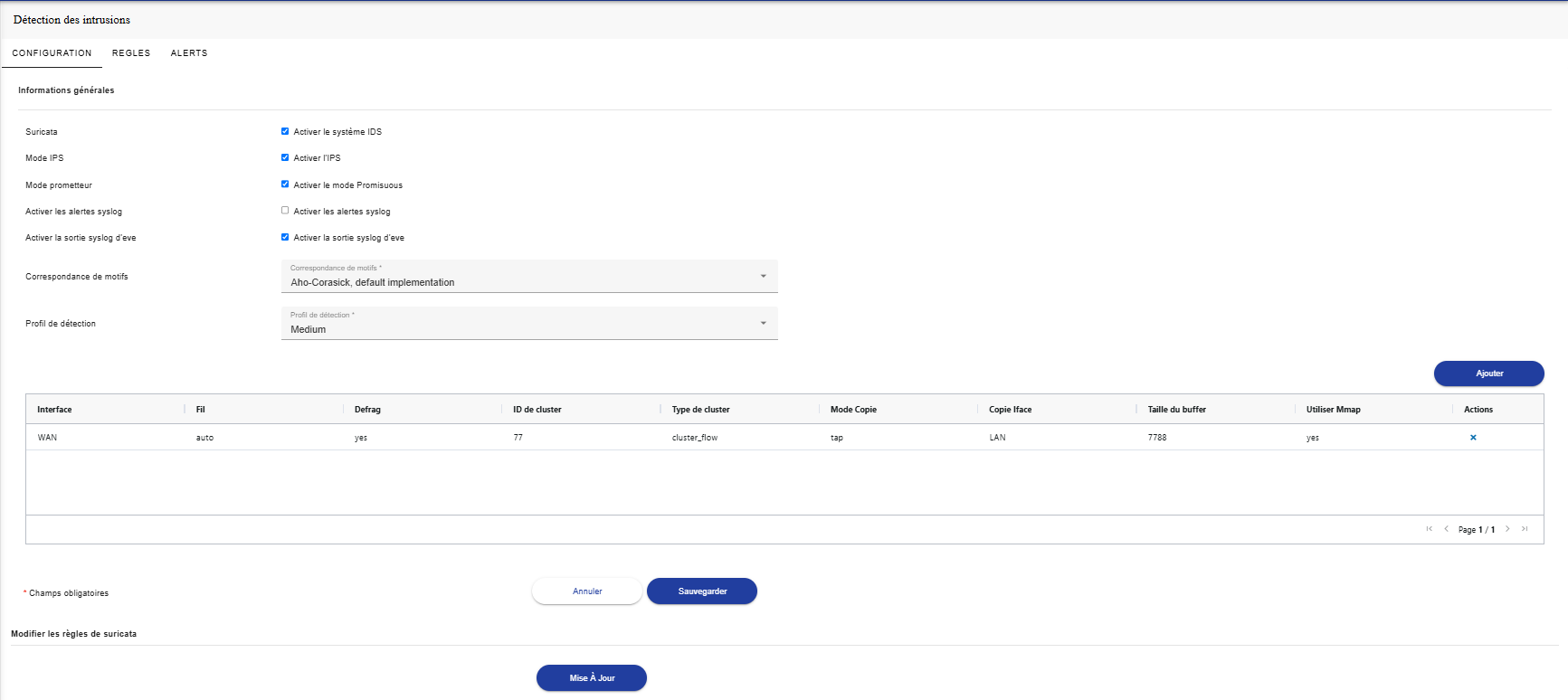

Configuration du service

Cette section de l'interface permet de configurer les fonctionnalités du service :

Paramètres généraux

- Activer le système IDS : Permet d'activer la détection des intrusions sur le réseau.

- Activer l'IPS : Active la prévention des intrusions pour bloquer activement les menaces détectées.

- Activer le mode Promiscuous : Capture tout le trafic réseau, même celui qui n'est pas destiné au système, pour une analyse complète.

- Activer les alertes syslog : Envoie les alertes générées par IDS/IPS à un serveur Syslog pour centralisation et analyse.

- Activer la sortie syslog d’eve : Active la sortie des données détaillées au format JSON (eve-log).

Options avancées

- Correspondance de motifs : Configure la méthode de détection des motifs dans le trafic réseau. Par exemple, Aho-Corasick est un algorithme rapide pour la détection.

- Profil de détection : Permet de sélectionner un niveau de sensibilité pour la détection (faible, moyen ou élevé).

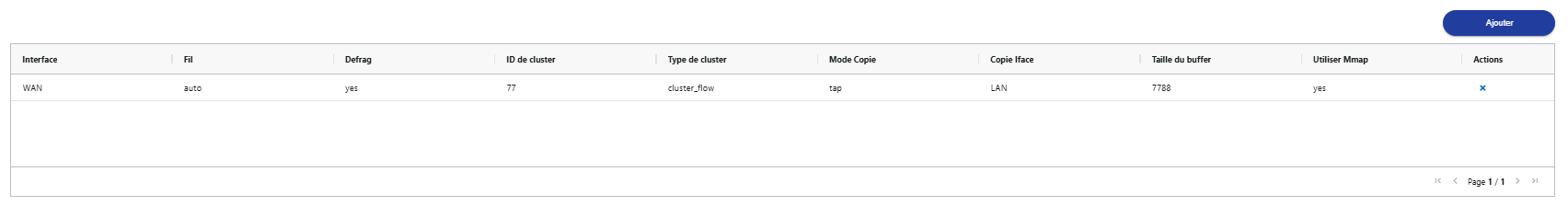

Configuration des interfaces

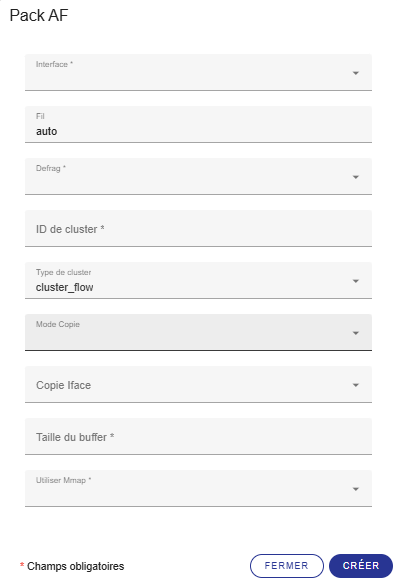

L’interface utilisateur liste les interfaces réseau disponibles et leurs paramètres associés. Lorsque vous cliquez sur le bouton "Ajouter" dans l'interface (coin supérieur droit du tableau), une fenêtre apparaît pour configurer une nouvelle règle ou un nouveau flux de capture réseau.

Champs disponibles dans l'ajout :

- Interface (Obligatoire) : Sélectionnez l'interface réseau à surveiller (exemple : WAN pour le trafic entrant ou LAN pour le trafic interne).

- Fil (Optionnel) : Spécifie le filtre appliqué sur le trafic réseau. Par défaut, il est défini sur auto.

- Defrag (Obligatoire) : Active ou désactive la défragmentation des paquets réseau pour permettre une meilleure analyse des flux fragmentés.

- ID de cluster (Obligatoire) : Un identifiant unique pour la configuration. Utilisé pour distinguer et gérer différentes règles ou instances.

- Type de cluster : Définit la méthode de gestion des flux réseau, comme cluster_flow pour regrouper les paquets par flux.

- Mode Copie : Indique la manière dont le trafic est copié pour analyse. Par exemple :

- tap : Le trafic est copié sans modification.

- mirror : Une copie exacte du trafic est envoyée à une interface.

- Copie Iface (Obligatoire) : L’interface cible où les paquets copiés seront envoyés (utile pour des analyses externes ou supplémentaires).

- Taille du buffer (Obligatoire) : Spécifie la taille du tampon utilisé pour stocker temporairement les paquets capturés. Une taille adaptée évite la perte de paquets.

- Utiliser Mmap : Active ou désactive l'utilisation de la mémoire partagée (mmap) pour optimiser les performances de capture et de traitement des paquets.

Actions :

- Créer : Enregistre la configuration et l'ajoute à la liste des règles dans l'interface principale.

- Fermer : Annule la configuration et retourne à la vue principale sans appliquer de changements.

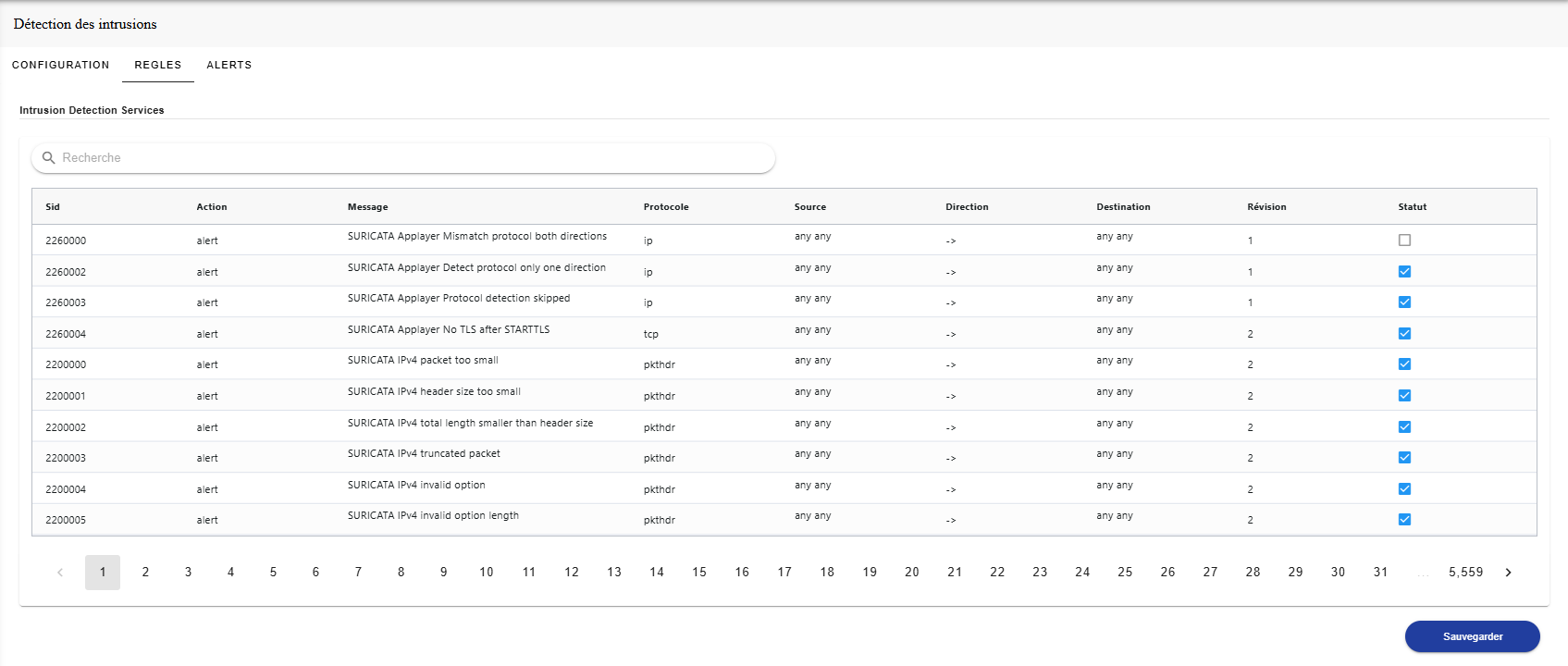

Gestion des règles de détection (IDS/IPS)

Les règles définissent les critères pour détecter et, si nécessaire, bloquer les intrusions sur le réseau. Chaque règle est associée à des protocoles, des flux, et des actions spécifiques à appliquer lorsque les conditions sont remplies.

Description des colonnes :

- Sid (Signature ID) : Un identifiant unique pour chaque règle. Utilisé pour suivre les alertes générées.

- Action : Définit l'action à effectuer lorsque la règle est déclenchée. Exemple :

- alert : Génère une alerte en cas de correspondance.

- Message : Une description lisible expliquant ce que la règle surveille ou détecte.

- Protocole : Spécifie le protocole réseau concerné (exemple : ip, tcp, pkthdr).

- Source : Décrit la source potentielle du trafic à analyser.

- Direction : Indique la direction des flux :

- -> : Du trafic source vers destination.

- Destination : Décrit la cible du trafic analysé.

- Révision : La version actuelle de la règle. Cela permet de gérer les mises à jour ou les modifications apportées aux règles.

- Statut : Active ou désactive une règle.

Modification des règles directement dans le tableau

L'interface permet une modification directe de certaines colonnes dans le tableau des règles. Cette méthode est rapide et intuitive, sans nécessiter de formulaire distinct.

Fonctionnalités disponibles :

- Recherche : Une barre de recherche permet de trouver des règles spécifiques en fonction de leurs IDs, messages, protocoles, etc.

- Pagination : Permet de naviguer parmi les nombreuses règles disponibles, organisées par pages.

- Sauvegarde des modifications : Après avoir modifié des règles, cliquez sur le bouton Sauvegarder pour enregistrer les changements.

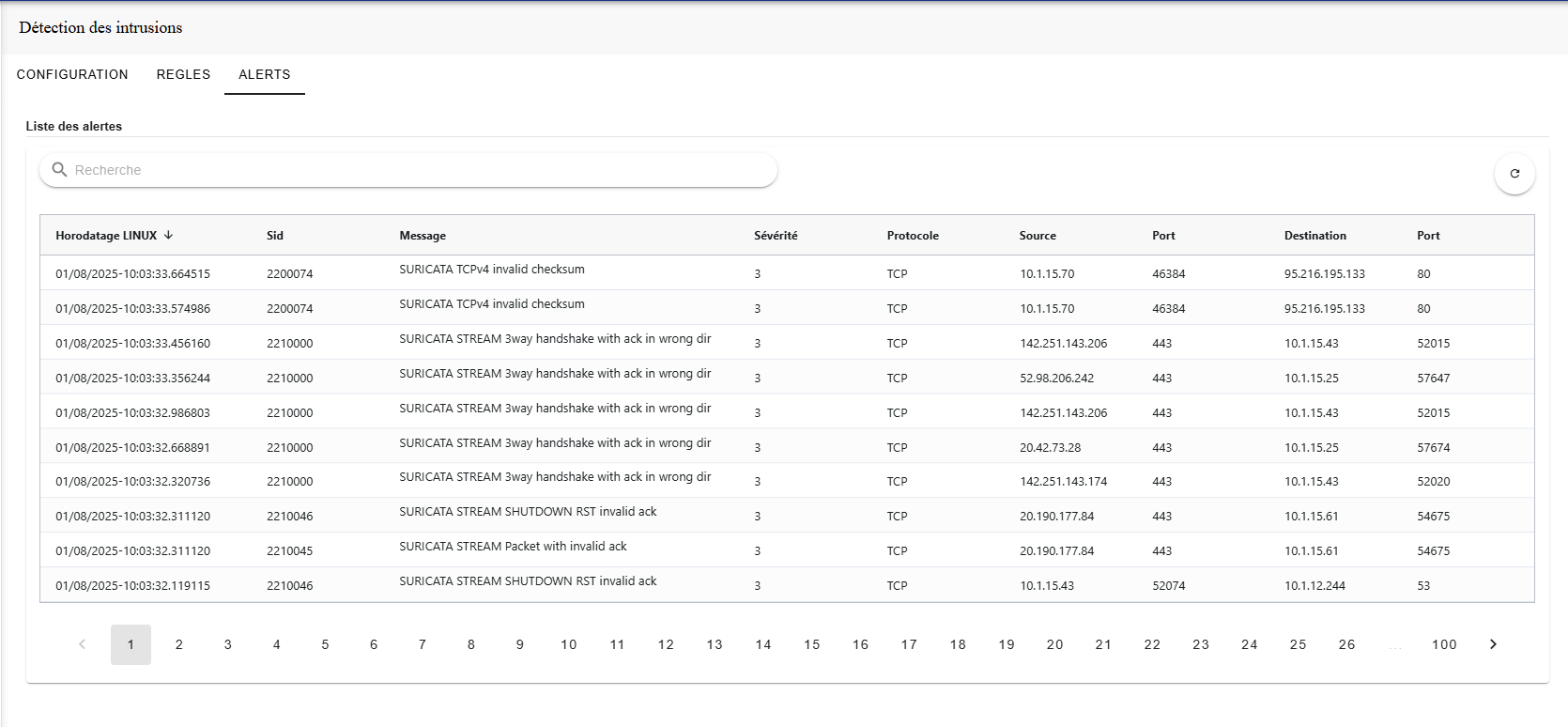

Interface des Alertes IDS/IPS

Cette interface affiche les alertes générées par le système IDS/IPS pour surveiller et détecter les activités réseau suspectes ou malveillantes. Elle offre également des options de filtrage pour faciliter l'analyse des données.

Description des Champs

- Horodatage LINUX : Affiche la date et l'heure précises de l'alerte selon le format Linux.

- SID (Signature ID) : Identifiant unique associé à la règle ou signature ayant déclenché l'alerte.

- Message : Décrit la nature de l'alerte.

- Protocole : Protocole réseau impliqué dans l'alerte, tel que TCP ou UDP.

- Source : Adresse IP et port de la source ayant généré le trafic suspect.

- Destination : Adresse IP et port de la destination cible du trafic suspect.

Fonctionnalités Clés

- Filtrage par Colonne : Appliquez un filtre spécifique à chaque colonne en cliquant sur son nom.

- Recherche Globale : Une barre de recherche située en haut de l'interface permet de rechercher des alertes en fonction de mots-clés, de SID, ou d'autres critères.

- Pagination : Les alertes sont paginées pour simplifier la navigation.

Cas d'Utilisation

- Analyse Rapide : Utiliser le filtrage pour identifier rapidement des anomalies spécifiques.

- Priorisation : Trier ou filtrer les alertes par niveau de gravité pour traiter les événements critiques en premier.

- Investigation Détaillée : Explorer les alertes par adresse IP, protocole ou message pour détecter les tentatives d'intrusion ou les comportements suspects.