Proxy Web

1. Introduction

Le proxy sur un firewall joue un rôle essentiel en tant qu'intermédiaire entre les utilisateurs et les ressources extérieures. Il contribue à renforcer la sécurité, contrôler les accès, et surveiller le trafic réseau. Cette documentation explique comment configurer les différents aspects du proxy : modification du port, activation/désactivation de l'authentification, gestion des utilisateurs, création de règles et activation des ACL prédéfinis.

2. Configuration du Proxy

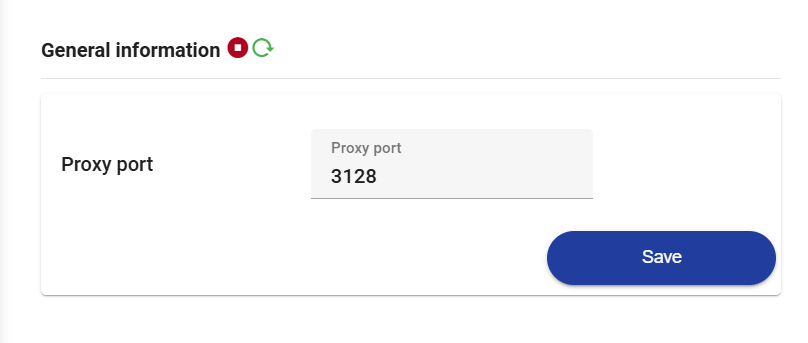

2.1 Modification du Port du Proxy

- Accédez à l'interface d'administration du firewall.

- Naviguez vers la section Configuration du Proxy.

- Identifiez le champ Port.

- Saisissez le nouveau numéro de port souhaité (par exemple, de 8080 à 3128).

- Cliquez sur Enregistrer ou Appliquer.

- Redémarrez le service proxy pour appliquer les changements.

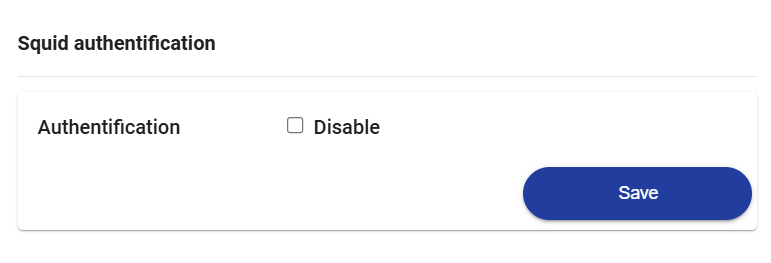

2.2 Activation ou Désactivation de l'Authentification

- Dans la section Configuration du Proxy, localisez l’option Authentification.

- Activez ou désactivez l’authentification via une case à cocher ou un bouton bascule.

- Cliquez sur Enregistrer pour valider.

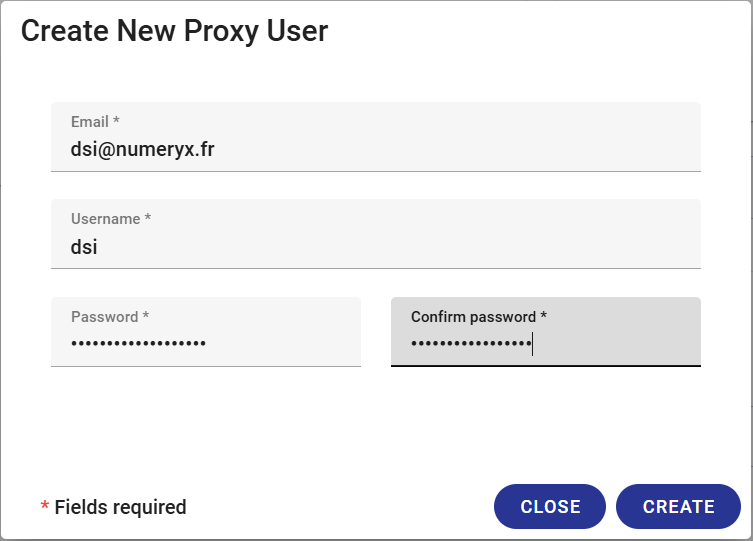

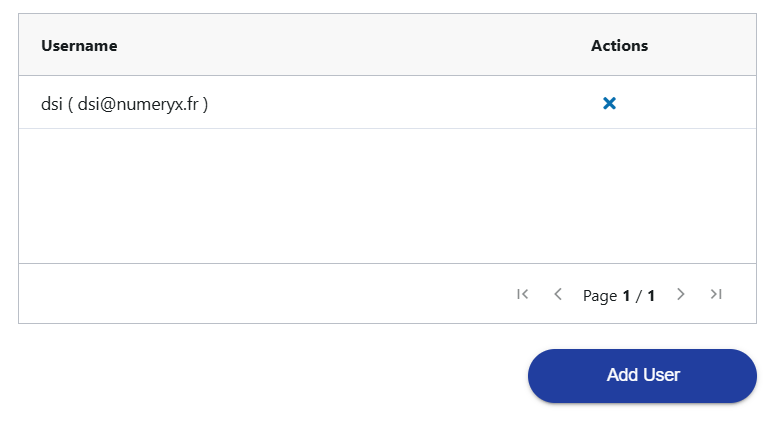

3. Gestion des Utilisateurs

3.1 Ajout d’Utilisateurs

- Accédez à la section Gestion des Utilisateurs dans le menu du proxy.

- Cliquez sur Ajouter un utilisateur.

- Remplissez les champs requis :

- Nom d'utilisateur

- Mot de passe

- Cliquez sur Enregistrer.

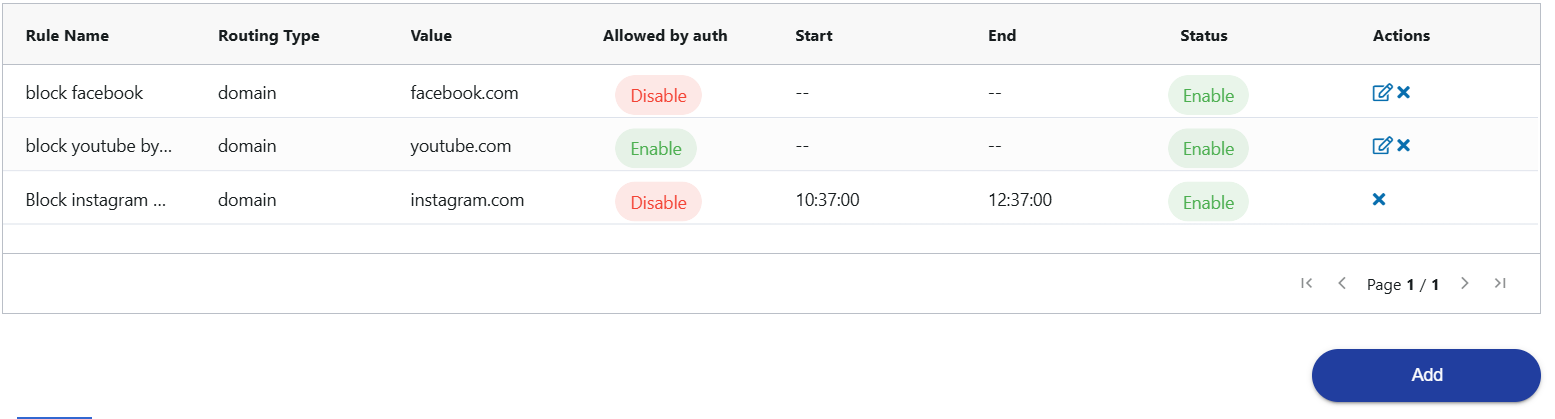

4. Création des Règles de Proxy

- Naviguez vers la section Règles de Proxy.

- Cliquez sur Ajouter une règle.

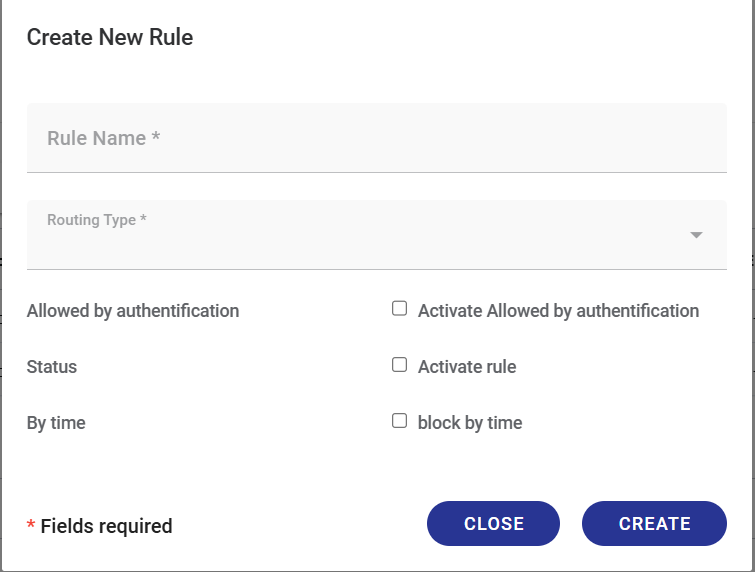

- Définissez les paramètres de la règle :

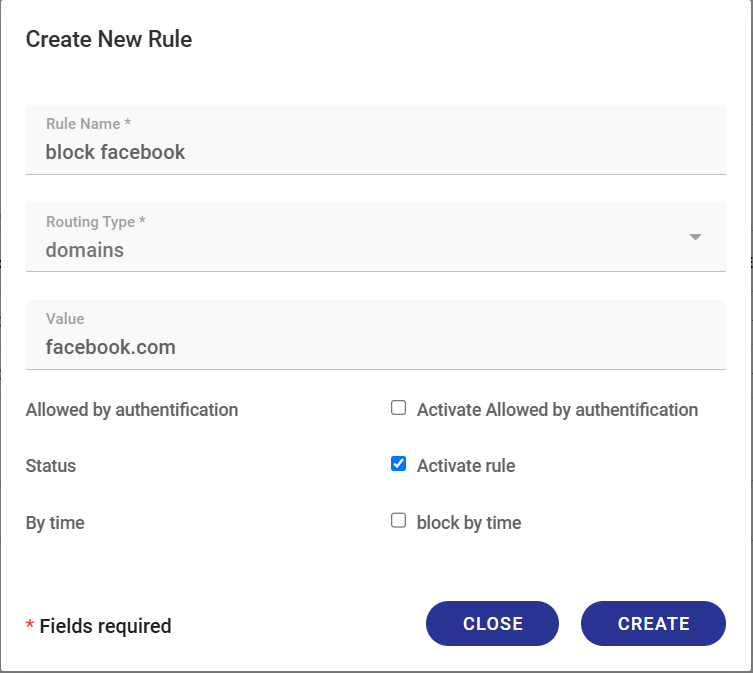

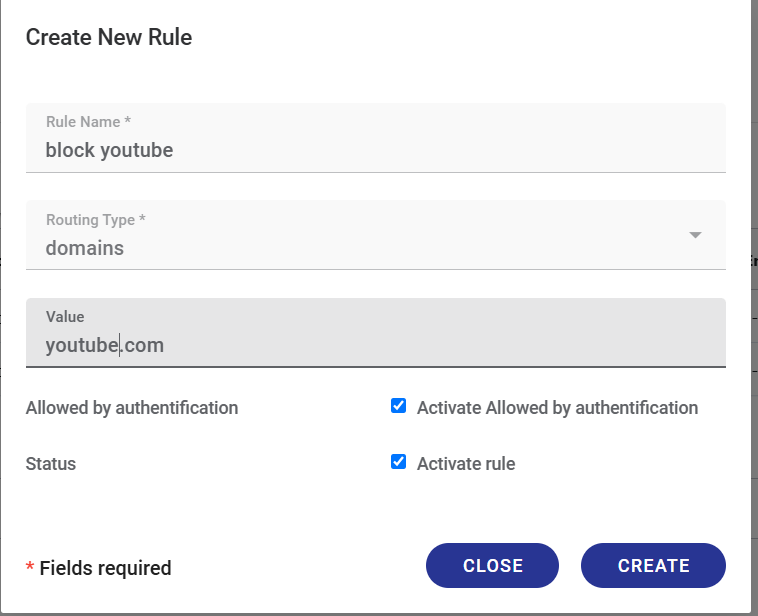

- Nom de la règle (ex. : “Blocage des sites non autorisés”).

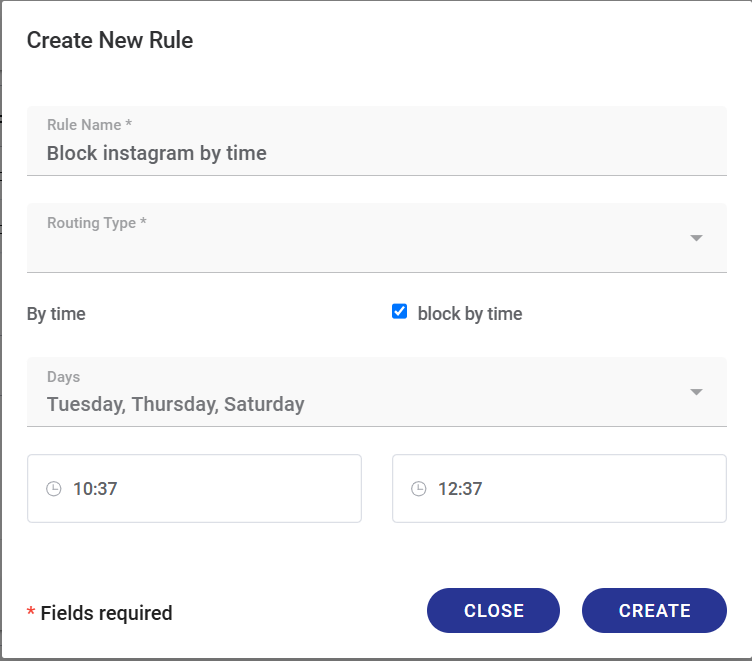

- Critères (Domaine, adresse IP, plage d'adresses, URL, heure).

- Action (autoriser, bloquer).

- Priorisez la règle si nécessaire.

- Cliquez sur Create ou Créer.

Interface création de nouvelles règles :

Bloquer avec une règle simple :

Bloquer avec authentification :

Bloquer par temps (Jours de la semaine, Heures et minutes)

Interface des règles après modification :

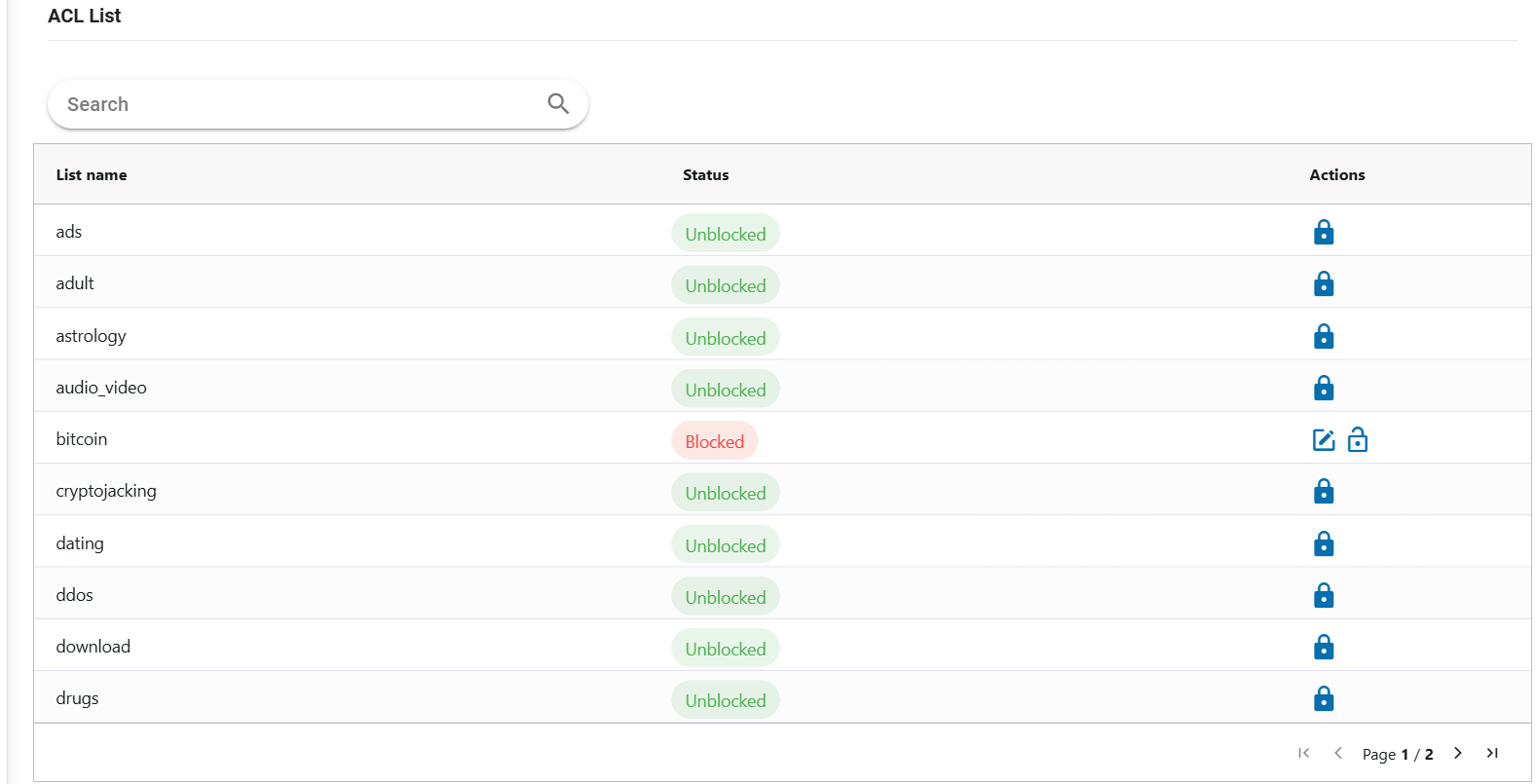

5. Activation des ACL Prédéfinis

- Accédez à la section Contrôle d'Accès (ACL).

- Identifiez les ACL prédéfinis (par exemple : "Adult", "bitcoin").

- Activez les ACL nécessaires en bloquant les cases correspondantes.

- Cliquez sur Appliquer.

6. Bonnes Pratiques

- Changer régulièrement le port pour éviter les attaques prévisibles.

- Activer l’authentification pour protéger les accès.

- Documenter les règles afin de maintenir une vue claire sur les configurations appliquées.

- Tester les configurations dans un environnement contrôlé avant de les appliquer en production.