Web application firewall: Modsecurity ¶

Asguard® est disponible pour les architectures de microprocesseur x86-64 bits (amd64).

Introduction¶

Le Web Application Firewall (WAF) ModSecurity est une solution puissante permettant de protéger les applications web contre diverses attaques. Basée sur les captures fournies, cette documentation explique les configurations, les paramètres et les fonctionnalités disponibles dans l'interface ModSecurity.

Configuration Générale

Paramètres principaux

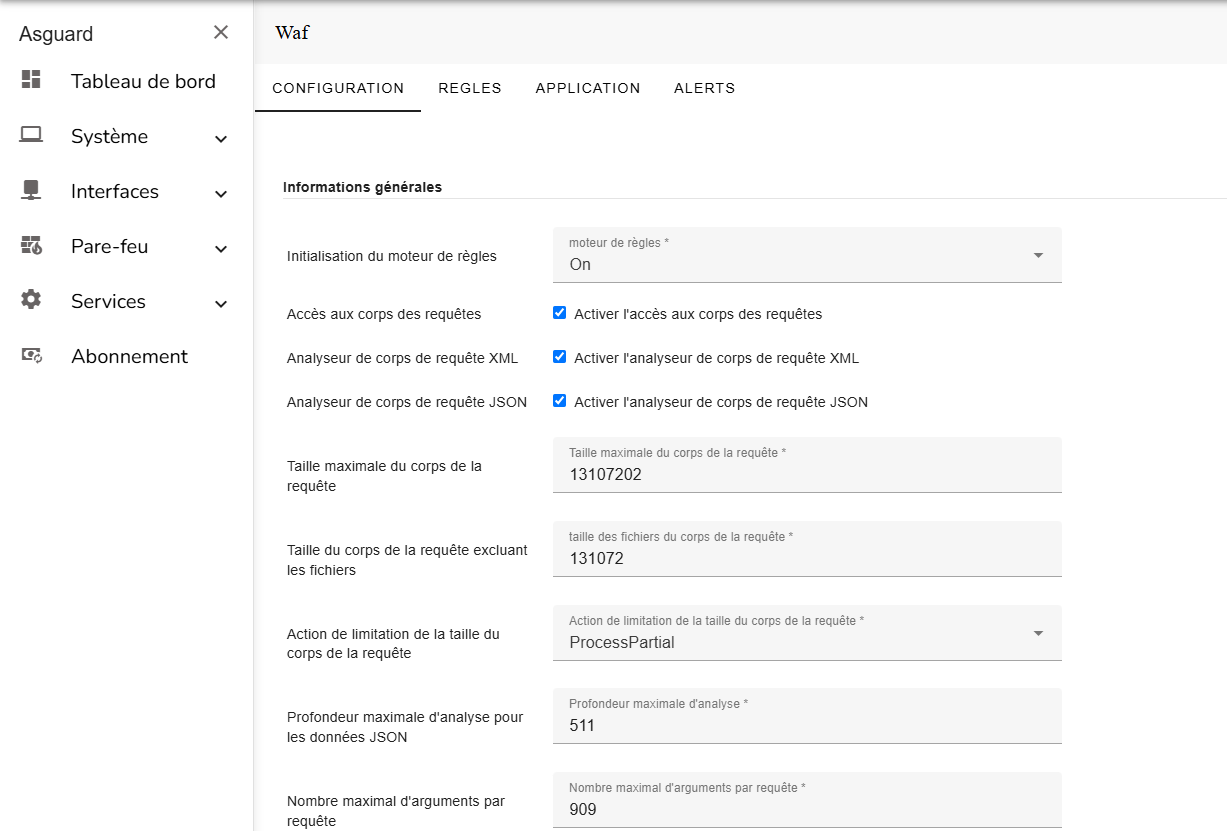

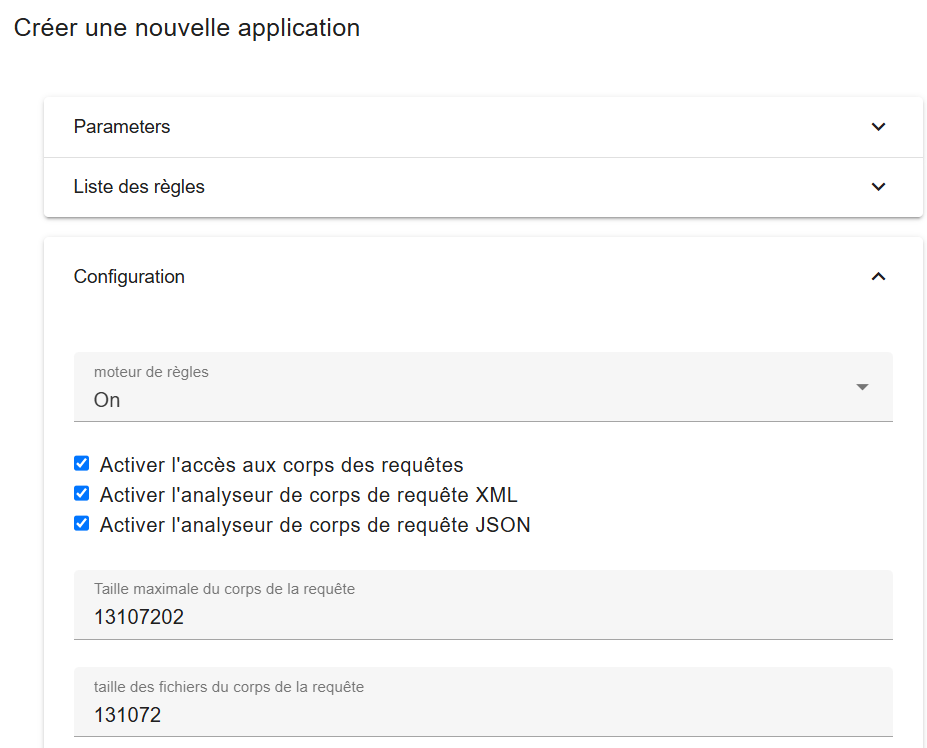

Dans l’onglet paramètres dans la section configuration vous trouverez les paramètres principaux :

-

Le moteur de règles est activé.

-

Paramètre : On.

Initialisation du moteur de règles :

Accès aux corps des requêtes :

- Analyseur de corps de requête XML.

- Analyseur de corps de requête JSON.

Options activées :

Taille maximale des corps :

Corps de la requête :

Taille maximale : 13107202 bytes.

Excluant les fichiers :

Taille maximale : 131072 bytes.Initialisation du moteur de règles :

Le moteur de règles est activé.

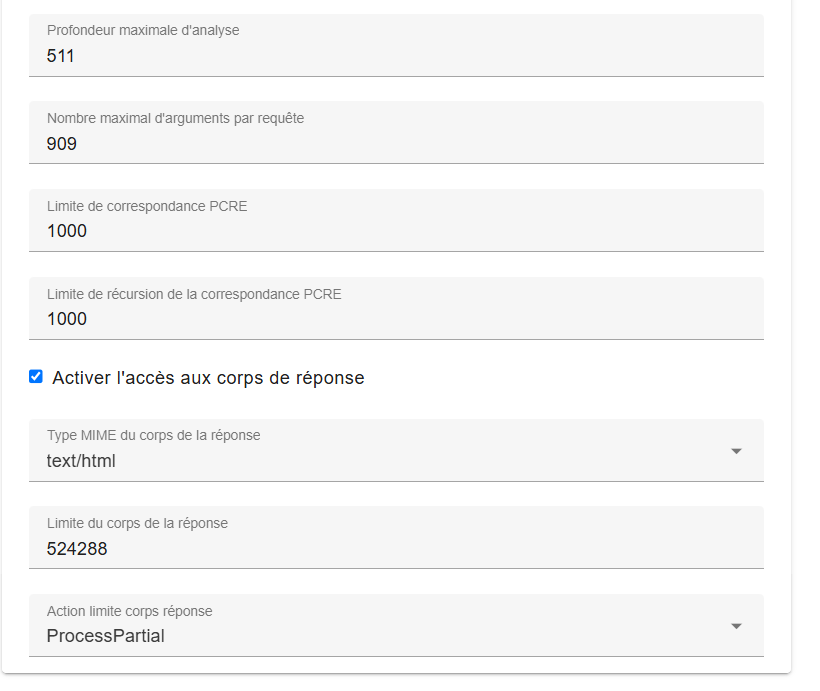

Profondeur maximale pour JSON :

Analyse maximale : 511.

Limite des arguments :

Nombre maximum d'arguments par requête : 909.

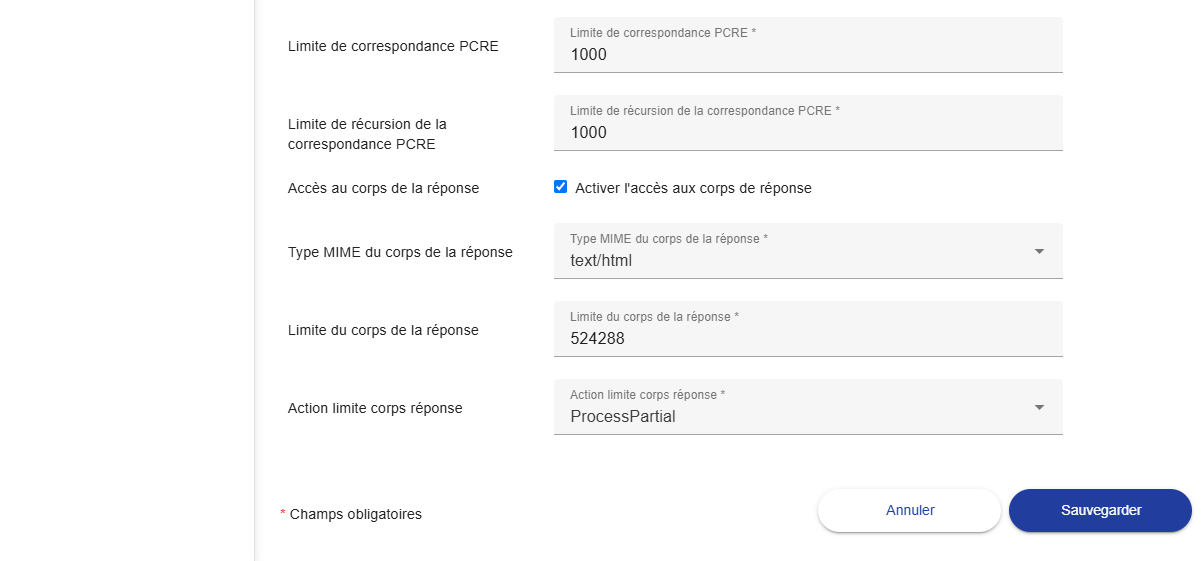

Limites PCRE (Expressions régulières)

- Limite de correspondance : 1000

- Limite de récursion : 1000

Accès aux corps des réponses

Activation:

Permet d'examiner les réponses HTTP.

Type MIME analysé

text/html.

Taille maximale des corps:

524288 bytes.

Action de limitation

Pour les corps de requêtes et réponses:

Action définie: ProcessPartial (traitement partiel si limite atteinte).

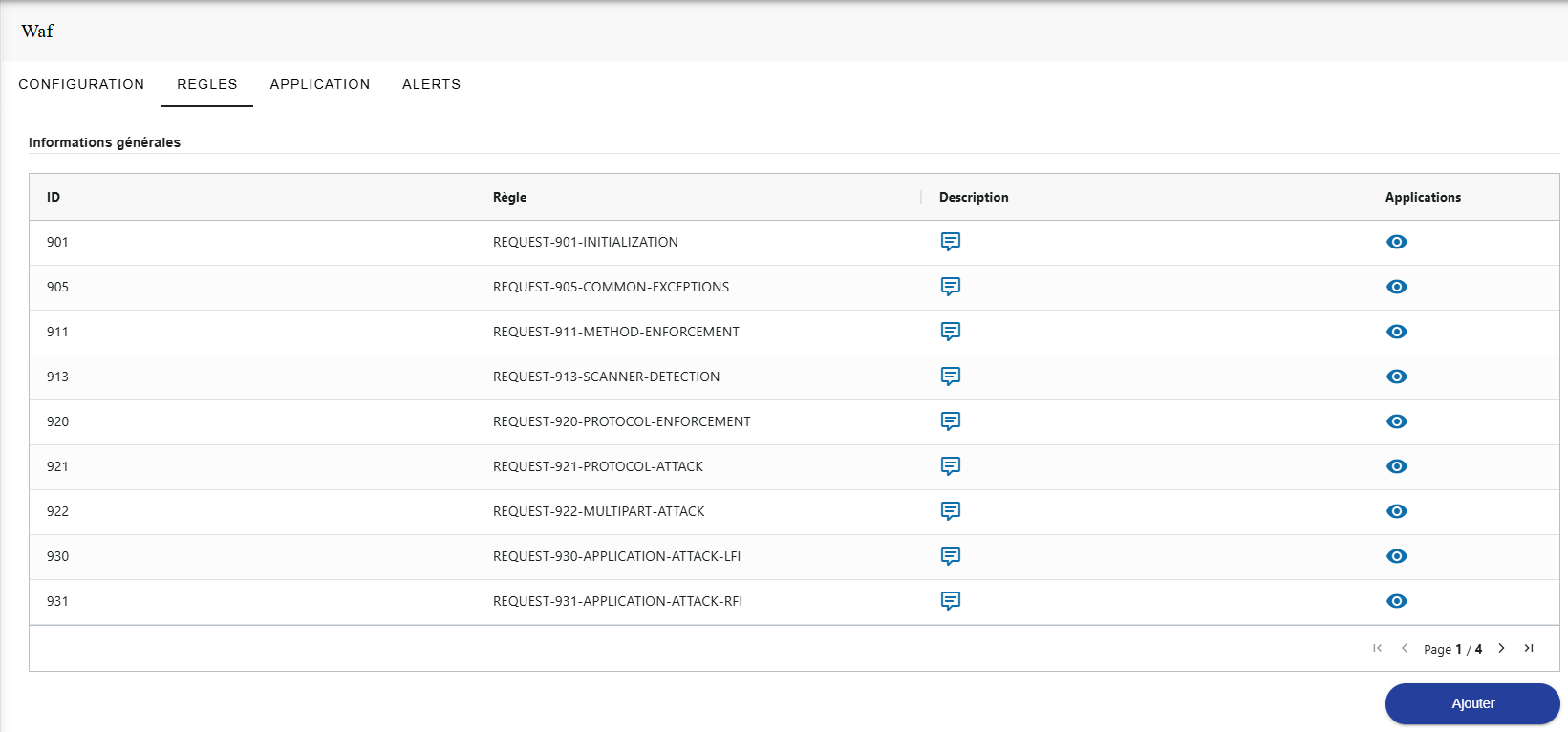

Règles : ¶

Dans l’onglet règles vous trouverez la liste des règles prédéfinies:

Vue d'ensemble des règles

Liste des règles prédéfinies : (ID, règle, description et les applications qui utilisent chaque règle).

Exemple :

- 951: RESPONSE-951-DATA-LEAKAGES-SQL

- 952: RESPONSE-952-DATA-LEAKAGES-JAVA

- 953: RESPONSE-955-DATA-LEAKAGES-PHP

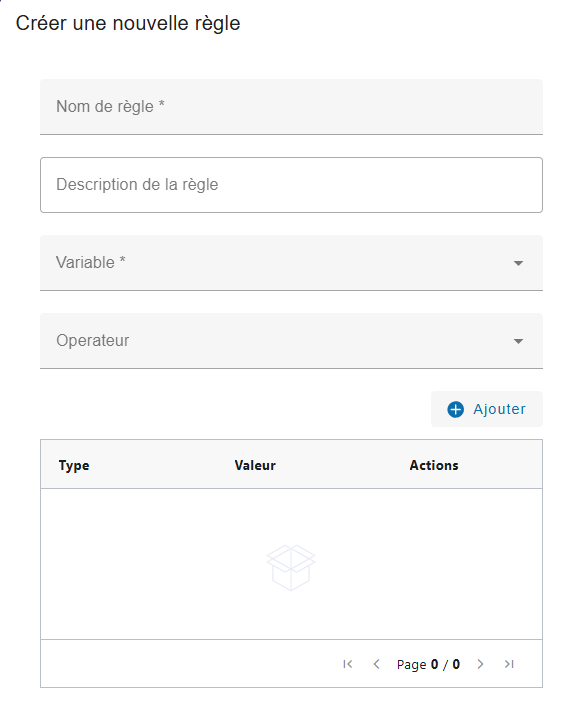

Création d'une nouvelle règle ¶

Cliquer sur le bouton “ajouter” pour ajouter une regle:

Informations générales :

- Nom de la règle

- Description de la règle

- Variable cible (par exemple : requête, réponse, etc.)

- Opérateur (ex : égal, contient, etc.)

Conditions :

Ajouter des types de conditions :

Type : valeur (avec action).

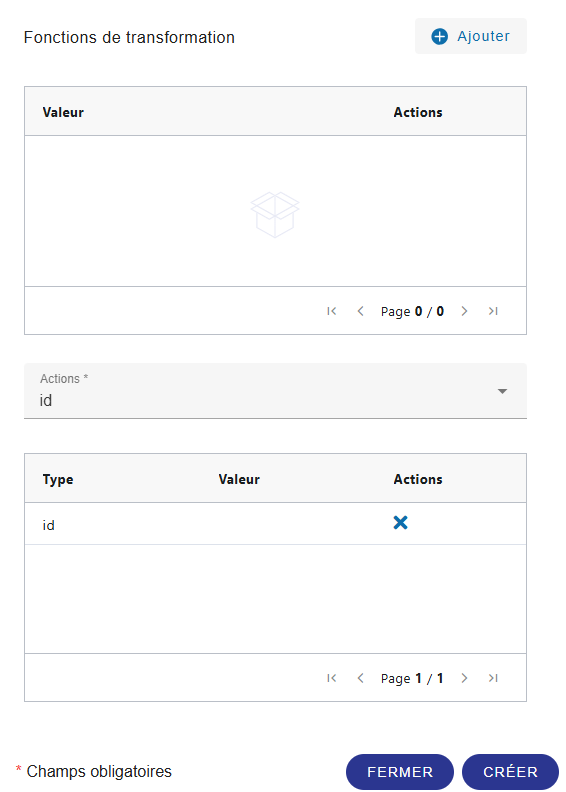

Fonctions de transformation :

Appliquer des transformations avant analyse (par exemple : conversion, normalisation).

Actions :

Exécuter des actions en cas de correspondance, par exemple :

- Bloquer.

- Journaliser.

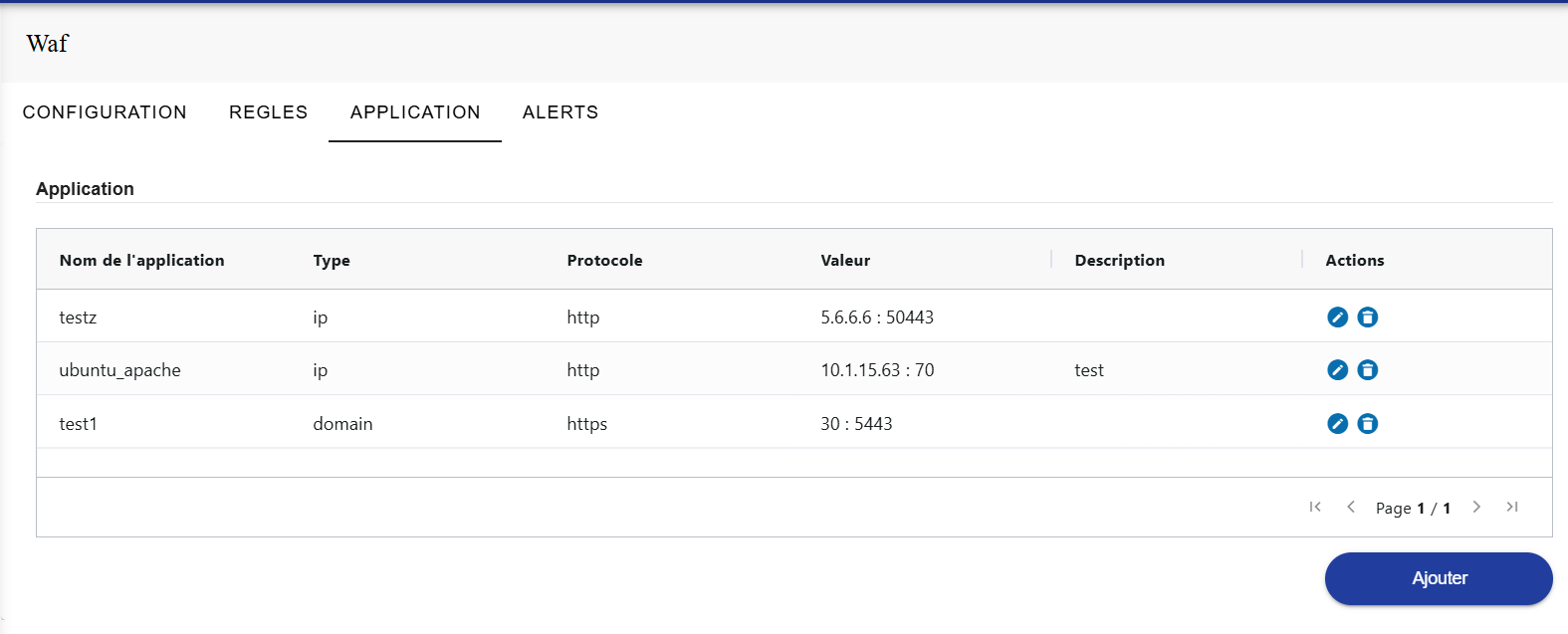

Liste des Applications ¶

L'onglet "APPLICATION" affiche une liste des applications déjà protégées. Les colonnes principales sont :

Pour ajouter une nouvelle application à protéger, cliquez sur "Ajouter". Un formulaire modal s'affiche avec les paramètres suivants :

Nom de l'application : Identifiant unique de l'application.

Type : Définit si l'application est identifiée par une adresse IP ou un domaine.

Protocole : Définit le protocole web utilisé.

Description : Informations supplémentaires sur l'application.

Actions : Permet de modifier ou de supprimer une application.

Actions Disponibles :

- Modifier les paramètre d'une application existante.

- Supprimer l'application du WAF.

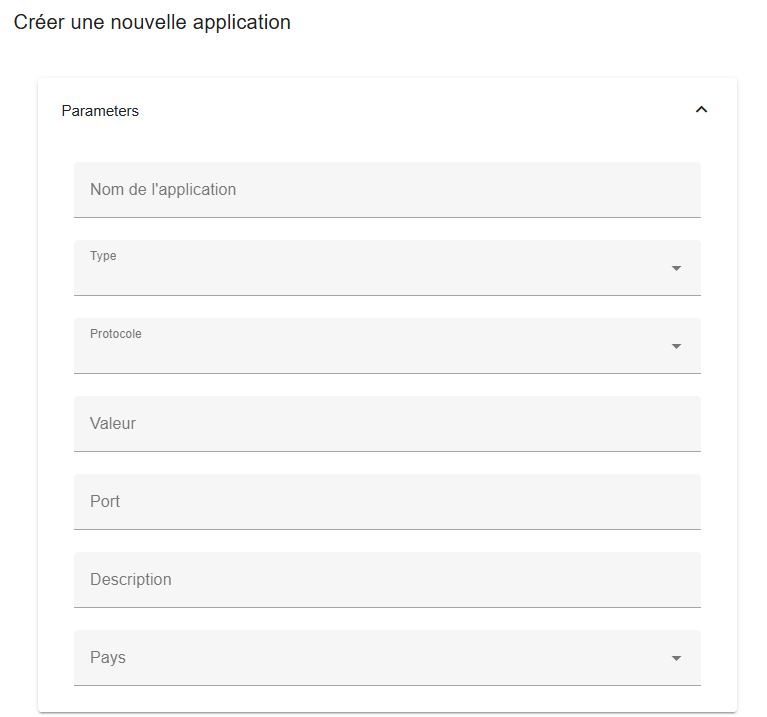

Création d'une Nouvelle Application ¶

Champs du Formulaire :

Nom de l'application :

Nom unique pour identifier l'application.

Type :

Sélectionnez le type de l'application parmi :

- ip : Application identifiée par une adresse IP.

- domain : Application identifiée par un nom de domaine.

Protocole :

Protocole utilisé par l'application (HTTP, HTTPS, etc.).

Valeur :

Adresse IP ou nom de domaine de l'application selon le type sélectionné.

Port :

Numéro du port sur lequel l'application est accessible (par exemple : 80 pour HTTP ou 443 pour HTTPS).

Description :

Fournissez une description pour mieux comprendre l'objectif de l'application.

Pays :

(Optionnel) Sélectionnez un pays spécifique le blocage des pays par requête.

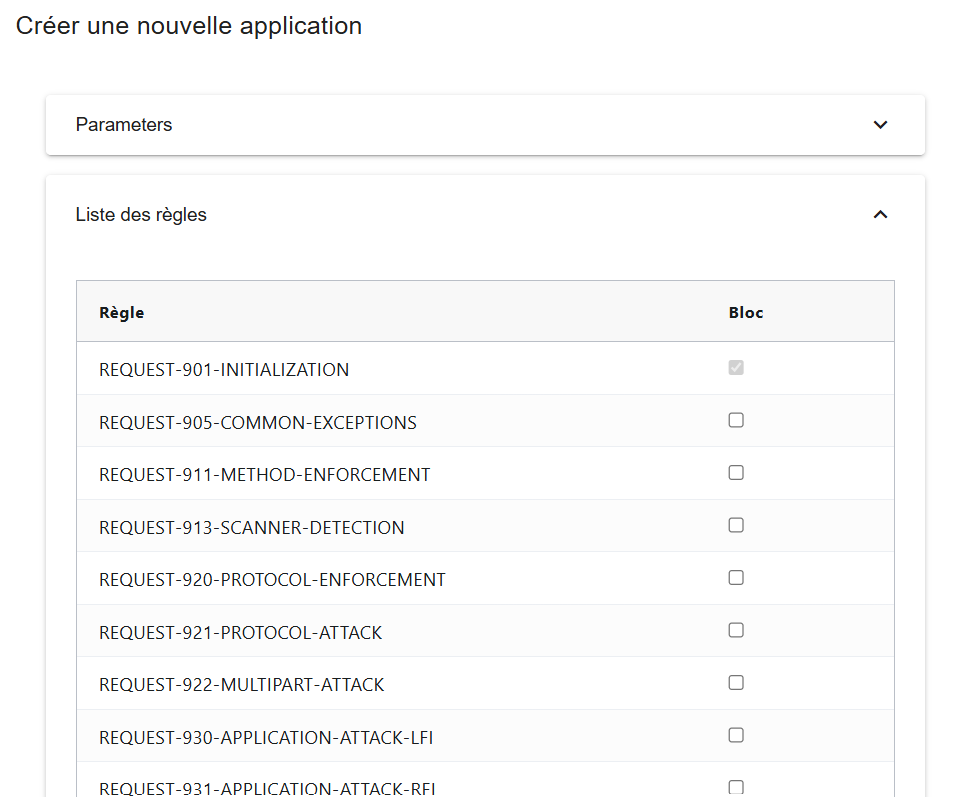

Dans l'interface de configuration des règles du WAF, vous pouvez choisir quelles règles activer ou désactiver pour protéger vos applications. Voici une description des principales catégories et des règles visibles sur l'image :

-

920510 : Vérification des protocoles HTTP (souvent pour détecter les requêtes non conformes).

-

941110 : Détection des attaques XSS (Cross-Site Scripting).

-

930130 : Attaques par inclusion de fichiers (LFI, RFI).

-

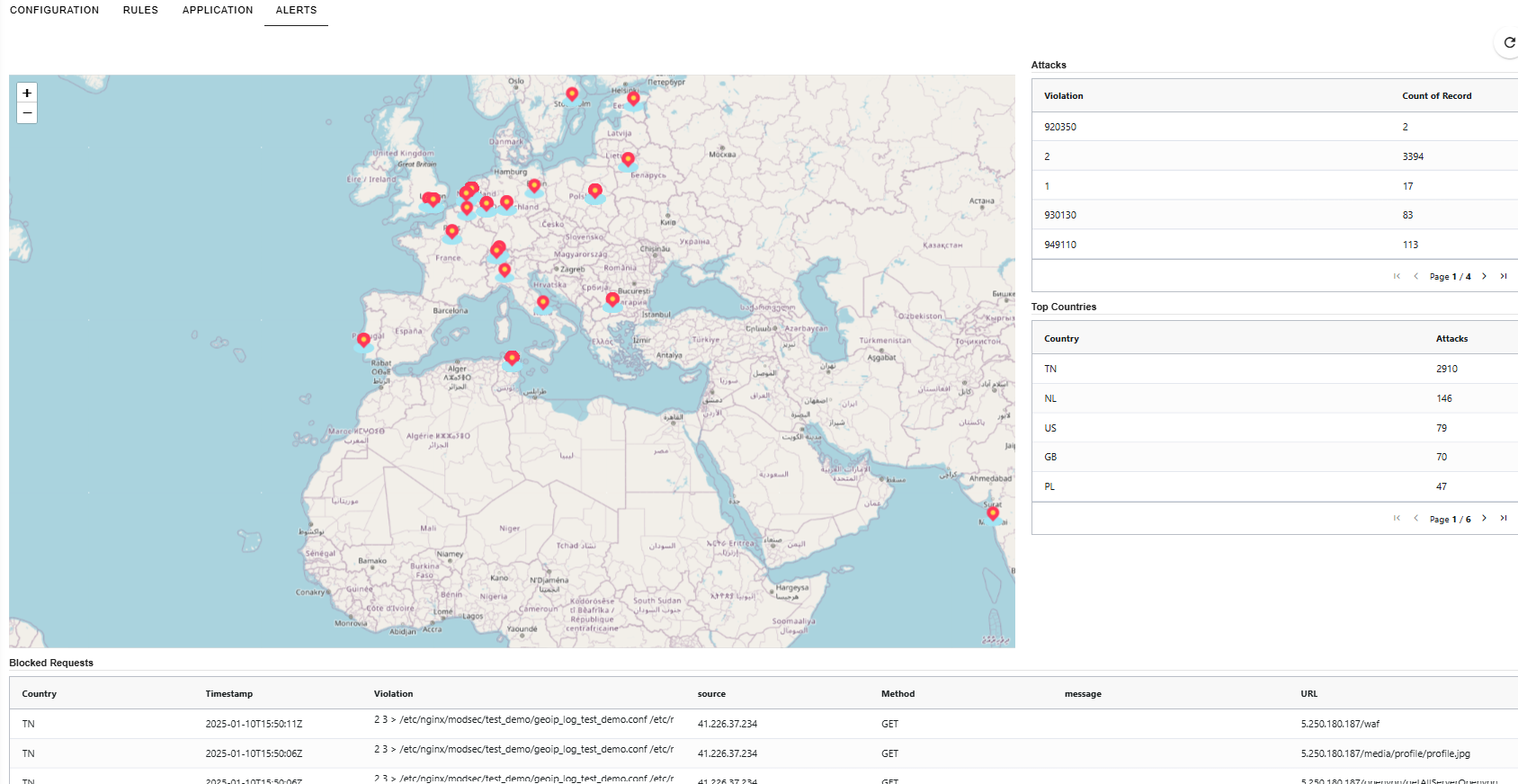

Country : Pays d'origine.

-

Attacks : Nombre total d'attaques détectées en provenance de chaque pays.

-

Country : Pays de provenance de la requête malveillante.

-

Timestamp : Horodatage de l'événement (UTC).

-

Violation : Code de la règle appliquée pour bloquer l'attaque.

-

Source IP source de la requête bloquée.

-

Method : Méthode HTTP utilisée (GET, POST, etc.).

-

Message : Message décrivant le type d'attaque ou de violation.

-

URL : Message décrivant le type d'attaque ou de violation.

-

Dans l'interface de création, vous pouvez choisir les paramètres convenables pour chaque application :

Dashboard de Surveillance des Attaques ¶

Ce dashboard présente une vue d'ensemble des activités malveillantes détectées et bloquées par le pare-feu applicatif Web (WAF). Il est divisé en plusieurs sections pour visualiser les données de manière claire et exploitable.

Carte des Localisations

La carte indique les emplacements géographiques des IP sources des requêtes malveillantes.

Les points rouges représentent les attaques détectées par le WAF. Leur taille ou leur concentration peut refléter la fréquence des attaques depuis une région donnée.

Cette visualisation aide à identifier les zones géographiques les plus actives en matière de menaces.

Violations

Tableau des violations :Liste les types d’attaques détectées, avec les colonnes suivantes :

Violation : Code ou catégorie de la règle WAF appliquée pour détecter l'attaque.

Exemples de violations fréquentes :

Top Pays

Classement des pays d'origine des attaques, basé sur les adresses IP sources.

Cette information permet d'identifier les régions ou pays nécessitant une attention particulière.

Requêtes Bloquées

Ce tableau affiche les détails des requêtes interceptées par le WAF, avec les colonnes suivantes :