Zero Trust Access Network ¶

L'accès à distance est essentiel pour permettre des environnements de travail flexibles, améliorer la productivité et garantir la continuité en cas de perturbations. Il offre un accès sécurisé et en temps réel aux systèmes et aux données depuis n'importe où, favorisant la collaboration et l'efficacité tout en minimisant les interruptions. Cette capacité constitue un élément clé du pare-feu Asguard, renforçant ainsi la résilience globale des entreprises.

ZTNA présente de meilleurs avantages par rapport aux VPN comme solution de référence pour les raisons suivantes :

-

Sécurité accrue : ZTNA adopte une approche "Zero Trust", vérifiant systématiquement l'identité de chaque utilisateur et appareil à chaque demande d'accès, contrairement aux VPN qui permettent un accès large après une connexion initiale.

-

Contrôle d'accès précis : Alors que les VPN fonctionnent principalement au niveau du réseau, ZTNA offre un contrôle détaillé au niveau des applications, permettant de définir des politiques de sécurité plus fines et adaptées aux besoins spécifiques des utilisateurs.

-

Réduction des points de défaillance : En utilisant ZTNA, les entreprises bénéficient d'une architecture décentralisée où chaque ressource est protégée indépendamment, ce qui réduit les risques liés aux points de défaillance uniques, contrairement aux VPN qui centralisent souvent l'accès au réseau.

Avec ce tutoriel, nous vous montrerons comment configurer le ZTNA pour les utilisateurs itinérants.

Étape 1 - Ajout des identités ¶

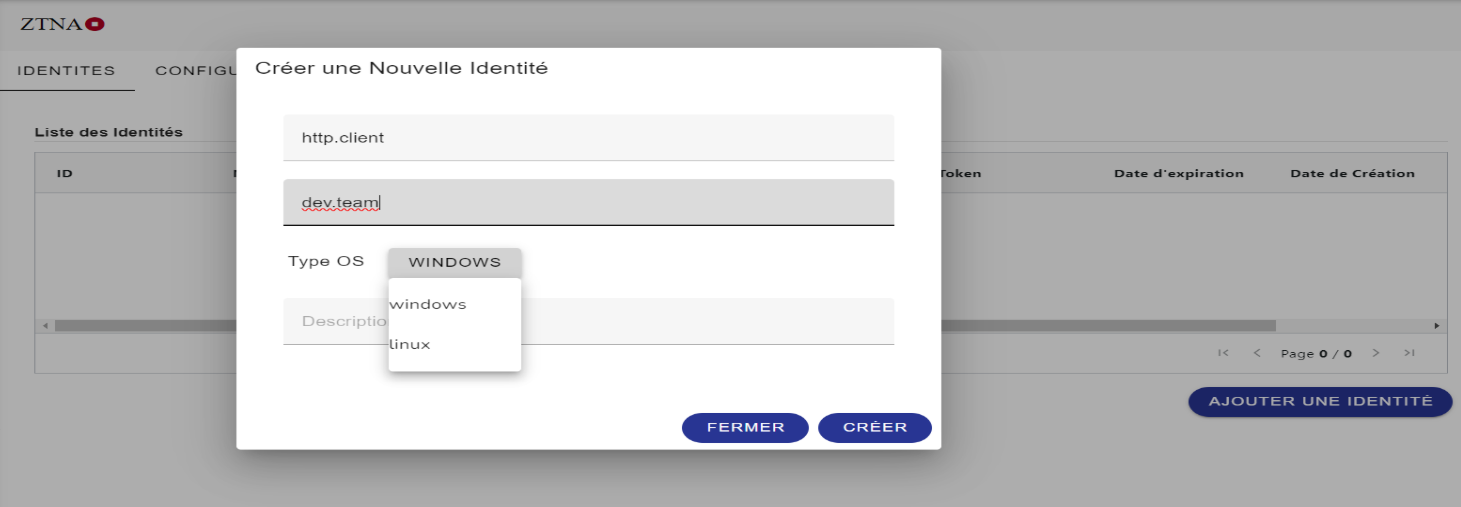

Accédez à Services ‣ ZTNA‣ et cliquez sur Play Button dans le coin supérieur. Cliquez sur Ajouter une identité et remplissez les champs. Ajouter deux identités une pour le client et l’autre pour le serveur.

Description des paramètres.

|

Nom identité |

Ajouter un nom au choix |

|

Attribut identité |

Ajouter un attribut au choix (nécessaire pour définir les politiques d’accès) |

|

Type OS |

Windows / Linux (OS du client et serveur) |

|

Description |

Champs optionnel |

Étape 2 - Ajout d'un OTT ¶

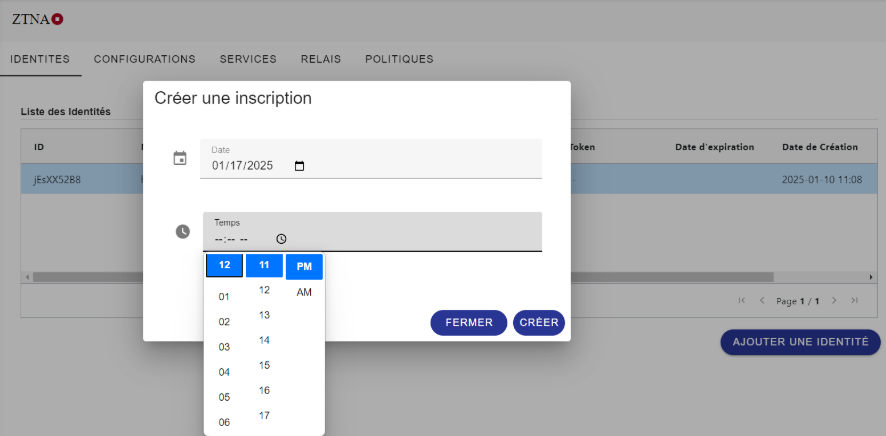

Après la création de l'identité, il faut créer un OTT. Cliquez sur le bouton rouge dans le champ inscrit de l'identité créée, puis remplissez la date d'expiration de cet OTT.

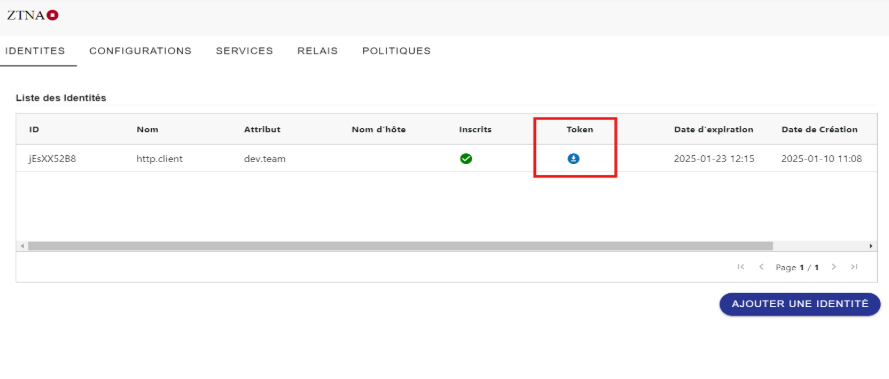

Après la création, téléchargez le fichier apparaissant dans le champ "token" de l'identité créée.

Étape 3 - Connexion d’identité ¶

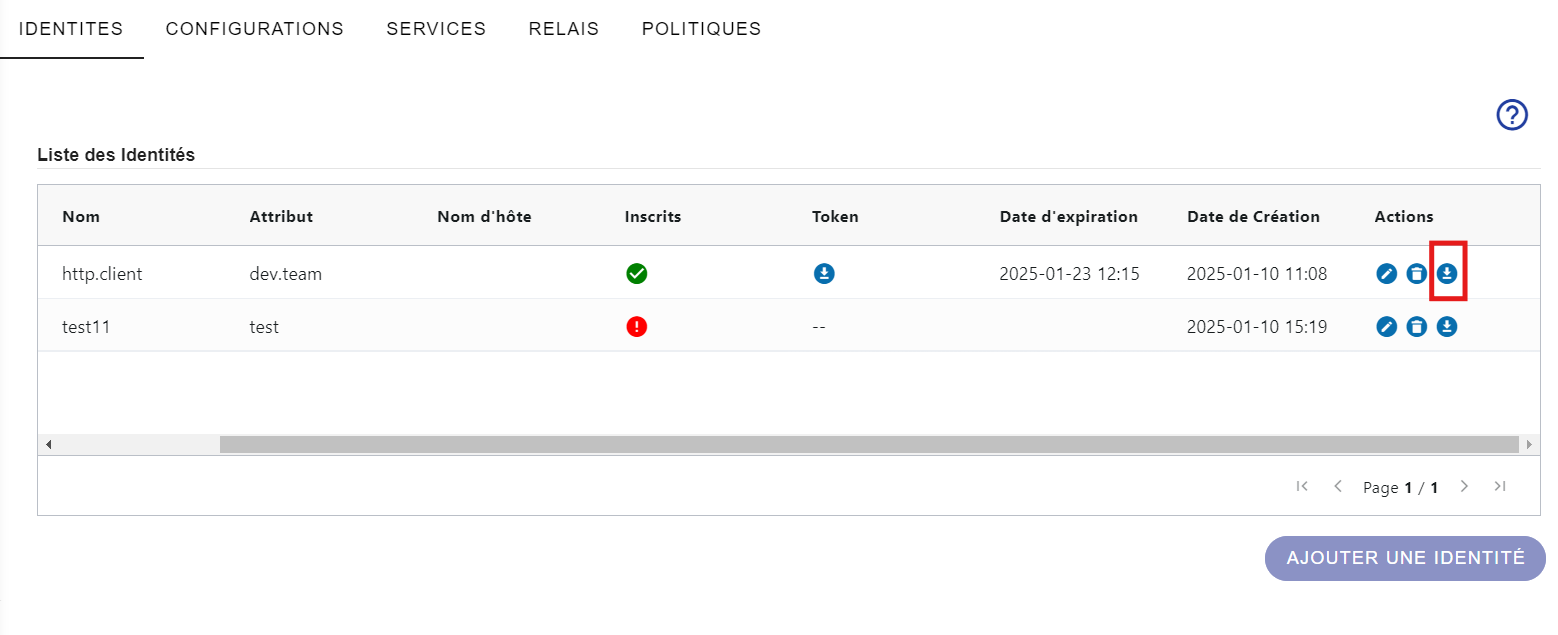

D'abord, téléchargez le script situé à gauche de l'identité créée pour assurer la visibilité entre les clients et le pare-feu Asguard. Dans l'application cliente, ajoutez l'OTT créé pour se connecter au service ZTNA Asguard.

Étape 4 - Configuration de la connexion ¶

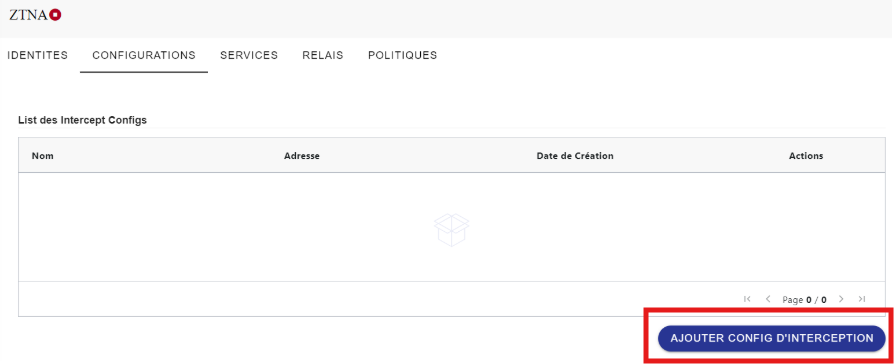

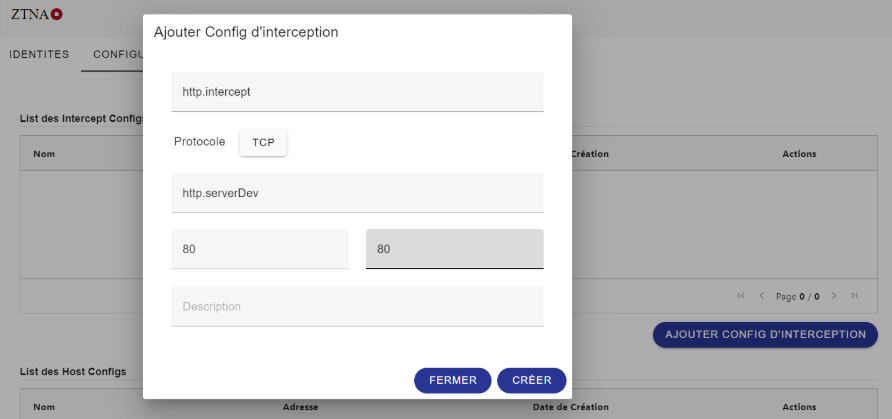

Passez à la page de configuration, cliquez sur "Ajouter Config intercept" et remplissez les champs.

Description des paramètres.

|

Nom du config |

Ajouter un nom au choix |

|

Protocole |

UDP / TCP |

|

Adresse |

Ajouter une adresse à accéder au choix |

|

Port Low |

[0, 65535] |

|

Port High |

[0, 65535] |

|

Description |

Champs optionnel |

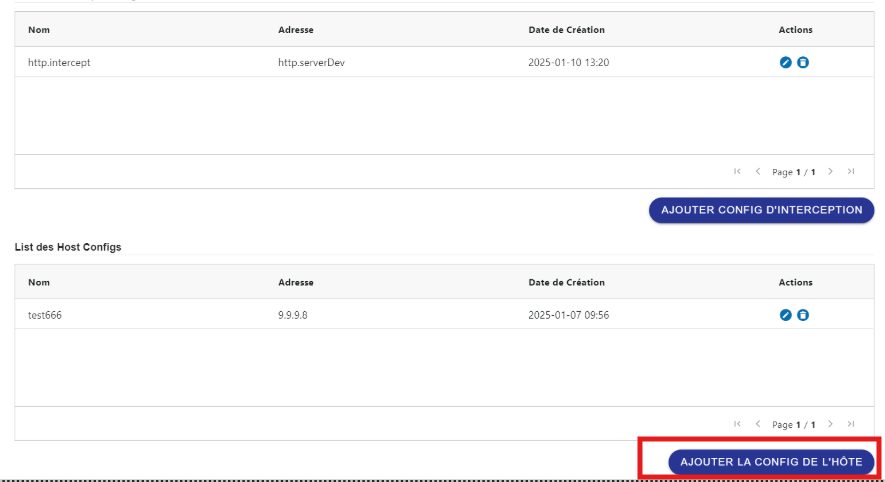

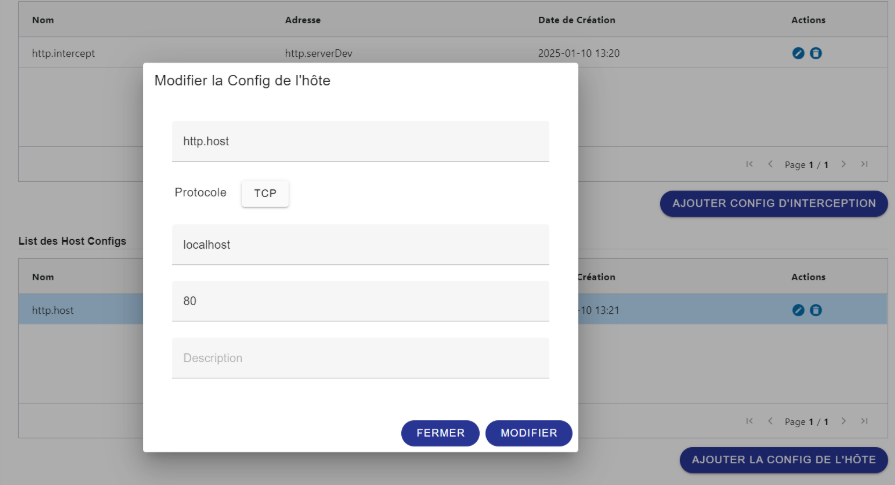

Dans la même page, configurez le config hôte

|

Nom du config |

Ajouter un nom au choix |

|

Protocole |

UDP / TCP |

|

Adresse |

localhost (adresse serveur) |

|

Port |

[0, 65535] |

|

Description |

Champs optionnel |

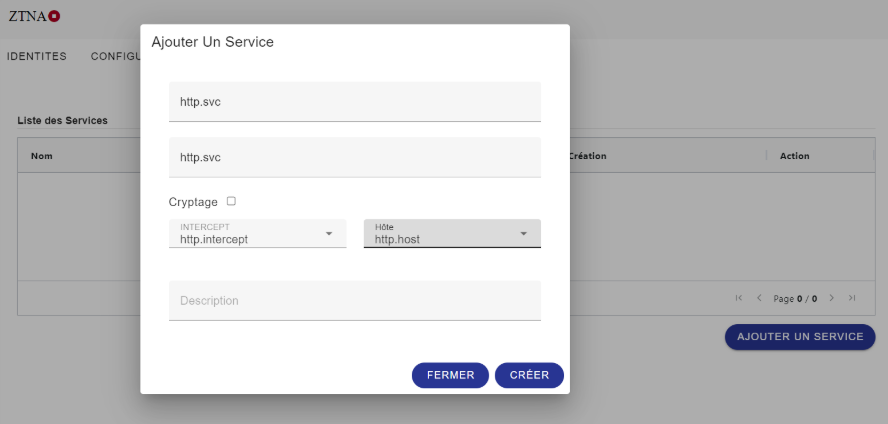

Étape 5 - Création du service ¶

Après avoir créé les configurations, il faut les connecter à travers un service. Pour cela, dans la page du service, cliquez sur "Ajouter un service" et remplissez les champs.

Description des paramètres.

|

Nom du service |

Ajouter un nom au choix |

|

Attribut du service |

Ajouter un attribut au choix (nécessaire pour définir les politiques d’accès) |

|

Cryptage |

Case à cocher |

|

Config hôte |

Configuration hôte crée précédemment |

|

Config intercept |

Configuration intercept crée précédemment |

|

Description |

Champs optionnel |

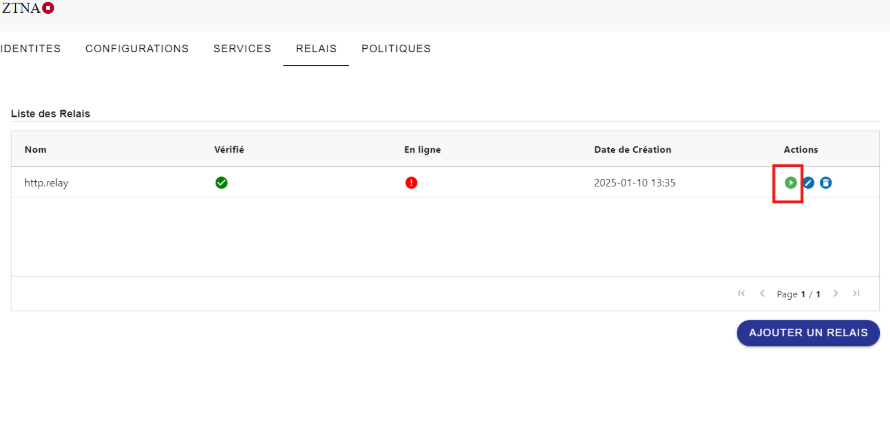

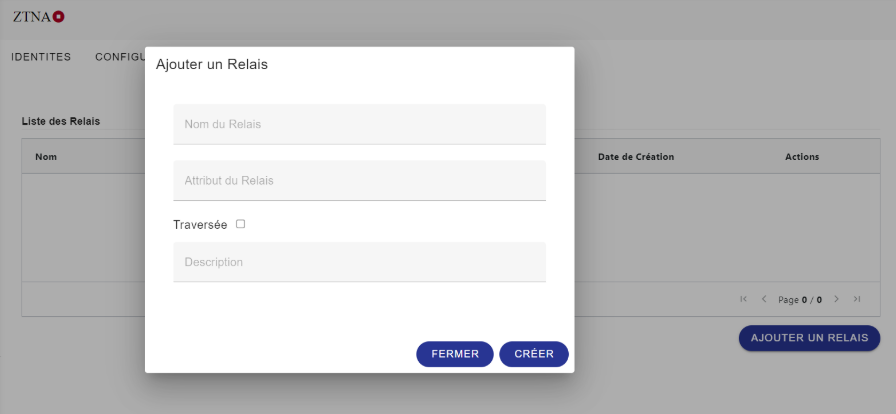

Étape 6 - Création du relais ¶

Les relais sont des éléments qui garantissent la connexion à distance à travers l'internet. Cliquez sur ajouter un relais et remplissez les champs

Description des paramètres.

|

Nom du relais |

Ajouter un nom au choix |

|

Attribut du relais |

Ajouter un attribut au choix (nécessaire pour définir les politiques d’accès) |

|

traversée |

Case à cocher |

|

Description |

Champs optionnel |

Après la création, cliquez sur le bouton "Play".