Alias ¶

Les alias sont appelés listes de réseaux, serveurs ou ports qui peuvent être utilisés en tant qu'entité en sélectionnant l'alias dans les divers modules de pare-feu pris en charge. Ces aliases sont particulièrement utiles pour condenser les règles de pare-feu et minimiser les modifications.

Les alias peuvent être ajoutés, modifiés et supprimés via un .

Types d'aliases ¶

DMS-SDWAN propose les types d'alias suivants:

|

Type |

Description |

|---|---|

|

Hôtes |

Hôtes individuels via IP ou nom de domaine entièrement reconnu ou exceptions d'hôte (commence par "!") |

|

Réseaux |

Réseau entier pe 192.168.1.1/24 ou réseau d'exclusion, par ex. 192.168.1.0/24 |

|

Les ports |

Numéros de port ou largeurs de port telles que 20h30 |

|

Adresses MAC |

Adresse MAC ou certaines adresses Mac telles que |

|

URL (IP) |

Une table d'adresses IP une fois récupérée |

|

Tables d'URL (IP) |

Une table d'adresses IP qui est récupérée à intervalles réguliers. |

|

GeoIP |

Sélectionnez des pays ou des régions entières |

|

Groupe réseau |

Combinez différents alias de type de réseau en un seul |

|

Extérieur (avancé) |

Pseudo géré en externe, cela ne gère que l'espace réservé. Le contenu est défini par une autre source (ajout, appel api, etc.) |

Hébergement ¶

Les hôtes peuvent être saisis sous la forme d'une seule adresse IP ou d'un nom de domaine entièrement reconnu. Lorsque vous utilisez un nom de domaine entièrement reconnu, le nom sera résolu périodiquement (la valeur par défaut est toutes les 300 secondes).

Réseaux ¶

Les réseaux sont définis au format Classless Inter-Domain Routing (CIDR). Utilisez le masque CIDR correct pour chaque entrée. Par exemple, a / 32 spécifie un seul hôte IPv4, ou / 128 spécifie un seul hôte IPv6, tandis que / 24 spécifie 255.255.255.0 et / 64 spécifie un réseau IPv6 normal. Les alias de type réseau peuvent contenir des hôtes ou des réseaux d'exclusion. Les adresses d'exception commencent par "!" (par exemple 192.168.0.0/24) et peut être utilisé pour exclure des serveurs ou des réseaux des alias de réseau ou de groupe de réseaux actuels

Ports ¶

ports peuvent être spécifiés tant que numéro unique ou une plage aide deux points : . Par exemple, pour ajouter une plage de 20 à 25, vous devez entrer 20:25 dans le (s) port (s) Unité.

Adresses MAC ¶

Les adresses mac matérielles peuvent être spécifiées sous la forme d'une valeur hexadécimale

(partielle), telle que F4:90:EApour attribuer

toutes les adresses de Numeryx ou f4:90:ea:00:00:01pour

attribuer un élément individuel (l'entrée n'est pas en majuscule).

Le fonctionnement de ces alias est presque le même que celui des noms d'hôte dans les alias de

type serveur, les intervalles périodiques sont résolus par arpet ndples tables.

Tables d'URL ¶

Les tableaux d'URL peuvent être utilisés pour récupérer une liste d'adresses IP à partir d'un serveur distant. Plusieurs listes d'adresses IP sont disponibles gratuitement, notamment "Don't Route Peer Lists" de Spamhaus

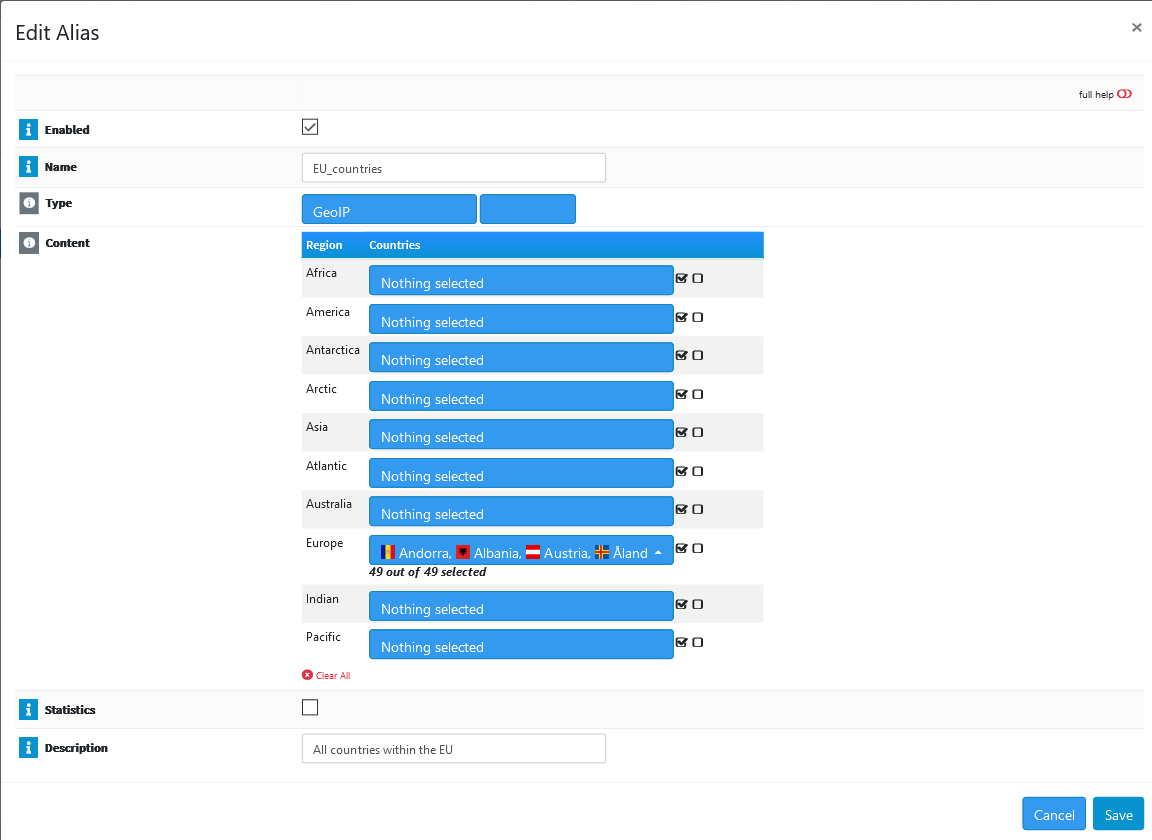

GeoIP ¶

Avec le pseudonyme GeoIP, vous pouvez sélectionner un ou plusieurs pays ou continents entiers à bloquer ou autoriser. Utilisez la basculer case à cocher tout pour sélectionner tous les pays de cette zone.

Pour utiliser GeoIP, vous devez configurer une source dans le de l'onglet GeoIP.

L'URL configurée doit conduire à un fichier zip contenant les fichiers csv suivants:

|

Nom de fichier |

Objectif |

Forme |

Exemple |

|---|---|---|---|

|

% préfixe% -locations-en.csv |

cartographie les emplacements géographiques dans les pays ISO |

geoname_id ,,,, country_iso_code |

1 ,,,, NL |

|

% préfixe% -IPv4.csv |

Réseaux IPv4 |

réseau, geoname_id |

2.21.241.0/28.1 |

|

% préfixe% -IPv6.csv |

Réseaux IPv6 |

réseau, geoname_id |

2001: 470: 1f15: 210 :: / 64,1 |

le %prefix%peuvent être

utilisés pour identifier le produit et / ou le fournisseur, dans le cas de MaxMind ces fichiers

sont appelés GeoLite2-Country-Locations-en.csv,

GeoLite2-Country-Blocks-IPv4.csv,

GeoLite2-Country-Blocks-IPv6.csvpar

example.

Utilisation d'alias dans les règles de pare-feu pf ¶

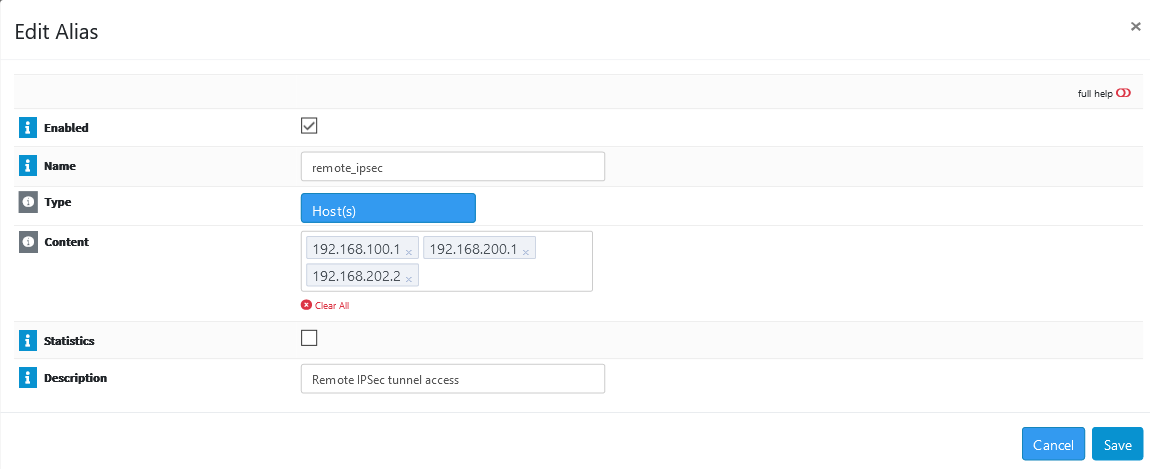

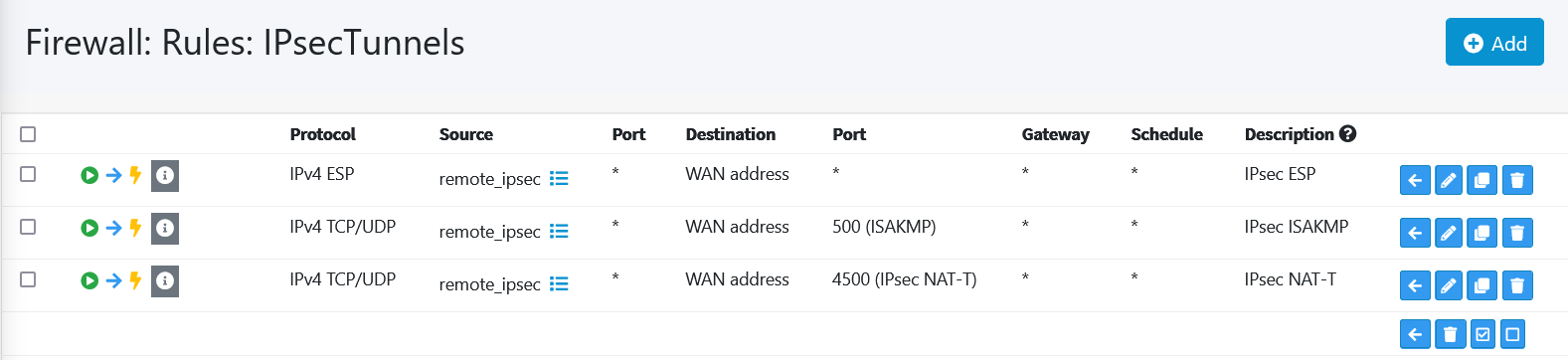

Les alias peuvent être utilisés dans les règles de pare-feu pour faciliter la gestion de grandes listes. Par exemple, nous pouvons avoir besoin d'une liste d'adresses IP distantes auxquelles certains services devraient avoir accès, mais lorsque quelque chose change, nous devons simplement mettre à jour la liste.

Créons un simple alias pour permettre l'accès à 3 adresses IP distantes sur un serveur ipsec pour une connexion tunnel de site à site:

-

192.168.100.1

-

192.168.200.2

-

192.168.202.2

Nous appelons notre liste remote_ipsec et mettons à jour les règles de pare-feu en conséquence.

Exceptions ¶

Les pare-feu Pf prennent en charge les exceptions d'adresse (ou exceptions). Cette fonctionnalité peut être utilisée sous un pseudonyme ou en combinaison (type de groupe réseau) Pseudonymes. Voir ( https://www.freebsd.org/doc/handbook/firewalls-pf.html ).

Nesting¶

Pour les alias d'hôte et de réseau, l'imbrication est possible, ce qui peut grandement simplifier la gestion, car des composants individuels peuvent être utilisés pour nommer correctement et regrouper en modules pour l'allocation.

Par exemple, nous définissons 4 serveurs entre 2 serveurs critiques en utilisant différents ensembles de règles:

-

server_a {10.0.1.1}

-

server_b {10.0.1.2}

-

server_c {10.0.1.100}

-

server_d {10.0.1.200}

-

Critical_servers {server_a, server_b}

-

other_servers {server_c, server_d}

-

serveurs {crit_servers, autres_serveurs}.