Règles ¶

Le DMS-SDWAN contient un filtre de paquets avec état, qui peut être utilisé pour restreindre ou autoriser le trafic depuis et / ou vers des réseaux spécifiques ainsi qu'influencer la façon dont le trafic est promu (voir aussi le routage basé sur des règles dans " Multi WAN »).

La section des règles répertorie toutes les politiques qui s'appliquent à votre réseau, regroupées par interface.

Vue d'ensemble ¶

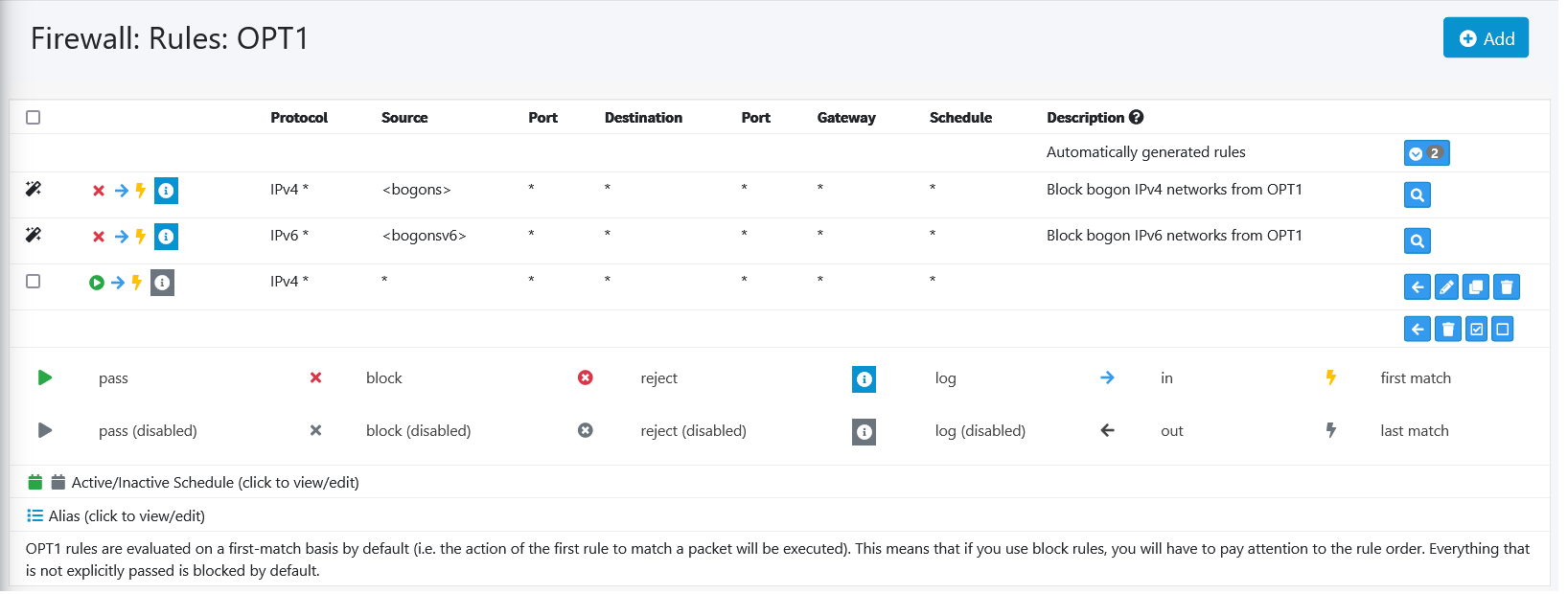

Notre aperçu montre toutes les règles qui s'appliquent à l'interface (groupe) ou au module flottant sélectionné. Pour chaque règle, certains détails sont fournis et, le cas échéant, vous pouvez effectuer des actions telles que déplacer, modifier, copier, supprimer.

Vous trouverez ci-dessous quelques notes sur cet écran.

-

- Nom de l'interface

-

Le nom de l'interface fait partie du menu pain normal

-

- Catégorie

-

Si des catégories sont utilisées dans les règles, vous pouvez choisir celle à afficher ici.

-

- Rotation d'inspection

-

Vous pouvez basculer entre la vue d'inspection et la règle ici, lorsque vous êtes en mode d'inspection, les statistiques de la règle sont affichées. (comme les compteurs de paquets, le nombre d'états actifs,…)

-

- Afficher / masquer les règles automatiques

-

Certaines règles sont créées automatiquement, vous pouvez basculer ici pour voir les détails. Si une loupe apparaît, vous pouvez également parcourir sa source (le paramètre qui contrôle cette règle).

-

- Règles automatiques

-

Le contenu des règles automatiques

-

- Règles utilisateur

-

Toutes les règles définies par l'utilisateur

Les bases ¶

Avant de créer des règles, il est bon de connaître certaines règles de base qui s'appliquent à toutes les règles.

États ¶

Par défaut, les règles sont définies sur state (vous pouvez le changer, mais cela a des conséquences), ce qui signifie que l'état est un lien stocké dans un dictionnaire local qui sera résolu lorsque le prochain paquet entrera. La conséquence en est que lorsqu'il y a une situation, le pare-feu n'a pas à retravailler toutes ses règles pour déterminer l'action à entreprendre, ce qui présente d'énormes avantages en termes de performances.

L'utilisation de situations peut également améliorer la sécurité, en particulier dans le cas du trafic TCP, car les numéros de séquence des paquets et les horodatages sont également vérifiés afin de transmettre le trafic, ce qui rend beaucoup plus difficile la falsification du trafic.

Action ¶

Les règles peuvent être définies dans trois types d'actions différents:

-

Passer -> autoriser le trafic

-

Bloquer -> ignorer le trafic et ne pas informer le client qu'il a chuté (ce qui est généralement recommandé pour les réseaux non approuvés)

-

Rejeter -> supprimer le trafic et en informer le client. (seuls tcp et udp prennent en charge le gaspillage de paquets, ce qui dans le cas de TCP signifie un

RSTretourné, pour UDPICMP UNREACHABLEest retourné).

Pour les réseaux internes, il peut être pratique d'utiliser le rejet, afin que le client n'ait pas à attendre une limite de temps lorsque l'accès n'est pas autorisé. Lorsque vous recevez des paquets de réseaux non approuvés, vous ne souhaitez généralement pas communiquer à nouveau si le trafic n'est pas autorisé.

Traitement des commandes ¶

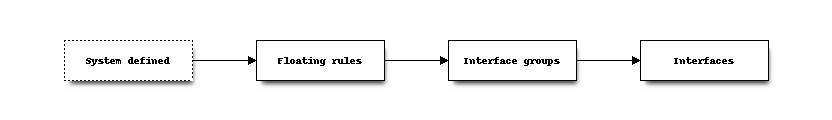

Les règles de pare-feu sont traitées séquentiellement, en évaluant d'abord la Floating Rules section suivie de toutes les règles appartenant aux groupes d'interfaces et, enfin, de toutes les interface règles d' .

Les règles internes (automatiques) sont généralement saisies en premier.

Les règles peuvent être définies sur quickou non défini sur

rapide, la valeur par défaut est une utilisation rapide. Lorsqu'elle est réglée sur rapide, la

règle est appliquée sur la base du "premier jeu", ce qui signifie que la première règle qui

correspond au package prévaudra sur les règles qui suivent dans la séquence.

Jamais quickpas

défini, remporte le dernier combat. Cela peut être utile pour les règles qui définissent un

comportement formel. La règle de désactivation par défaut utilise cette propriété par exemple (si

aucune règle ne s'applique, baisse du trafic).

Direction ¶

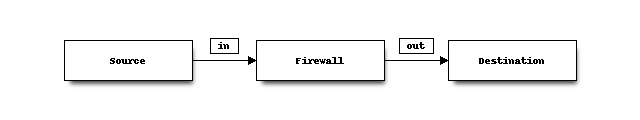

Le trafic peut être compensé pour les directions in[coming]ou out[going],

notre valeur par défaut est de filtrer la direction entrante. Dans ce cas, vous appliquez la

politique dans l'interface d'où provient le trafic.

Par exemple, si vous souhaitez autoriser httpstrafic de

n'importe quel serveur Internet, vous définissez généralement une stratégie de port qui autorise

l'interface WAN 443à cet hôte.

Paramètres ¶

Le trafic via le pare-feu peut être autorisé ou refusé à l'aide de règles de définition de stratégie. Cette section de la documentation décrit les différents paramètres, regroupés par utilisation.

Paramètres descriptifs ¶

Certains paramètres permettent de trouver des règles sans affecter le flux du trafic.

|

Catégorie |

La catégorie à laquelle appartient la règle peut être utilisée comme filtre dans la vue d'ensemble |

|

Description |

Texte descriptif |

Paramètres de base ¶

Voici les paramètres les plus couramment utilisés:

|

action |

L' action pour l'exécution. |

|

Désactivée |

Désactivez une règle sans la supprimer, il peut être pratique de tester et de prendre en charge l'activation facile de stratégies moins couramment utilisées. |

|

Interface |

Interface [s] cette règle s'applique. Vous pouvez facilement copier des règles entre les interfaces et modifier ce champ dans la nouvelle interface cible. (pensez à vérifier la commande avant de demander) |

|

Version TCP / IP |

Cette règle s'applique à IPv4, IPv6 ou les deux. |

|

Protocole |

Protocole d'utilisation, les plus courants sont TCP et UDP |

|

Source |

Réseau ou adresse source, lorsque vous combinez IPv4 et IPv6 en une seule règle, vous pouvez utiliser des alias contenant les deux familles d'adresses. |

|

Source / Inversion |

Sélection de source inversée (par exemple no 192.168.0.0/24) |

|

Destination |

Réseau de destination ou adresse comme source, vous pouvez également utiliser des alias ici. |

|

Destination / inversion |

Lorsque le filtre doit être inversé, vous pouvez mettre en évidence cette case à cocher |

|

Largeur du port de destination |

Pour TCP et / ou UDP, vous pouvez sélectionner un service par nom (http, https) ou numéro (plage), vous pouvez également utiliser des alias ici pour simplifier la gestion. |

|

Enregistrer |

Créez une entrée de journal lorsque cette règle s'applique, vous pouvez utiliser pour voir si votre règle s'applique. |

Haute disponibilité ¶

Les options suivantes sont utilisées spécifiquement pour les paramètres HA.

|

Sans synchronisation XMLRPC |

Désactivez la synchronisation de la configuration pour cette règle lorsque la - règles de pare feu synchronisation des est activée dans |

|

Type d'état / NO pfsync |

Empêcher les situations créées par cette règle d'être synchronisées avec l'autre nœud |

Programme ¶

Les règles peuvent également être programmées pour être actives à des jours ou à des intervalles spécifiques, vous pouvez créer des horaires dans et en sélectionner un dans la règle.

Routage basé sur une politique ¶

Cette fonctionnalité peut être utilisée pour transférer le trafic vers une autre passerelle basée sur des filtres plus fins que les chemins statiques ( niveau OSI 4 vers OSI couche 3 ) et peut être utilisée pour créer plusieurs scripts WAN à l'aide de groupes de passerelles.

Pour plus d'informations sur Multi-Wan, reportez-vous au Multi WAN chapitre " ".

|

Passerelle |

Lorsqu'une passerelle est spécifiée, les paquets utiliseront le routage basé sur des règles de la passerelle ou du groupe de passerelles spécifié. Habituellement, cette option est définie dans l'interface de téléchargement (LAN par exemple), qui sélectionne ensuite la passerelle spécifiée ici. (Cela ignore les règles de routage par défaut) |

|

désactiver la réponse à |

Par défaut, le trafic est toujours envoyé vers l'interface du portail connecté. Si, pour une raison quelconque, vous ne souhaitez pas forcer le trafic vers ce portail, vous pouvez désactiver ce comportement. |

Limites de connexion ¶

Les options avancées contiennent certains paramètres permettant de restreindre l'utilisation d'une règle ou de définir des limites de temps spécifiques pour celle-ci. La plupart des paramètres généraux (par défaut) pour ces options se trouvent dans

|

Situations maximales |

Limite le nombre de situations simultanées que la règle peut créer. Lorsque cette limite est atteinte, les packages supplémentaires qui créeraient un statut ne seront pas conformes à cette règle jusqu'à ce que l'état actuel expire |

|

Nœuds source maximum |

Limite le nombre maximal d'adresses source pouvant avoir simultanément des entrées de table d'état. |

|

L'établissement maximum |

Limite le nombre maximal de connexions TCP simultanées ayant terminé la négociation 3D qu'un seul hôte peut établir. |

|

États source maximum |

Limite le nombre maximal d'entrées d'état simultanées qu'une seule adresse source peut être créée avec cette règle. |

|

Nombre maximal de nouvelles connexions |

Limitez le taux de nouvelles connexions sur une période donnée. Le taux de connexion est une approximation calculée comme une moyenne mobile. (nombre de connexions / secondes) S'applique uniquement aux connexions TCP |

|

Expiration du délai |

Limite de temps en secondes (valable pour TCP uniquement) |