Configurer CARP ¶

Vue d'ensemble ¶

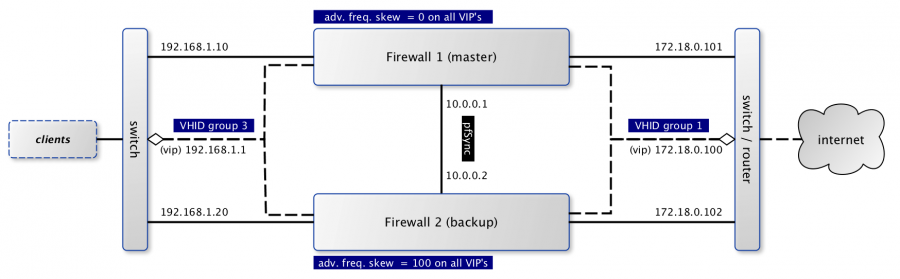

L'une des fonctionnalités les plus puissantes de DMS-SDWAN est la configuration d'un pare-feu redondant avec une option de basculement automatique. Ce chapitre décrit étape par étape comment créer une configuration basée sur deux réseaux. Le 192.168.1.0/24 sera utilisé pour le réseau interne et le 172.18.0.0/24 sera utilisé pour acheminer notre trafic vers Internet.

Lors de l'utilisation de CARP ( manuel FreeBSD sur CARP ), toutes les interfaces à sécurité intégrée doivent avoir une adresse IP dédiée qui sera combinée à une adresse IP virtuelle partagée pour communiquer avec les deux réseaux. Dans l'image ci-dessus, les lignes pointillées sont utilisées pour marquer les adresses virtuelles.

Terminologie ¶

Il y a une certaine terminologie impliquée dans la mise en place d'un cluster CARP, que nous expliquerons brièvement d'abord:

CARP

Common Address Redundancy Protocol utilise le protocole IP 112, est dérivé d'OpenBSD et utilise des paquets de multidiffusion pour signaler à ses voisins son statut. Assurez-vous toujours que chaque interface peut recevoir des paquets CARP. Chaque interface virtuelle doit avoir un ID d'hôte virtuel (vhid) unique, qui est partagé entre les machines physiques. Pour déterminer quelle machine physique a une priorité plus élevée, l'inclinaison annoncée est utilisée. Un biais inférieur signifie un score plus élevé. (notre pare-feu maître utilise 0).

pfSync

Avec CARP, nous pouvons utiliser pfSync pour jouer l'état du mur protection. En cas d'échec, vous devez vous assurer que les deux machines connaissent toutes les connexions pour rendre la migration transparente. Il est fortement recommandé d'utiliser une interface spéciale pour les packages pfSync entre les hôtes, à la fois pour des raisons de sécurité (mode perfusion) comme à la performance.

Synchronisation XMLRPC

Le DMS-SDWAN comprend un mécanisme pour maintenir la configuration de sauvegarde serveur synchronisé avec le maître. Ce mécanisme est appelé synchronisation XMLRPC et se trouve dans .

Configurer les interfaces de pare-feu et les règles de base ¶

Notre exemple utilise trois interfaces, qui ont toutes une configuration assez basique.

Maître

Accédez aux interfaces, assurez-vous que les trois interfaces sont attribuées et configurez les adresses et sous-réseaux suivants:

|

LAN 192.168.1.10/24 |

|

WAN 172.18.0.101/24 |

|

PFSYNC 10.0.0.1 |

Ensuite, nous devons nous assurer que les protocoles appropriés peuvent être utilisés sur les différentes interfaces, accédez aux et assurez-vous que le LAN et le WAN acceptent au moins les packages CARP (voir Sélection protocole). Étant donné que nous connectons les deux pare-feu à l'aide d'une connexion directe par câble, nous ajouterons une règle unique pour accepter tout le trafic sur tous les protocoles pour cette interface spécifique. Une autre option consiste à accepter uniquement le trafic vers le port GUI et le protocole pfSync.

Sauvegarde

Le serveur de sauvegarde a besoin de ses propres adresses dédiées, elles utiliser:

|

LAN |

192.168.1.20/24 |

|

WAN |

172.18.0.102/24 |

|

PFSYNC |

10.0.0.2 |

Parce que nous allons synchroniser les paramètres de pare-feu des deux centrales ordinateurs, nous devons simplement nous assurer que l'interface pfSync peut accepter les données du main pour l'installation initiale. Utilisez la même règle que celle utilisée pour le maître dans cette interface.

Configurer une IP virtuelle ¶

Dans le nœud principal, nous allons configurer les adresses IP virtuelles, qui seront également ajoutées à nœud de rechange avec une oblique supérieure après synchronisation. Allez dans et ajoutez-en une nouvelle avec ce qui suit Caractéristiques:

|

Type |

Carp |

|

Interface |

WAN |

|

Adresses IP |

172.18.0.100 / 24 |

|

Mot de passe virtuel |

dmssdwan (l'exemple l'utilise) |

|

Groupe VHID |

1 |

|

Fréquence de l'annonce |

Base 1 / Inclinaison 0 |

|

Description |

VIP WAN |

Et un autre utilisant ce qui suit:

|

Type |

Carp |

|

Interface |

LAN |

|

Adresses IP |

192.168.1.1 / 24 |

|

Mot de passe virtuel |

dmssdwan (l'exemple l'utilise) |

|

Groupe VHID |

3 |

|

Fréquence de l'annonce |

Base 1 / Inclinaison 0 |

|

Description |

LAN VIP |

Configurer le NAT sortant ¶

Lorsque le trafic quitte le pare-feu, il doit également utiliser le virtuel Adresse IP pour une migration transparente. La valeur par défaut pour DMS-SDWAN est d'utilisez l'adresse IP de l'interface, qui dans notre cas est incorrecte.

Allez dans . Ne choisissez pas Quittez automatiquement nat sur cette page et changez les règles de 192.168.1.0/24 réseau pour l'utilisation de l'interface virtuelle CARP (172.18.0.100).

(facultatif) Configuration du serveur DHCP ¶

Lorsque vous utilisez DHCP pour LAN, il y a certaines choses auxquelles il faut penser. Tous les clients doivent utiliser l'adresse virtuelle au lieu de l'adresse physique qui est généralement étendue. La deuxième chose à considérer est qu'il y aura deux serveurs fonctionnant simultanément, dont nous avons besoin pour connaître les autres pools. Si la Les requêtes DNS sont également transmises par DMS-SDWAN, assurez-vous que le serveur DHCP envoie la bonne Adresse IP. Ce sont les paramètres utilisés dans notre exemple :

|

Serveurs DNS |

192.168.1.1 |

|

passerelle |

192.168.1.1 |

|

IP de redirection homologue |

192.168.1.20 |

Configurer la synchronisation pfSync et HA (xmlrpc) ¶

Nous devons d'abord configurer pfSync pour synchroniser les tables d'état de connexion et Synchronisation HA (xmlrpc) avec le pare-feu principal. Accèdez à et activez pfSync en cochant la case synchroniser les états,en sélectionnant PFSYNC pour l' interface de synchronisation et entrez l'IP du pair (10.0.0.2) dans le champ Synchroniser l'IP du pair.

Pour synchroniser les paramètres de configuration du maître vers le pare-feu de sauvegarde, nous configurons la synchronisation XMLRPC. Dans le champSynchronize Config to IP, nous saisissons à nouveau l'IP du pair (10.0.0.2) de l'interface PFSYNC pour conserver ce trafic sur la connexion directe entre les deux firewalls. Nous devons maintenant saisir le nom d'utilisateur et le mot de passe distants et configurer les paramètres que nous voulons dupliquer sur le serveur de sauvegarde. Pour notre configuration, nous allons activer les éléments suivants :

|

Synchronisation des règles |

|

Synchronisation NAT |

|

Synchronisation DHCPD |

|

Synchronisation IP virtuelle |

Après cela, nous configurons pfSync sur le pare-feu de sauvegarde. Allez dans et activez pfSync en cochant la case synchroniser les états en sélectionnant PFSYNC pour l'interface de synchronisation et entrez l'adresse IP principale (10.0.0.1) dans le champ Synchroniser l'IP de pair . Ne configurez pas la synchronisation XMLRPC sur le mur de sauvegarde.

Règle de Pare-Feu ¶

Pour permettre les connexions via CARP, les conditions suivantes doivent être autorisées (sous ) :

-

Protocol CARP

Finaliser l'installation ¶

Pour vous assurer que tous les paramètres sont correctement appliqués, redémarrez les deux murs protection avant le test.

Paramètre de test ¶

Allez d'abord dans dans l'interface Web DMS-SDWAN et vérifiez que les deux machines sont correctement initialisées.

Pour tester le paramètre, nous allons connecter un client au réseau local et ouvrir une connexion ssh sur un serveur derrière les deux pare-feu. Maintenant, une fois connecté, vous devriez pour pouvoir voir le tableau d'état sur les deux pare-feu DMS-SDWAN ( )et ils devraient tous deux afficher la même connexion. Essayez ensuite de retirer la prise réseau du pare-feu principal et elle devrait passer à la sauvegarde sans perdre (ou geler) la connexion ssh.

Ajouter plusieurs IP CARP ¶

Si votre fournisseur vous propose un sous-réseau d'adresses IP publiques et que vous souhaitez les exposer pour le NAT ou différents services s'exécutant sur votre pare-feu, vous devrez également les ajouter à votre configuration HA. Étant donné que l'ajout d'un VHID pour chaque IP rendrait le trafic CARP très bruyant, vous pouvez également ajouter un nouvel alias IP et choisir le VHID correct où la première IP CARP est configurée.