Configurer un tunnel IPSec routé μο

La plupart des VPN de site à site sont basés sur des politiques, ce qui signifie que vous définissez un réseau local et un réseau distant (ou un groupe de réseaux). Seul le trafic correspondant à la politique définie est poussé dans le tunnel VPN. Alors que les demandes de scénarios VPN plus complexes et tolérants aux pannes augmentaient au fil des ans, la plupart des principaux fournisseurs de routeurs ont mis en place une sorte de VPN, l'IPSec basé sur les routes.

La différence est que le réseau local et distant n'est que de 0.0.0.0/0, donc tout peut voyager à travers le tunnel, il a juste besoin d'un itinéraire. Une nouvelle interface de tunnel virtuel (VTI) doit être utilisée pour cela.

Il y a deux avantages pour ce type de VPN:

Tout d'abord, vous pouvez configurer deux tunnels vers la même passerelle et basculer lorsqu'une ligne tombe en panne. Deuxièmement, vous pouvez exécuter des protocoles de routage dynamique sur le tunnel pour créer des réseaux plus redondants ou définis par logiciel.

Avant commencer ¶

Avant de commencer la configuration d'un tunnel IPsec, vous devez disposer d'une installation DMS-SDWAN fonctionnelle avec un sous-réseau IP LAN unique pour chaque côté de votre connexion (votre réseau local en a besoin d'un autre que le réseau distant).

Exemple de configuration ¶

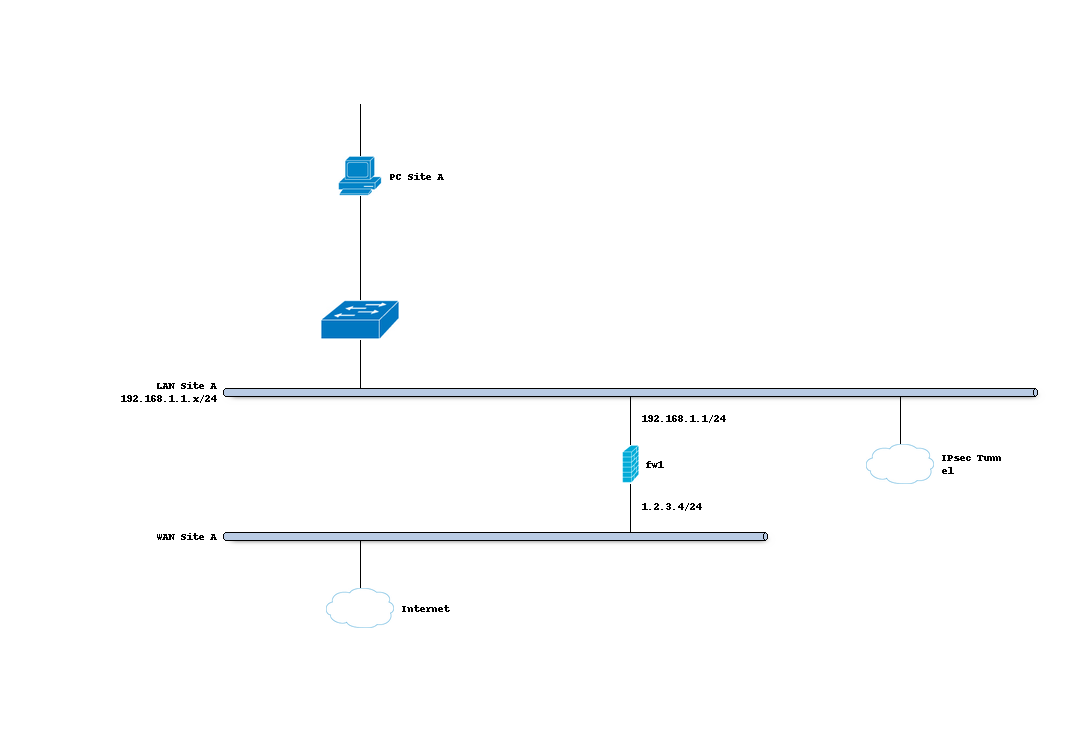

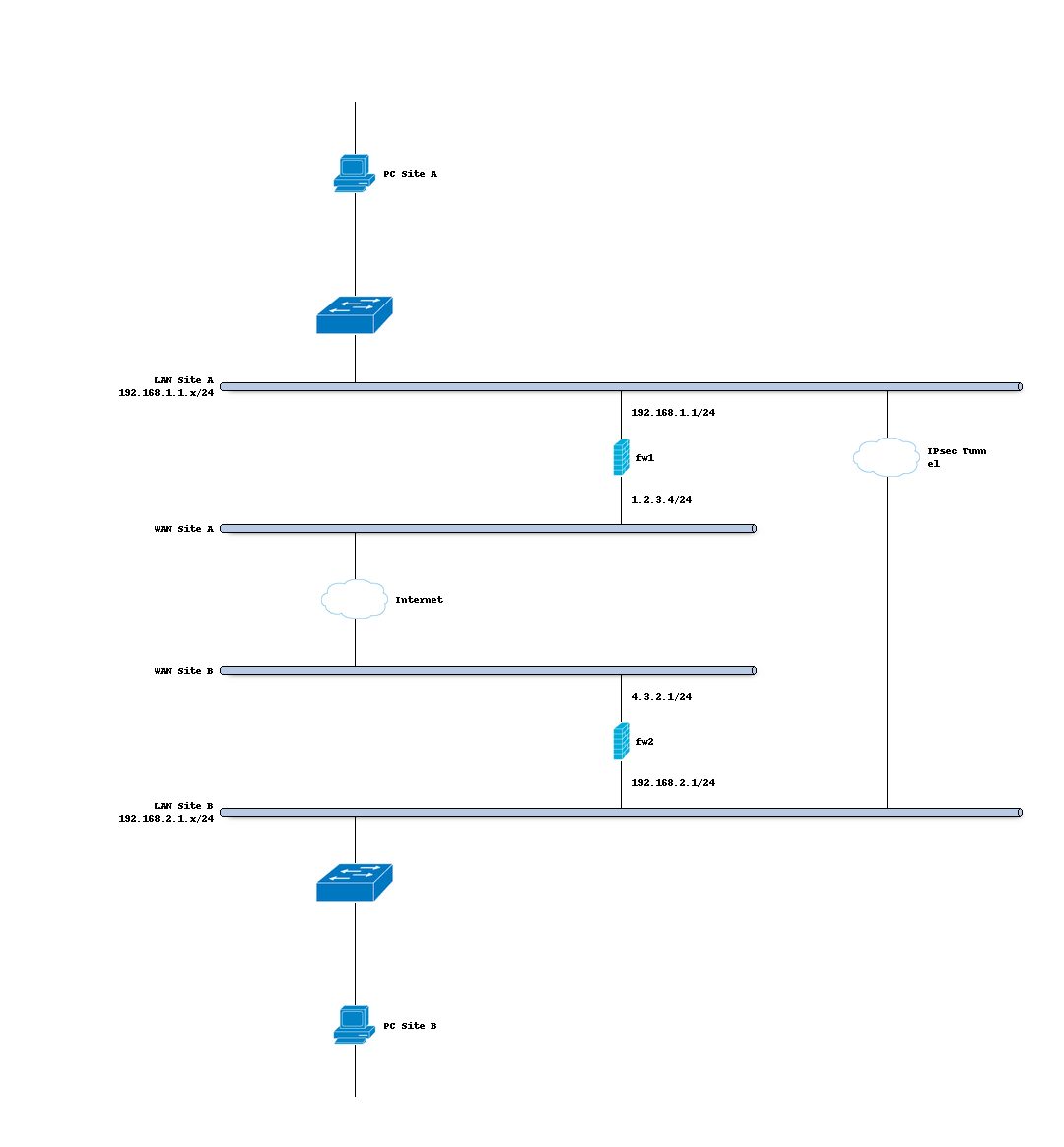

Pour l'exemple de configuration, nous utilisons deux boîtiers DMS-SDWAN pour simuler un tunnel de site à site, avec la configuration suivante:

Site A ¶

|

Nom d'hôte |

fw1 |

|

IP WAN |

1.2.3.4/24 |

|

IP LAN |

192.168.1.1/24 |

|

Plage DHCP du réseau local |

192.168.1.100-192.168.1.200 |

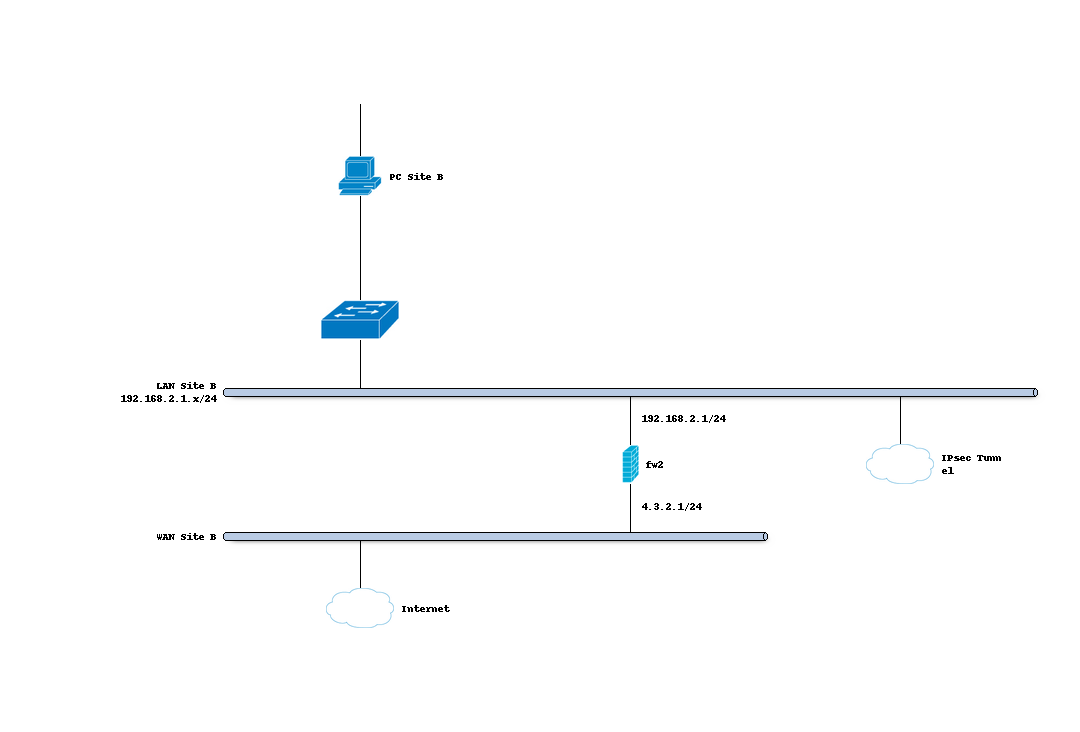

Site B ¶

|

Nom d'hôte |

fw2 |

|

IP WAN |

4.3.2.1/24 |

|

Réseau local |

192.168.2.0/24 |

|

Plage DHCP du réseau local |

192.168.2.100-192.168.2.200 |

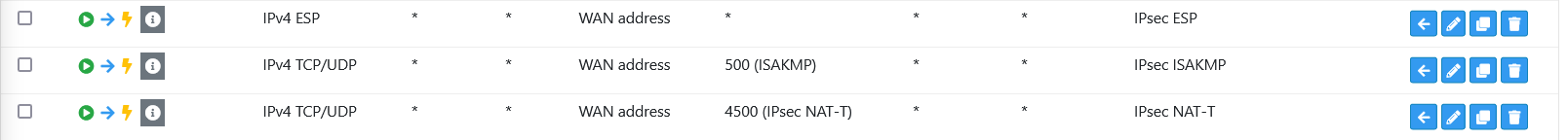

Règles de pare-feu Site A & Site B (partie 1) ¶

Pour autoriser les connexions par tunnel IPsec, les éléments suivants doivent être autorisés sur le WAN pour les sites activés (dans ):

-

Protocole ESP

-

Trafic UDP sur le port 500 (ISAKMP)

-

Trafic UDP sur le port 4500 (NAT-T)

Étape 1 - Phase 1 Site A ¶

(Sous Appuyez sur + ) Nous utiliserons les paramètres suivants:

Informations générales ¶

|

Méthode de connexion |

Défaut |

La valeur par défaut est "Démarrer la version" |

|

Version d'échange de clés |

V2 |

|

|

protocole Internet |

IPv4 |

|

|

Interface |

WAN |

Sélectionnez l'interface qui est connectée à Internet |

|

Passerelle distante |

4.3.2.1 |

L'adresse IP publique du DMS-SDWAN distant |

|

Description |

Site Web B |

Description librement sélectionnée |

Proposition de phase 1 (authentification) ¶

|

Méthode d'authentification |

PSK mutuelle |

Utilisation d'une clé pré-partagée |

|

Mon identifiant |

Mon adresse IP |

Identification simple pour IP fixe |

|

Identifiant de pair |

Adresse IP homologue |

Identification simple pour IP fixe |

|

Clé Pré-Partagée |

At4aDMOAOub2NwT6gMHA |

Clé aléatoire . CRÉEZ LA VÔTRE! |

Proposition de phase 1 (algorithmes) ¶

|

Algorithme de chiffrement |

AES |

Pour notre exemple, nous utiliserons AES / 256 bits |

|

Algorithme de hachage |

SHA512 |

Utilisez un hachage fort comme SHA512 |

|

Groupe de clés DH |

21 (NIST EC 521 bits) |

521 bits devraient être suffisants |

|

Durée de vie |

28800 secondes |

Durée de conservation avant renégociation |

Options avancées ¶

|

Politique d'installation |

Décoché |

Cela ne doit pas être contrôlé car nous voulons un routage simple |

|

Désactiver Rekey |

Décoché |

Renégocier lorsque la connexion est sur le point de se terminer |

|

Désactiver Reauth |

Décoché |

Pour IKEv2, confirmez uniquement l'homologue pendant le reeyeying |

|

Traversée NAT |

Désactivée |

Pour IKEv2 NAT, le transit est toujours activé |

|

Détection des pairs morts |

Décoché |

Enregistrez le paramètre en appuyant sur:

Étape 2 - Phase 2 Site A ¶

Appuyez sur + à droite pour ajouter une entrée de phase

2. Comme nous ne définissons pas de réseau local et distant, nous utilisons uniquement des adresses de tunnel, que vous connaissez peut-être déjà d'OpenVPN. Dans cet exemple, nous utilisons 10.111.1.1et 10.111.1.2. Ce seront les

adresses de passerelle utilisées pour le routage

Informations générales ¶

|

Mode |

Basé sur l'itinéraire |

Sélectionnez un itinéraire |

|

Description |

Local LAN site B. |

Description librement sélectionnée |

Réseau de tunnels ¶

|

Adresse locale |

Tunnel IP local |

Définir l'IP 10.111.1.1 |

|

Adresse distante |

Tunnel IP distant |

Réglez l'IP 10.111.1.2 |

Proposition de phase 2 (SA / échange de clés) ¶

|

Protocole |

ESP |

Sélectionnez ESP pour le chiffrement |

|

Algorithmes de chiffrement |

AES / 256 |

Pour l'exemple, nous utilisons AES 256 |

|

Algortihmes de hachage |

SHA512 |

Choisissez un hachage fort comme SHA512 |

|

Groupe de clés PFS |

21 (NIST EC 521 bits) |

Aucune sécurité améliorée requise |

|

Durée de vie |

3600 secondes |

Enregistrez vos paramètres en appuyant sur:

Activez IPsec pour le site A, sélectionnez :

Sauvegarder:

Et appliquez les modifications:

Vous avez presque fini de configurer le site A (il ne reste que quelques paramètres de pare-feu, qui seront abordés plus tard). Nous allons maintenant procéder à la création du site B.

Étape 3 - Phase 1 Site B ¶

(Sous Appuyez sur + ) Nous utiliserons les paramètres suivants:

Informations générales ¶

|

Méthode de connexion |

Défaut |

La valeur par défaut est "Démarrer la version" |

|

Version d'échange de clés |

V2 |

|

|

protocole Internet |

IPv4 |

|

|

Interface |

WAN |

Sélectionnez l'interface qui est connectée à Internet |

|

Passerelle distante |

1.2.3.4 |

L'adresse IP publique du DMS-SDWAN distant |

|

Description |

Site Web A |

Description librement sélectionnée |

Proposition de phase 1 (authentification) ¶

|

Méthode d'authentification |

PSK mutuelle |

Utilisation d'une clé pré-partagée |

|

Mon identifiant |

Mon adresse IP |

Identification simple pour IP fixe |

|

Identifiant de pair |

Adresse IP homologue |

Identification simple pour IP fixe |

|

Clé Pré-Partagée |

At4aDMOAOub2NwT6gMHA |

Clé aléatoire . CRÉEZ LA VÔTRE! |

Proposition de phase 1 (algorithmes) ¶

|

Algorithme de chiffrement |

AES |

Pour notre exemple, nous utiliserons AES / 256 bits |

|

Algorithme de hachage |

SHA512 |

Utilisez un hachage fort comme SHA512 |

|

Groupe de clés DH |

21 (NIST EC 521 bits) |

521 bits devraient être suffisants |

|

Durée de vie |

28800 secondes |

Durée de conservation avant renégociation |

Options avancées ¶

|

Politique d'installation |

Décoché |

Cela ne doit pas être contrôlé car nous voulons un routage simple |

|

Désactiver Rekey |

Décoché |

Renégocier lorsque la connexion est sur le point de se terminer |

|

Désactiver Reauth |

Décoché |

Pour IKEv2, confirmez uniquement l'homologue pendant le reeyeying |

|

Traversée NAT |

Désactivée |

Pour IKEv2 NAT, le transit est toujours activé |

|

Détection des pairs morts |

Décoché |

Enregistrez le paramètre en appuyant sur:

Étape 4 - Site Web B de la phase 2 ¶

Appuyez sur + à droite de la liste pour ajouter une entrée de phase 2.

Informations générales ¶

|

Mode |

Basé sur l'itinéraire |

Sélectionnez un itinéraire |

|

Description |

Local LAN A |

Description librement sélectionnée |

Réseau de tunnels ¶

|

Adresse locale |

Tunnel IP local |

Réglez l'IP 10.111.1.2 |

|

Adresse distante |

Tunnel IP distant |

Définir l'IP 10.111.1.1 |

Proposition de phase 2 (SA / échange de clés) ¶

|

Protocole |

ESP |

Sélectionnez ESP pour le chiffrement |

|

Algorithmes de chiffrement |

AES / 256 |

Pour l'exemple, nous utilisons AES 256 |

|

Algortihms de hachage |

SHA512 |

Choisissez un hachage fort comme SHA512 |

|

Groupe de clés PFS |

21 (NIST EC 521 bits) |

Aucune sécurité améliorée requise |

|

Durée de vie |

3600 secondes |

Enregistrez le paramètre en appuyant sur:

Activez IPsec pour le site B, sélectionnez:

Sauvegarder:

Et appliquez les modifications:

Règles de pare-feu Site A et Site B (partie 2) ¶

Pour autoriser le trafic passant vers votre sous-réseau LAN, vous devez ajouter une règle à l'interface IPsec (sous ).

Prêt pour le tunnel IPsec ¶

Le tunnel devrait maintenant être opérationnel et acheminer les deux réseaux. Accédez à de l'état pour voir l'état actuel.

Étape 5 - Définissez les passerelles ¶

Maintenant que le VPN est opérationnel, vous devez configurer une passerelle. Accédez à et ajoutez une nouvelle passerelle.

Passerelle Site-A ¶

|

Nom |

VPNGW |

Donnez un nom à votre portail |

|

Interface |

IPSEC1000 |

Sélectionnez l'interface IPsec |

|

adresse IP |

10.111.1.2 |

Définissez l'adresse IP du pair |

|

Passerelle lointaine |

Coché |

Ceci doit être vérifié car il s'agit d'une connexion point à point |

Passerelle Site-B ¶

|

Nom |

VPNGW |

Donnez un nom à votre portail |

|

Interface |

IPSEC1000 |

Sélectionnez l'interface IPsec |

|

adresse IP |

10.111.1.1 |

Définissez l'adresse IP du pair |

|

Passerelle lointaine |

coché |

Ceci doit être vérifié car il s'agit d'une connexion point à point |

Étape 5 - Ajouter des routes statiques ¶

Lorsque les passerelles sont configurées, vous pouvez ajouter une route pour le réseau distant pointant vers la nouvelle passerelle. Sur le Site-A, ajoutez une route vers le Site-B et vice versa. Allez dans .

Route Site-A ¶

|

Adresse réseau |

192.168.2.0/24 |

Configurer le réseau Site-B |

|

passerelle |

VPNGW |

Sélectionnez la passerelle VPN |

Passerelle Site-B ¶

|

Adresse réseau |

192.168.1.0/24 |

Configurer le réseau Site-A |

|

passerelle |

VPNGW |

Sélectionnez la passerelle VPN |

Maintenant vous êtes prêt!