Configurer le tunnel IPsec de site à site ¶

Les VPN de site à site connectent deux emplacements avec des adresses IP publiques statiques et permettent le routage du trafic entre les deux réseaux. Ceci est le plus souvent utilisé pour connecter les succursales d'une organisation à son bureau principal, afin que les utilisateurs de la succursale puissent accéder aux ressources réseau dans le bureau principal.

Avant de commencer ¶

Avant de commencer à configurer un tunnel IPsec, vous devez disposer d'une installation DMS-SDWAN fonctionnelle avec un sous-réseau IP LAN unique pour chaque côté de votre connexion (votre réseau local doit être différent de celui du réseau distant).

Exemple de configuration ¶

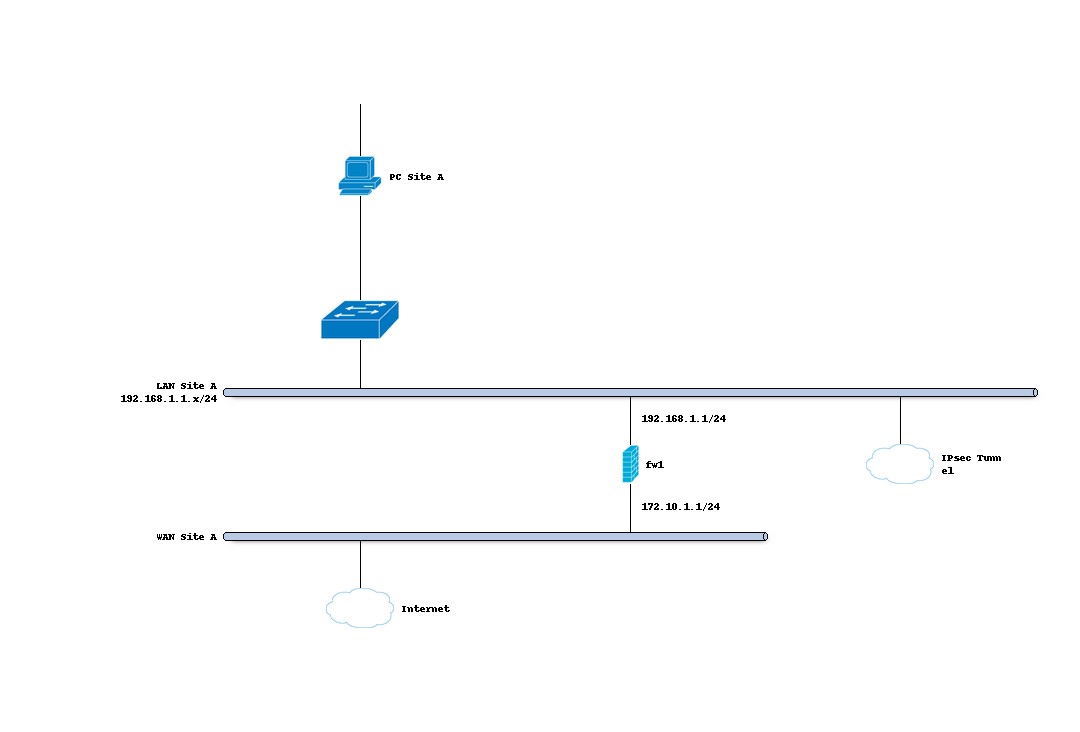

Pour l'exemple de configuration, nous utilisons deux boîtiers DMS-SDWAN pour simuler un tunnel de site à site, avec la configuration suivante :

Site A ¶

|

Nom d'hôte |

fw1 |

|

IP WAN |

172.10.1.1/24 |

|

Réseau LAN |

192.168.1.0/24 |

|

IP LAN |

192.168.1.1/24 |

|

Plage DHCP du LAN |

192.168.1.100-192.168.1.200 |

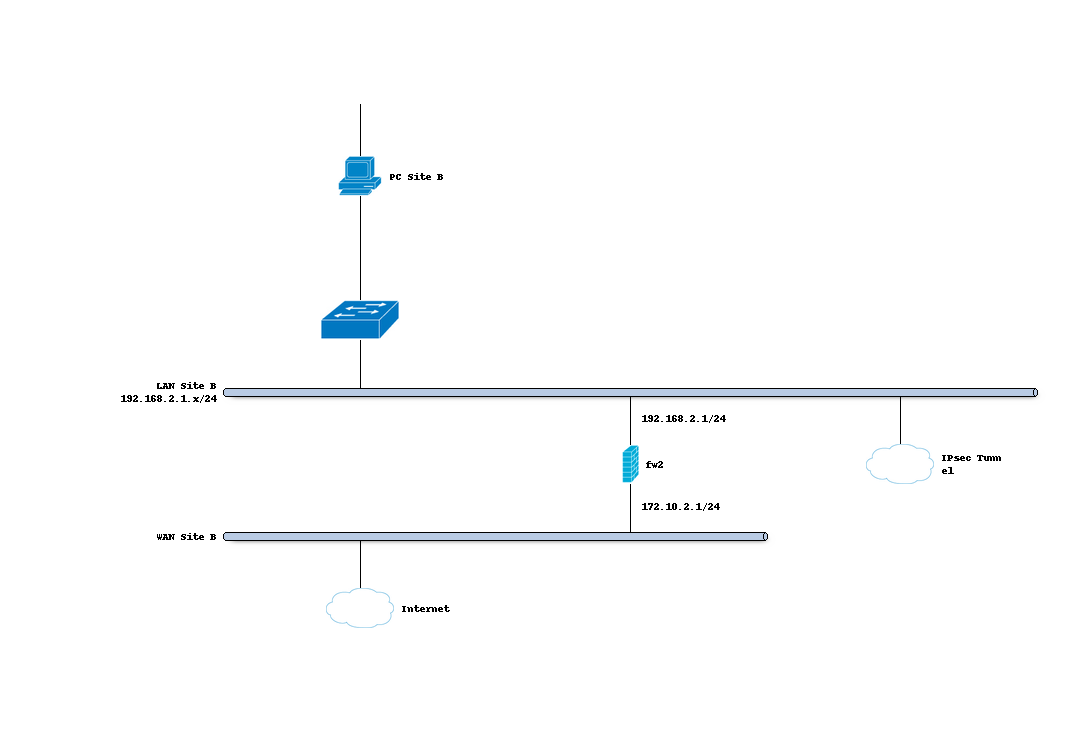

Site B ¶

|

Nom d'hôte |

fw2 |

|

IP WAN |

172.10.2.1/24 |

|

Réseau LAN |

192.168.2.0/24 |

|

IP LAN |

192.168.2.1/24 |

|

Plage DHCP du réseau LAN |

192.168.2.100-192.168.2.200 |

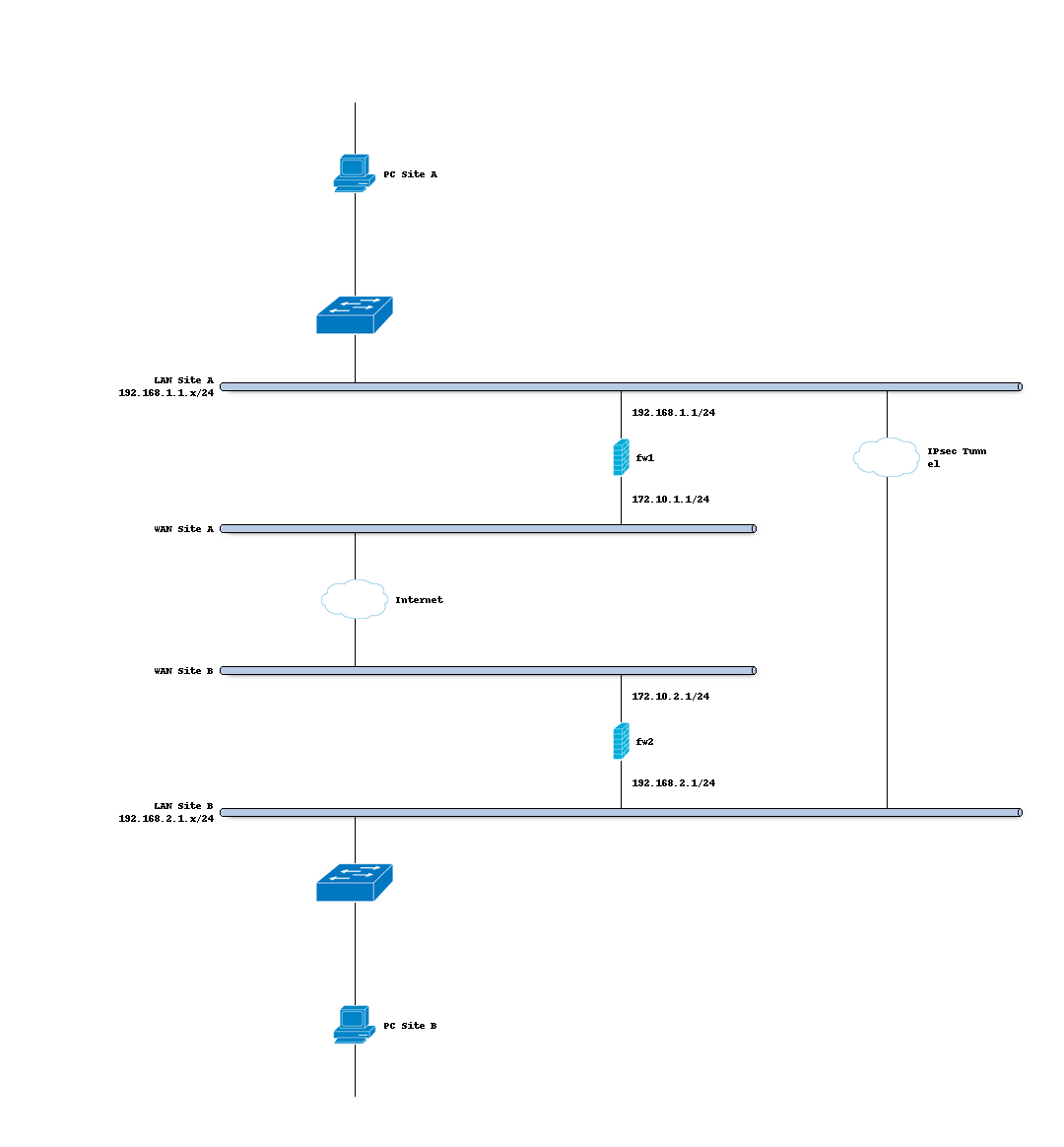

Diagramme de réseau complet avec tunnel IPsec

Réseau de tunnels de site à site IPsec ¶

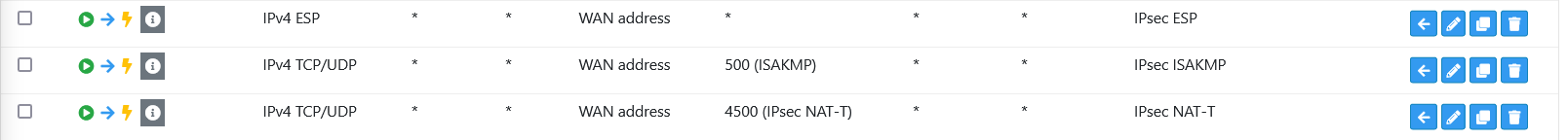

Règles de pare-feu Site A & Site B (partie 1) ¶

Pour autoriser les connexions de tunnel IPsec, les éléments suivants doivent être autorisés sur le WAN pour les sites ( sous ):

-

Protocole ESP

-

Trafic UDP sur le port 500 (ISAKMP)

-

Trafic UDP sur le port 4500 (NAT-T)

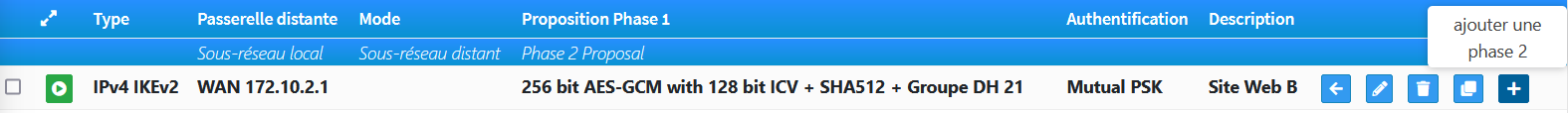

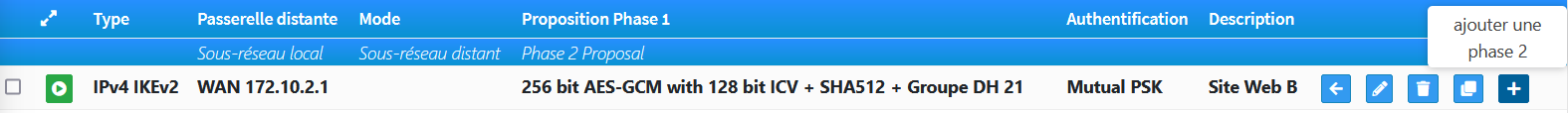

Étape 1 - Phase 1 Site A ¶

(Sous Appuyez sur + ) Nous utiliserons les paramètres suivants:

Informations générales ¶

|

Méthode de connexion |

Défaut |

la valeur par défaut est "Start Release" |

|

Version d'échange de clés |

V2 |

|

|

protocole Internet |

IPv4 |

|

|

Interface |

WAN |

sélectionnez l'interface qui est connectée à Internet |

|

Passerelle distante |

172.10.2.1 |

l'adresse IP publique du DMS-SDWAN distant |

|

Description |

Site Web B |

description librement choisie |

Proposition de phase 1 (authentification) ¶

|

Méthode d'authentification |

PSK mutuelle |

Utilisation d'une clé pré-partagée |

|

Mon identifiant |

Mon adresse IP |

Identification simple pour IP fixe |

|

Identifiant de pair |

Adresse IP du pair |

Identification simple pour IP fixe |

|

Clé Pré-Partagée |

At4aDMOAOub2NwT6gMHA |

Clé aléatoire . CRÉEZ LA VÔTRE! |

Proposition de phase 1 (algorithmes) ¶

|

Algorithme de chiffrement |

AES |

Pour notre exemple, nous utiliserons AES / 256 bits |

|

Algorithme de hachage |

SHA512 |

Utilisez un hachage fort comme SHA512 |

|

Groupe de clés DH |

21 (NIST EC 521 bits) |

521 bits devraient être suffisants |

|

Durée de vie |

28800 secondes |

durée de conservation avant renégociation |

Options avancées ¶

|

Désactiver Rekey |

Décoché |

Renégocier lorsque la connexion est sur le point de se terminer |

|

Désactiver Reauth |

Décoché |

Pour IKEv2, confirmez uniquement l'homologue pendant le reeyeying |

|

Traversée NAT |

Désactivée |

Pour IKEv2 NAT, le transit est toujours activé |

|

Détection des pairs morts |

Décoché |

Enregistrez le paramètre en appuyant sur:

Vous devriez maintenant voir l'écran suivant:

Étape 2 - Phase 2 Site A ¶

Appuyez sur + à droite de cette liste pour ajouter une entrée de phase 2.

Informations générales ¶

|

Mode |

Tunnel IPv4 |

Sélectionnez le mode tunnel |

|

Description |

Local LAN site B. |

Description librement sélectionnée |

Réseau local ¶

|

Réseau local |

Sous-réseau LAN |

Lancez le Local LAN |

Réseau distant ¶

|

Type |

Réseau |

Configurer un réseau distant |

|

Adresse |

192.168.2.0/24 |

Le réseau local distant |

Proposition de phase 2 (SA / échange de clés) ¶

|

Protocole |

ESP |

Sélectionnez ESP pour le chiffrement |

|

Algorithmes de chiffrement |

AES / 256 |

Pour l'exemple, nous utilisons AES 256 |

|

Algortihms de hachage |

SHA512 |

Choisissez un hachage fort comme SHA512 |

|

Groupe de clés PFS |

21 (NIST EC 521 bits) |

Aucune sécurité améliorée requise |

|

Durée de vie |

3600 secondes |

Enregistrez le paramètre en appuyant sur:

Activez IPsec pour le site A, sélectionnez :

Sauvegarder:

Et appliquez les modifications:

Vous avez presque terminé la configuration du site A (seuls quelques paramètres de pare-feu restent, que nous examinerons plus tard). Nous allons maintenant procéder à la création du site B.

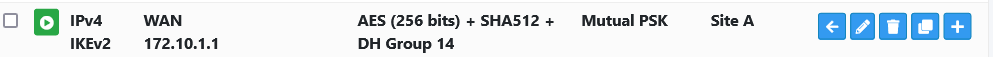

Étape 3 - Phase 1 Site B ¶

(Sous Appuyez sur + ) Nous utiliserons les paramètres suivants:

Informations générales ¶

|

Méthode de connexion |

Défaut |

la valeur par défaut est "Start Release" |

|

Version d'échange de clés |

V2 |

|

|

protocole Internet |

IPv4 |

|

|

Interface |

WAN |

sélectionnez l'interface qui est connectée à Internet |

|

Passerelle distante |

172.10.1.1 |

l'adresse IP publique du DMS-SDWAN distant |

|

Description |

Site Web A |

description librement choisie |

Proposition de phase 1 (authentification) ¶

|

Méthode d'authentification |

PSK mutuelle |

Utilisation d'une clé pré-partagée |

|

Mon identifiant |

Mon adresse IP |

Identification simple pour IP fixe |

|

Identifiant de pair |

Adresse IP homologue |

Identification simple pour IP fixe |

|

Clé Pré-Partagée |

At4aDMOAOub2NwT6gMHA |

Clé aléatoire . CRÉEZ LA VÔTRE! |

Proposition de phase 1 (algorithmes) ¶

|

Algorithme de chiffrement |

AES |

Pour notre exemple, nous utiliserons AES / 256 bits |

|

Algorithme de hachage |

SHA512 |

Utilisez un hachage fort comme SHA512 |

|

Groupe de clés DH |

21 (NIST EC 521 bits) |

521 bits devraient être suffisants |

|

Durée de vie |

28800 secondes |

durée de conservation avant renégociation |

Options avancées ¶

|

Désactiver Rekey |

Décoché |

Renégocier lorsque la connexion est sur le point de se terminer |

|

Désactiver Reauth |

Décoché |

Pour IKEv2, confirmez uniquement l'homologue pendant le reeyeying |

|

Traversée NAT |

Indisposer |

Pour IKEv2 NAT, le transit est toujours activé |

|

Détection des pairs morts |

Décoché |

Enregistrez le paramètre en appuyant sur:

Vous devriez maintenant voir l'écran suivant:

Étape 4 - Site Web B de la phase 2 ¶

Appuyez sur + à droite de cette liste pour ajouter une entrée de phase 2.

Informations générales ¶

|

Mode |

Tunnel IPv4 |

Sélectionnez le mode tunnel |

|

Description |

Local LAN A |

Description librement sélectionnée |

Réseau local ¶

|

Réseau local |

Sous-réseau LAN |

Lancez le Local LAN |

Réseau distant ¶

|

Type |

Réseau |

Configurer un réseau distant |

|

Adresse |

192.168.1.0/24 |

Le réseau local distant |

Proposition de phase 2 (SA / échange de clés) ¶

|

Protocole |

ESP |

Sélectionnez ESP pour le chiffrement |

|

Algorithmes de chiffrement |

AES / 256 |

Pour l'exemple, nous utilisons AES 256 |

|

Algortihms de hachage |

SHA512 |

Choisissez un hachage fort comme SHA512 |

|

Groupe de clés PFS |

21 (NIST EC 521 bits) |

Aucune sécurité améliorée requise |

|

Durée de vie |

3600 secondes |

Enregistrez le paramètre en appuyant sur:

Activez IPsec pour le site B, sélectionnez:

Sauvegarder:

Et appliquez les modifications:

Règles de pare-feu Site A et Site B (partie 2) ¶

Pour autoriser le trafic LAN, vous devez ajouter une règle à l'interface IPsec dans ( ).

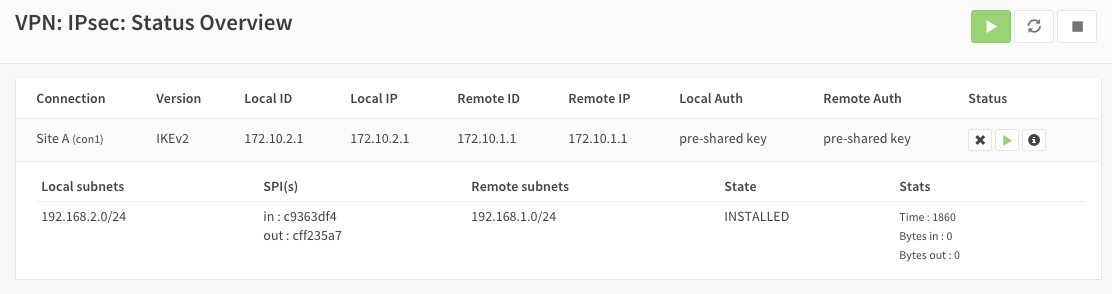

Prêt pour le tunnel IPsec ¶

Le tunnel doit maintenant être opérationnel et acheminer les deux réseaux. Accédez à de l'état pour voir l'état actuel. Appuyez sur le (i) pour voir les détails du ou (des) tunnel(s) de la phase 2, comme suit:

Dépannage ¶

La phase 1 ne viendra pas ¶

Vérifiez d'abord vos règles de pare-feu pour voir si vous autorisez les bons ports et protocoles (ESP, UDP 500 et UDP 4500) pour l'interface WAN.

Vérifiez votre journal ipsec pour voir si cela révèle une cause possible.

Les problèmes courants sont des paramètres inégaux. Les deux extrémités doivent utiliser le même PSK et la même norme de cryptage.

La phase 1 fonctionne mais aucun tunnel de phase 2 n'est connecté ¶

Avez-vous défini les bons réseaux locaux et distants. Une erreur courante consiste à saisir l'adresse IP de l'hôte distant au lieu de son réseau se terminant par xxx0

Les problèmes courants sont des paramètres inégaux. Les deux extrémités doivent utiliser la même norme de cryptage.