Configurer des chaînes de certificats auto-signées avec Asguard ¶

Ce tutoriel décrit le processus de création de chaînes de certificats auto-signées à l'aide de Asguard qui dispose de tous les outils nécessaires pour le faire.

Devriez-vous même envisager d'utiliser des chaînes de certificats auto-signées à l'ère des certificats disponibles gratuitement ?

Les certificats auto-signés sont tout aussi sécurisés que les certificats du monde réel.

Ce sont des chaînes dignes de confiance, vous connaissez tous les parties.

Des intranets sont souvent mis en place avec ces chaînes.

Selon ce que vous faites avec votre réseau/serveurs, c'est une bonne solution.

Créer votre propre chaîne vous donnera un aperçu du processus.

Ne les utilisez que si vous êtes sûr de le pouvoir. Faites les recherches nécessaires sur le concept commun. Il y a beaucoup d’informations sur internet.

Ils sont nécessaires pour les connexions interceptées (voir chapitre proxy)

Ce qu'il ne faut pas faire avec une chaîne auto-signée:

Utilisez-les pour un serveur Web.

Intercepter le trafic crypté sur un réseau sans fil public (par exemple si vous fournissez un accès dans un hôtel)

Ce que vous devez savoir sur les certificats auto-signés:

Ils ne sont dignes de confiance que par la personne, l'entreprise ou l'organisation qui les signe, cela est également vrai pour les certificats de confiance.

Une chaîne aura besoin d'au moins une CA et un certificat; une CA intermédiaire n'est pas nécessaire, mais en cas de compromission, la clé CA serait également compromise. La clé privée CA doit être stockée hors ligne sur une clé USB/HD et placée dans un coffre-fort, inaccessible aux logiciels malveillants ou aux criminels/cambrioleurs. L'autorité de certification intermédiaire, conçue pour une durée de vie plus courte, peut être conservée sur l'hôte du pare-feu.

La chaîne que nous allons créer sera réalisée avec les composants suivants:

CA

=certificat=racine de l' autorité de certification-->signe les certificats intermédiairesCA intermédiaire

=Certificat subordonné=signé par CA-->signe les certificatsCertificat

=signé par CA intermédiaire=peut être utilisé pour différents services

Sauvegardez avant de continuer.

Créer une chaîne de confiance pour Asguard ¶

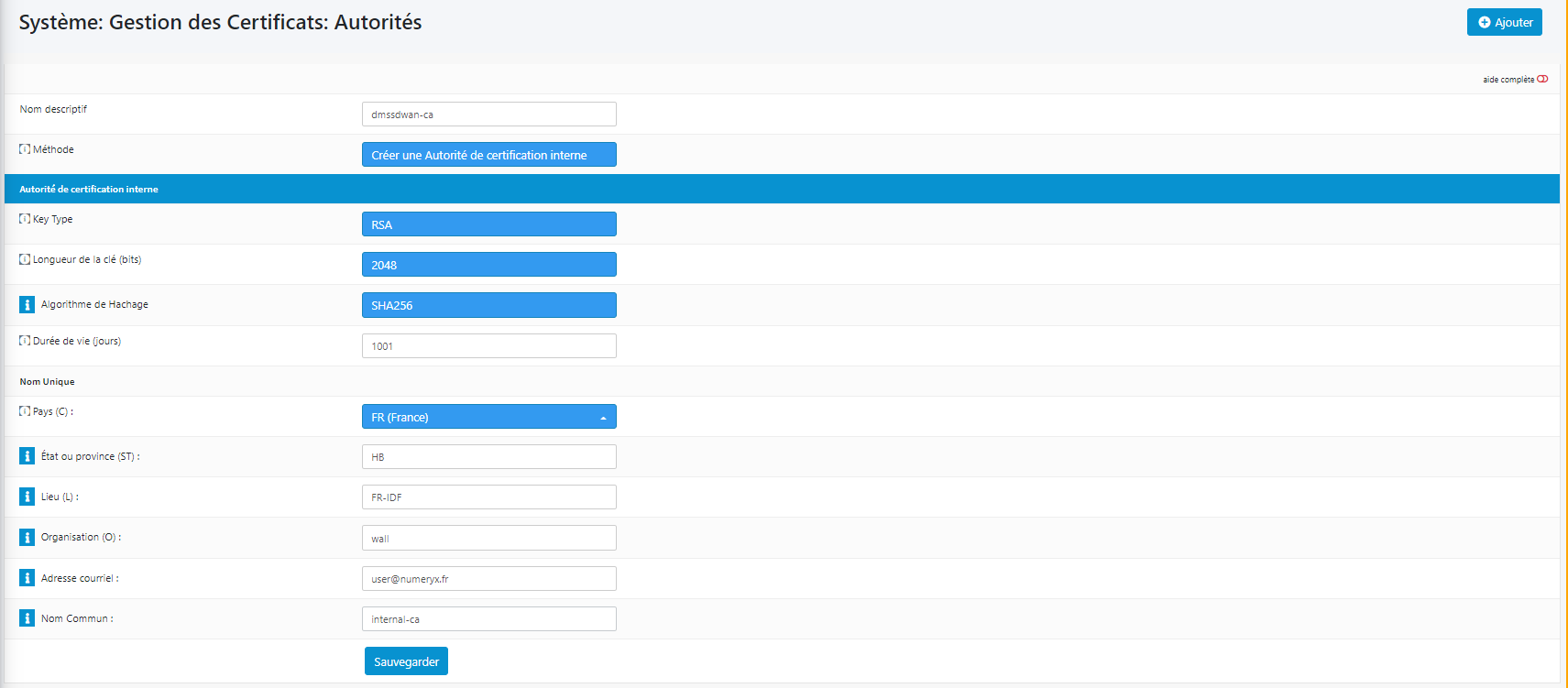

L'Autorité ¶

Le premier certificat à créer est le CA . La seule chose que fait cette autorité de certification est de signer l'autorité de certification intermédiaire suivante dans la ligne de confiance.

Aller à Gestion des certificats / Autorités

Certaines entrées du formulaire sont affichées ici. Cliquez sur la vignette pour une image.

Lorsque vous avez terminé d'enregistrer le formulaire, le CA est maintenant généré.

|

Nom descriptif |

dmssdwan-ca |

Choisissez un nom qui a du sens pour vous |

|

Méthode |

créer un ca interne |

Objectif principal de l'AC |

|

Nom commun |

interne-ca |

La valeur par défaut est correcte, changez en préférence |

|

Durée de vie (jours) |

3650 |

Le plus gros n'est pas non plus un problème pour AP |

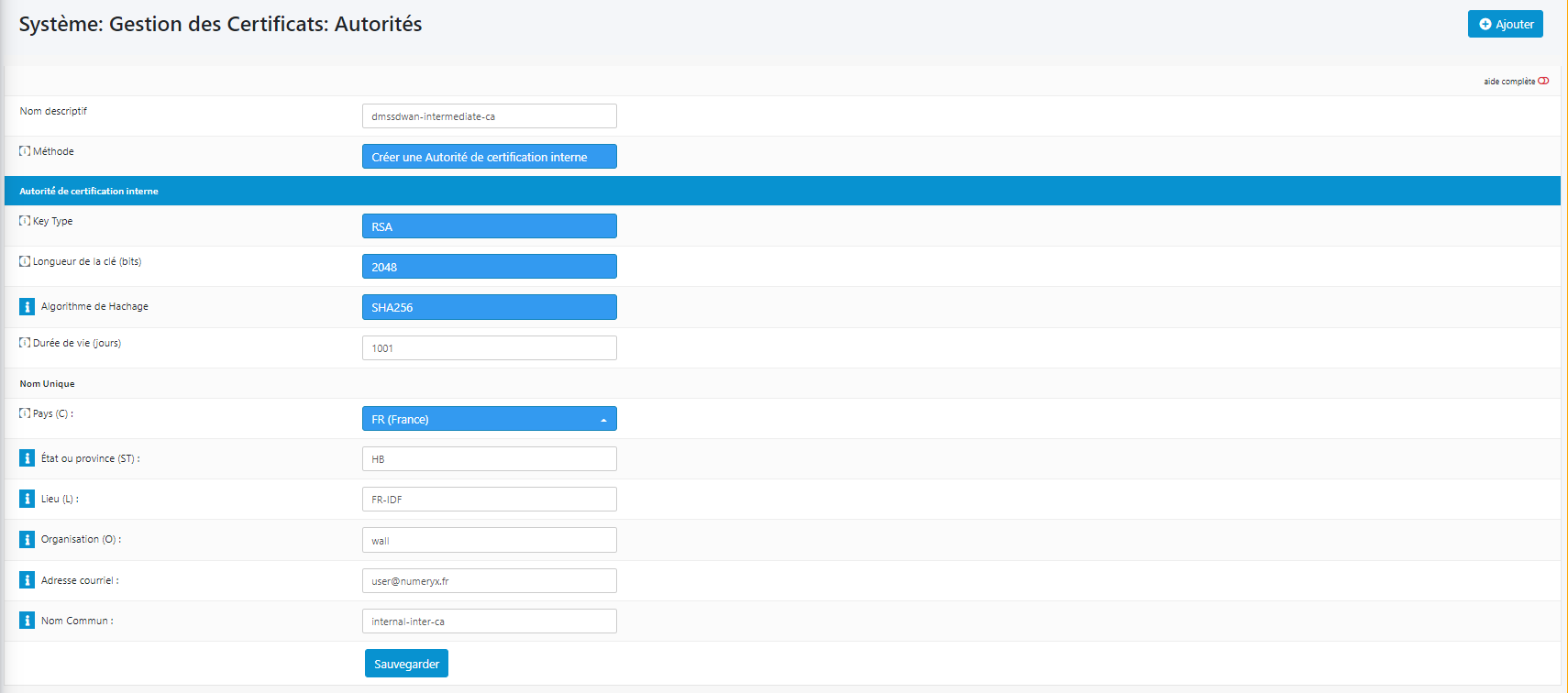

L'intermédiaire ¶

Il est temps de créer la deuxième CA, qui est une CA intermédiaire . Ce certificat sera signé par l'autorité de certification racine que nous venons de créer. En retour, il signera le certificat de serveur pour Asguard.

Aller à Gestion des certificats / Autorités

Consultez le formulaire, créez une autorité de certification intermédiaire et enregistrez-la.

|

Nom descriptif |

dmssdwan-ca-intermédiaire |

Choisissez un nom qui a du sens pour vous |

|

Méthode |

créer un ca intermédiaire |

Objectif principal de l'AC |

|

Nom commun |

intermédiaire-ca |

La valeur par défaut est correcte, changez en préférence |

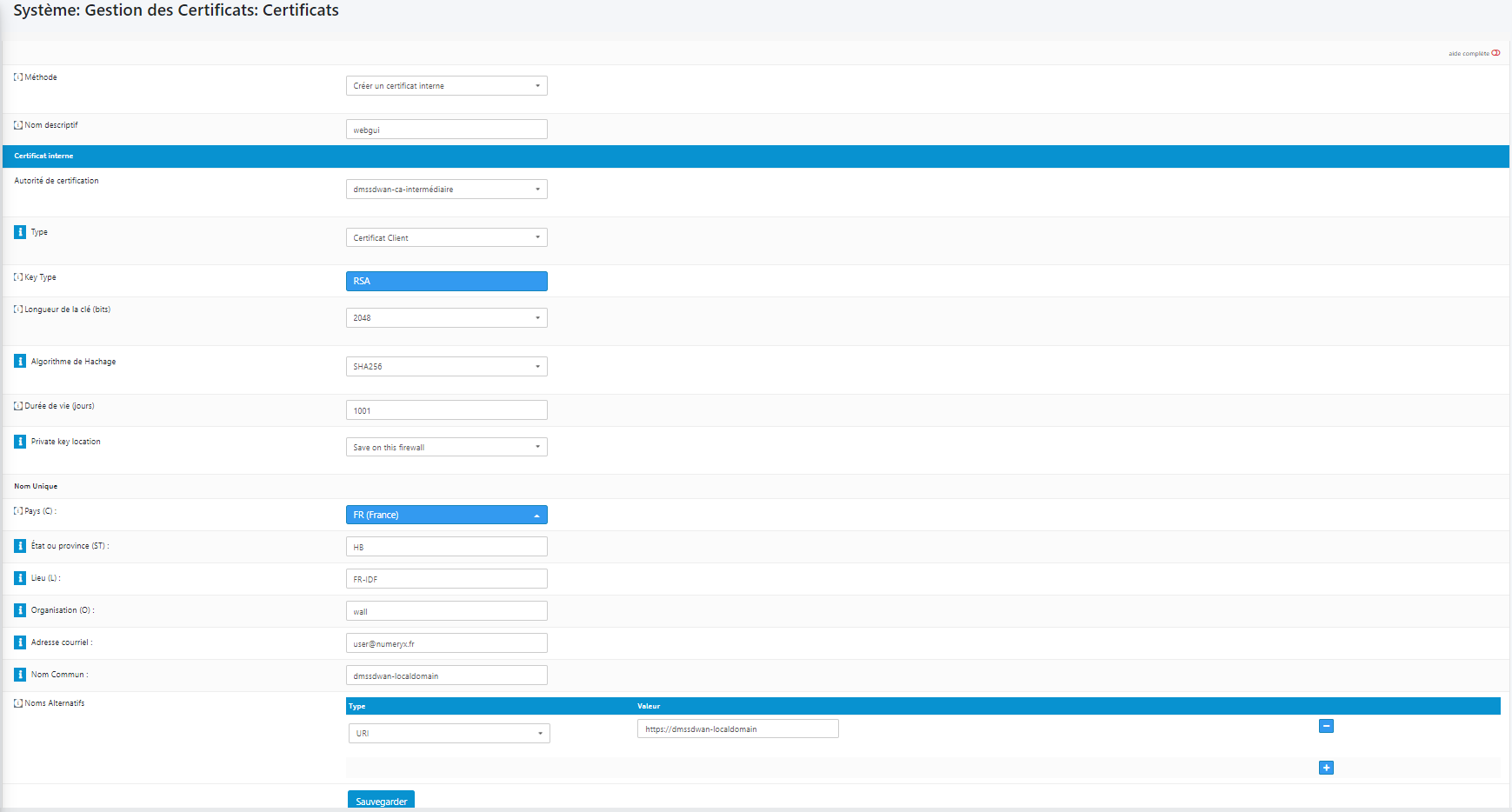

Le certificat ¶

Le troisième certificat sera un certificat de serveur signé par CA intermédiaire que nous venons de créer. Ce sera également le dernier que nous créons pour cette chaîne.

Aller à Gestion des certificats / Certificats

Jetez un œil au formulaire suivant et notez le nom commun, créez un certificat serveur et enregistrez-le.

|

Nom descriptif |

dmssdwan-ca-intermédiaire |

Choisissez un nom qui a du sens pour vous |

|

Méthode |

créer un certificat de serveur |

Objectif principal du certificat |

|

SAN |

dmssdwan.localdomain |

Cela devrait refléter le FQDN voir Astuce |

Maintenant, nous devons commencer à utiliser la chaîne:

Téléchargez l'AC intermédiaire.

-

-

Ouvrez votre navigateur et allez dans Préférences / Certificat / Autorités

-

Importez l'autorité de certification téléchargée.

-

Retournez au tableau de bord et ouvrez Système / Paramètres / Administration

-

Définissez SSL-Certificate pour utiliser le nouveau certificat serveur.

-

Ouvrez votre navigateur et ouvrez la page Asguard / webgui. Vous devriez recevoir un certificat vérifié par votre autorité de certification intérmédiaire.

Une chaîne pour le serveur local Nextcloud ¶

La chaîne locale pour le serveur Nextcloud afin que nous puissions utiliser la copie Sécurité Asguard dans Nextcloud.

Allez-y et créez une nouvelle chaîne de CA – CA intermédiaire – cert de serveur .

L'autorité Nextcloud ¶

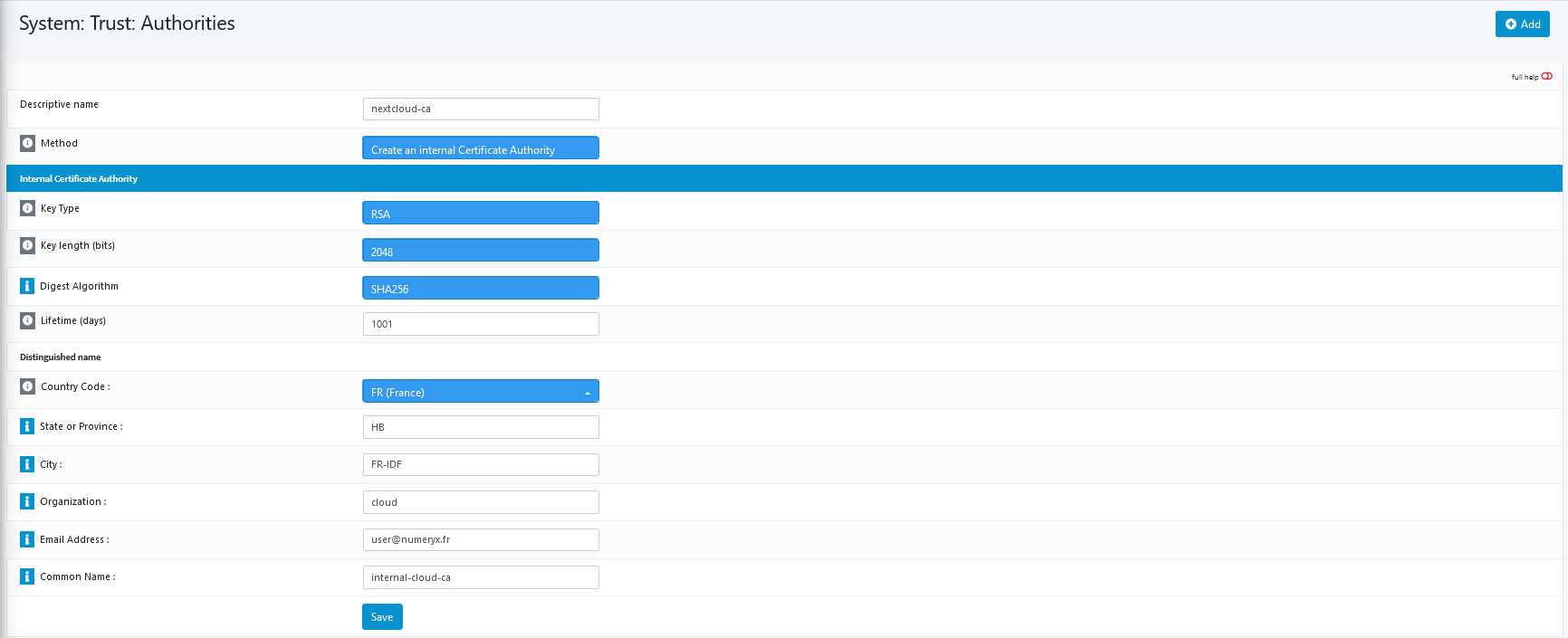

Accédez à Confiance / Autorités créer une nouvelle autorité de certification pour Nextcloud et sauvegarde le.

|

Nom descriptif |

nextcloud-ca |

Choisissez un nom qui a du sens |

|

Méthode |

créer un ca |

Objectif principal de l'AC |

|

Nom commun |

nextcloud-ca |

Changement de préférences |

|

Durée de vie (jours) |

3650 |

Le plus gros n'est pas non plus un problème pour AP |

L'autorité de certification intermédiaire Nextcloud ¶

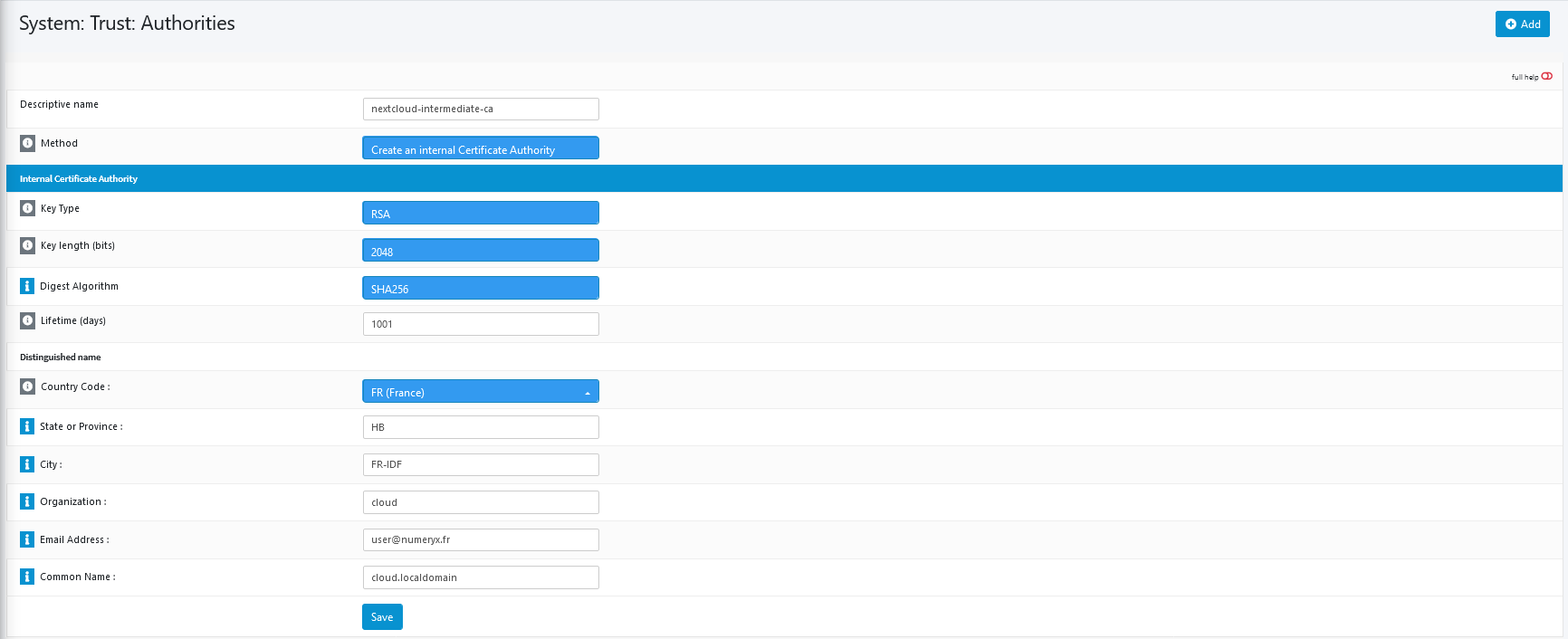

Le suivant sera l' AC intermédiaire qui sera signée par l'AC racine que nous venons de créer. Cette CA intermédiaire signera le certificat du serveur Nextcloud.

Accédez à Confiance / Authorities et créez une autorité de certification intermédiaire.

|

Nom descriptif |

nextcloud-intermédiaire-ca |

Choisissez un nom qui a du sens pour vous |

|

Méthode |

créer un ca intermédiaire |

Objectif principal de l'AC |

|

Nom commun |

cloud.localdomain |

Changement de préférences |

Téléchargez l'autorité de certification intermédiaire et installez-la dans votre navigateur:

Dirigez-vous vers le webgui confiance / export nextcloud-intermediaire-ca.crt

Revenez au navigateur, ouvrez Préférences / Certificat / Autorités

Importez l'autorité de certification intermédiaire dans le magasin de certificats à partir de votre navigateur.

Chaîne pour le serveur Web local ¶

Cette chaîne suivante que nous créons est fondamentalement la même que la chaîne précédente pour le serveur Nextcloud.

Utilisez les images de la chaîne Nextcloud si nécessaire.

Créez une chaîne pour votre serveur CA - intermédiaire CA - serveur cert .

Une fois terminé, suivez ces points:

Téléchargez l'archive server.p12.

Téléchargez-le sur le serveur et extrayez l'archive.

Stockez le certificat et la clé respectivement dans / etc / ssl / localcerts et / etc / ssl / private

Utilisez les commandes suivantes pour cela:

openssl pkcs12 -in server.p12 -nodes -out server.key -nocerts

openssl pkcs12 -in server.p12 -clcerts -nokeys -out server.pem

cp server.pem server.crt

-

-

Ou téléchargez la clé et le certificat séparément depuis Asguard.

-

Si SSH est utilisé "-i private-key" n'est pas nécessaire.

-

scp -i ~/id_ed25519 /path/to/private/server.key /etc/ssl/keys/server.key

scp -i ~/id_ed25519 /path/to/server.pem /etc/ssl/localcerts/server.pem

-

-

Ou si vous souhaitez utiliser un seul fichier:

-

openssl pkcs12 -in some-server-crt.p12 -out some-server-crt.pem -nodes

cp some-server-crt.pem some-server-crt.crt

-

-

Certains droits raisonnables pour eux.

-

Configurez le serveur pour utiliser le certificat installé.

-

Téléchargez l'AC intermédiaire.

-

Installez-le dans votre navigateur.

-

Accédez à la page des serveurs Web et obtenez un certificat vérifié.

-