Configurer SSL VPN Road Warrior ¶

Les Road Warriors sont des utilisateurs distants qui ont besoin d'un accès sécurisé à l'infrastructure de l'entreprise. DMS-SDWAN utilise OpenVPN pour sa configuration SSL VPN Road Warrior et offre une intégration OTP (One Time Password) avec des jetons standard et Googles Authenticator.

Les principaux avantages de l'utilisation d'un VPN SSL pour Road Warriors au lieu d'IPsec sont:

-

Installation facile sur presque tous les clients mobiles à l'aide de l'exportation de configuration client DMS-SDWAN.

-

Contrôle d'accès affiné en utilisant plusieurs serveurs ou des dérogations spécifiques au client.

-

Aucun problème avec NAT sans NAT-T

Avec ce tutoriel, nous vous montrerons comment configurer le VPN SSL DMS-SDWAN pour les utilisateurs itinérants et vous donnerons des exemples de configuration pour :

-

Authentification à deux facteurs (2FA)

-

Authentification multifacteur (certificat client + mot de passe + OTP)

-

Configuration client sous Windows, macOS, iOS et Android

Exemple de configuration ¶

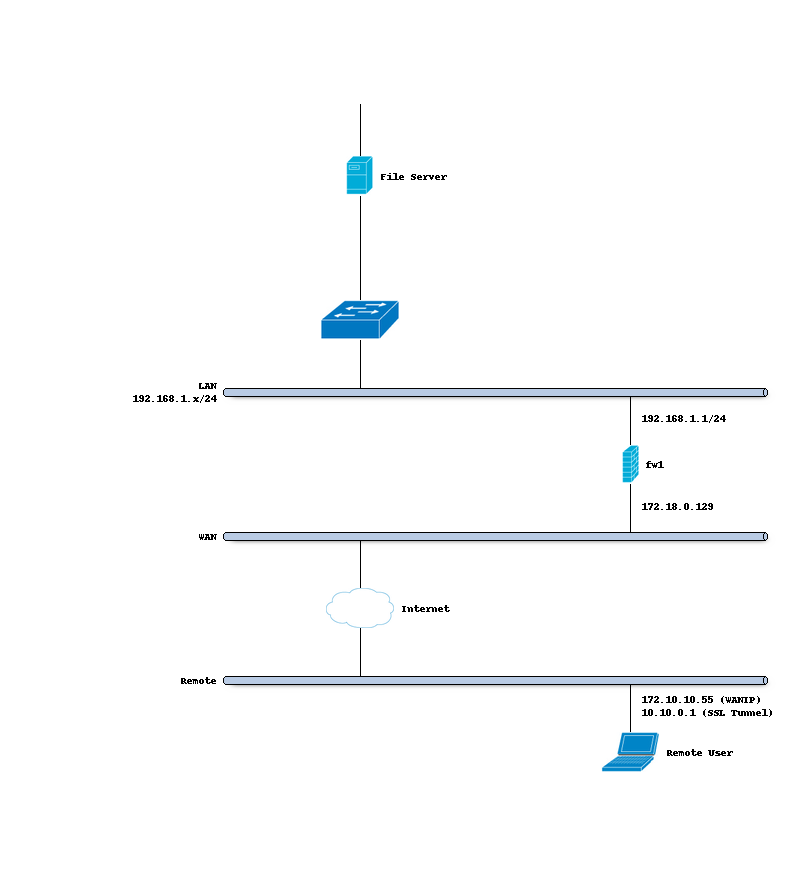

Pour un exemple de configuration, nous configurons le DMS-SDWAN

Réseau d'une entreprise avec un client distant

Réseau d'entreprise ¶

|

Nom d'hôte |

fw1 |

|

IP WAN |

172.18.0.129 |

|

IP LAN |

192.168.1.1/24 |

|

Plage DHCP du réseau local |

192.168.1.100-192.168.1.200 |

|

Clients VPN SSL |

10.10.0.0/24 |

Étape 0 - Préparation ¶

Pour notre exemple, nous utiliserons l'authentification à deux facteurs (2FA) et l'authentification à plusieurs facteurs. Ainsi, avant de commencer la configuration SSL VPN, nous aurons besoin d'un serveur TOTP et d'une autorité de certification de signature valide.

Pour être complet, nous préparerons également un utilisateur.

Configuration du serveur TOTP ¶

Pour configurer un serveur de mot de passe à usage unique, accédez à et cliquez sur Ajouter dans le coin supérieur droit du formulaire.

Maintenant, changez d'abord le type en mot de passe à usage unique local + basé sur le temps. Entrez un nom descriptif , tel que TOTP VPN Access Server

Par exemple, nous laissons tout le reste par défaut car nous utilisons OpenOTP et les valeurs par défaut sont correctes pour cela.

Lorsque vous utilisez d'autres jetons, vous devrez peut-être modifier la longueur jeton .

Cliquez sur Sauvegarderpour ajouter le nouveau serveur.

Ajouter une autorité de certification ¶

Le serveur VPN a besoin d'une autorité de certification pour signer les certificats client ou serveur.

Pour configurer une nouvelle autorité de certification, accédez à et cliquez sur Ajouter dans le coin supérieur droit de la page.

Pour notre exemple, nous utiliserons le paramètre suivant:

|

Nom descriptif |

Autorité de certification VPN SSL |

|

Méthode |

Créer une Autorité de certification interne |

|

Longueur de la clé (bits) |

4096 |

|

Algorithme de Hachage |

SHA512 |

|

Durée de vie (jours) |

365 |

|

État ou province |

FR |

|

Ville |

Paris |

|

Organisation |

DMS-SDWAN |

|

Adresse email |

spam@dmssdwan.com |

|

Nom commun |

interne-sslvpn-ca |

Cliquez sur Sauvegarder pour ajouter la nouvelle autorité de certification.

Créer un certificat de serveur ¶

Après la création de l'Autorité, nous aurons également besoin d'un certificat. Pour créer un nouveau certificat, accédez à et cliquez sur Ajouterdans le coin supérieur droit de la page.

Remplissez le formulaire avec (laissez le reste par défaut):

|

Méthode |

Créer un certificat interne |

|

Nom descriptif |

Certificat de serveur SSLVPN |

|

Autorité de délivrance du certificat |

Autorité de certification VPN SSL |

|

Type |

Certificat de serveur |

|

Longueur de la clé (bits) |

4096 |

|

Algorithme de digestion |

SHA512 |

|

Durée de vie (jours) |

365 |

|

Code postal |

NL |

|

État ou province |

ΖΗ |

|

Ville |

Middelcharnis |

|

Organisation |

DMS-SDWAN |

|

Adresse email |

spam@dmssdwan.com |

|

Nom commun |

Certificat de serveur SSLVPN |

Cliquez sur Sauvegarderpour créer le certificat.

Ajouter un utilisateur ¶

Pour ajouter un nouvel utilisateur, accédez à et cliquez sur Ajouter dans le coin supérieur droit.

La création d'un utilisateur se fera en deux étapes, la première consiste à ajouter un utilisateur de base avec un nom d'utilisateur, un mot de passe, une graine TOTP et un certificat utilisateur. La deuxième étape (après l'enregistrement) consistera à activer la graine OTP générée avec une application compatible avec OpenOTP Token.

Pour la première étape, nous entrons:

|

Nom d'utilisateur |

frouseau |

|

Mot de passe (2x) |

Dms-SdWanP@ssw0rd |

|

Nom et prénom |

Frederic rouseau |

|

Certificat |

Sélectionnez "Cliquez pour créer un certificat utilisateur" |

|

Graine OTP |

Sélectionnez "Créer un nouveau secret" |

Cliquez sur Sauvegarderet vous serez redirigé pour créer le certificat utilisateur. Remplissez le formulaire de certificat avec ce qui suit pour notre exemple (laissez tout ce qui n'est pas répertorié dans ses valeurs par défaut):

|

Méthode |

Créer un certificat interne |

|

Nom descriptif |

Laisser par défaut (Donald) |

|

Autorité de délivrance du certificat |

Autorité de certification VPN SSL |

|

Type |

Certificat client |

|

Longueur de clé |

4096 |

|

Algorithme de digestion |

SHA512 |

Cliquez sur Sauvegarderet vous serez redirigé vers la page utilisateur. Nous allons maintenant activer votre graine nouvellement créée avec l'application compatible Google Verifier. Pour ce faire, cliquez sur le bouton Cliquez sur Masquer dans la série de codes QR OTP et vous recevrez un code QR à scanner avec votre smartphone.

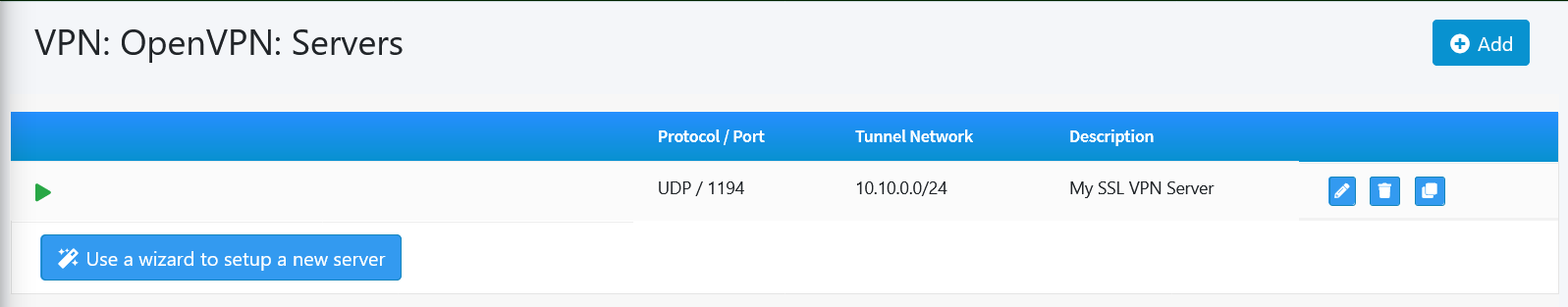

Étape 1 - Ajouter un serveur SSL ¶

L'ajout d'un nouveau serveur VPN SSL est relativement simple. Nous commencerons par en ajouter un qui utilise l'authentification à deux facteurs. Cette configuration offre une bonne protection et elle est facile à installer sur les clients car chaque client peut utiliser la même configuration.

Accédez à et cliquez sur Ajouter dans le coin supérieur droit du formulaire.

Pour notre exemple, nous utiliserons les paramètres suivants:

|

Description |

Mon serveur VPN SSL |

|

Mode serveur |

Accès à distance (SSL / TLS + utilisateur authentifié) |

|

Protocole |

UDP |

|

Interface en mode |

tun |

|

Interface |

WAN |

|

Port local |

1194 |

|

Authentification TLS |

Laisser les deux activés (sélectionné) |

|

Liste de Révocation de Certificats du correspondant |

NON |

|

Certificat serveur |

Certificat de serveur SSLVPN (CA: SSL VPN CA) |

|

Longueur des paramètres DH |

4096 bits |

|

Algorithme de chiffrement |

AES-256-CBC (clé de 256 bits, bloc de 128 bits) |

|

Empreinte de l'Algorithme d'Authentification |

SHA512 (512 bits) |

|

Chiffrement Matériel |

Pas d'accélération matérielle Crypto |

|

Profondeur du certificat |

(Να (Client + Serveur) |

|

Réseau de tunnels IPv4 |

10.10.0.0/24 |

|

Réseau de tunnels IPv6 |

Laissez vide |

|

Rediriger la passerelle |

Laisser non sélectionné |

|

Réseau local IPv4 |

192.168.1.0/24 |

|

Réseau local IPv6 |

Laissez vide |

|

Réseau distant IPv4 |

Laissez vide |

|

Réseau distant IPv6 |

Laissez vide |

|

Connexions simultanées |

Laissez vide |

|

Compression |

Activé par compression adaptative |

|

Type de service |

Laisser non sélectionné |

|

Dupliquer les onnexions |

Laisser non sélectionné |

|

Désactiver IPv6 |

Coché |

|

IP dynamique |

Laisser non sélectionné |

|

Ensemble d'adresse |

Coché |

|

Topologie |

Laisser non sélectionné |

|

Domaine DNS par défaut |

Laisser non sélectionné |

|

Serveurs DNS |

Laisser non sélectionné |

|

Forcer la mise à jour du cache DNS |

Laisser non sélectionné |

|

Serveurs NTP |

Laisser non sélectionné |

|

Options NetBIOS |

Laisser non sélectionné |

|

Port de management client |

Laisser non sélectionné |

Cliquez sur Sauvegarderpour ajouter le nouveau serveur.

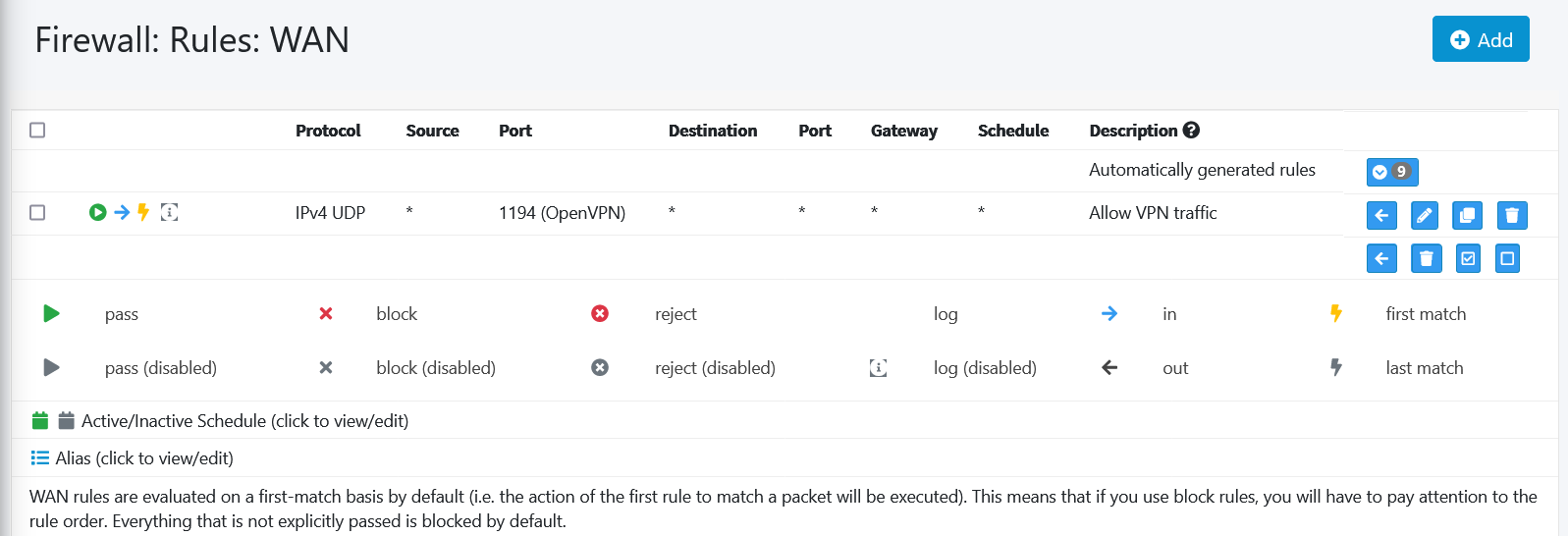

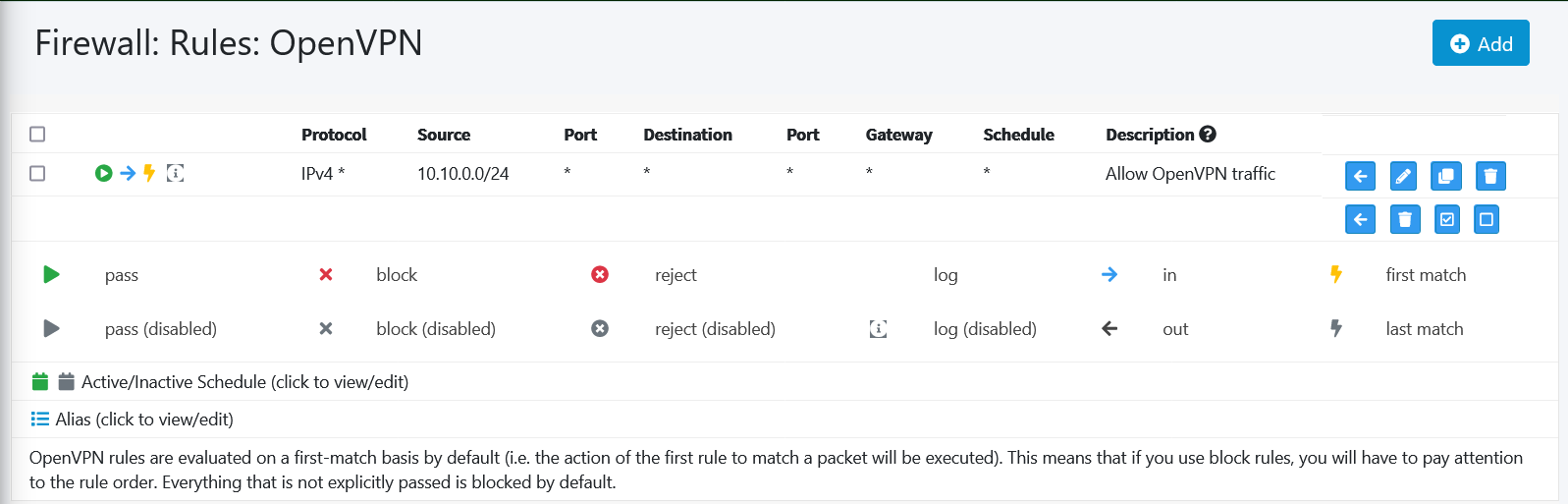

Étape 2 - Règles de pare-feu ¶

Pour autoriser les connexions client SSL VPN, nous devons autoriser l'accès au port du serveur OpenVPN sur l'interface WAN. Lorsque vous utilisez plusieurs serveurs, nous devons ouvrir chaque port.

Pour notre configuration, nous n'utilisons qu'un seul serveur, accessible au port UDP 1194.

Ensuite, nous devons également autoriser le trafic des clients VPN vers notre interface LAN. Pour notre exemple, nous autoriserons le client à accéder à n'importe quoi sur notre réseau local, mais vous pouvez décider d'autoriser simplement le trafic vers un ou plusieurs serveurs.

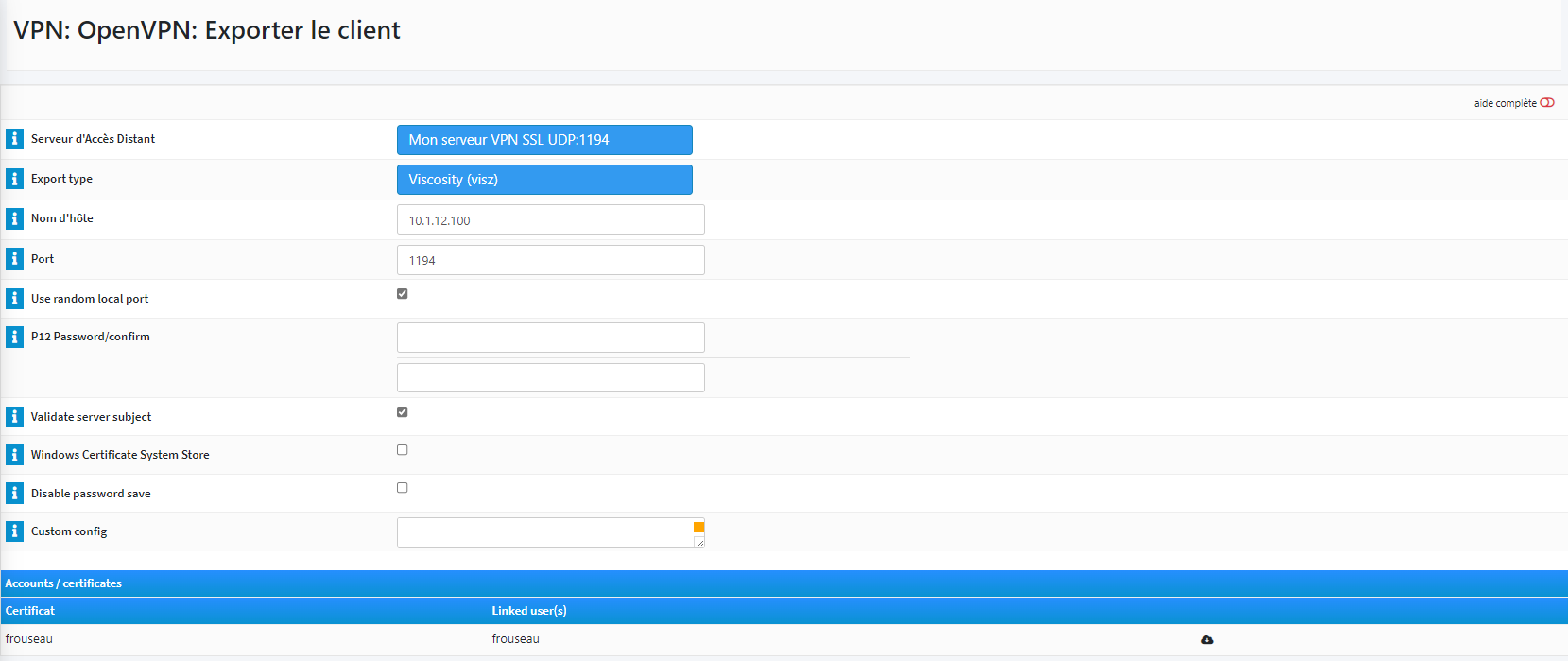

Étape 3 - Exporter la configuration du client ¶

En utilisant le menu déroulant Serveur d'accès à distance, vous pouvez sélectionner le serveur pour lequel vous souhaitez télécharger les fichiers client, lorsqu'il y a des certificats connectés (en utilisant le même autorité), il répertorie tous les certificats clients disponibles et les utilisateurs attachés.

macOS & Windows ¶

Pour les utilisateurs de macOS et Windows, nous vous recommandons d'utiliser Viscosity de Sparklabs ( https://www.sparklabs.com/viscosity/ ). La viscosité est très facile à installer et à utiliser et fonctionne bien sur les deux plates-formes.

Accédez à et sélectionnez le serveur VPN nouvellement créé dans la liste. Laissez toutes les valeurs par défaut et téléchargez le viscosité à partir de la liste des options d'exportation sous le type d'exportation .

Décompressez maintenant le package sur votre ordinateur Mac ou Windows et importez le fichier Viscosity.visc. Un double-clic devrait suffire pour l'importer. Lorsqu'on lui a demandé une application pour ouvrir le fichier avec recherche et sélectionnez Viscosité.

Android ¶

Pour les utilisateurs d'Android, nous vous recommandons d'utiliser OpenVPN pour Android ( https://play.google.com/store/apps/details?id=de.blinkt.openvpn ) par Arne Schwabe.

Accédez à et sélectionnez le serveur VPN nouvellement créé dans la liste. Laissez tout par défaut et téléchargez la configuration de fichier en ligne uniquement dans la liste des options d'exportation sous type d'exportation .

Importez le fichier hostname-udp-1194-android-config.ovpn dans OpenVPN pour Android. Cliquer sur le fichier devrait suffire à l'importer. Lorsqu'on vous demande une application pour ouvrir le fichier, sélectionnez OpenVPN pour Android.

iOS ¶

Pour les utilisateurs iOS, nous recommandons d'utiliser OpenVPN Connect ( https://itunes.apple.com/us/app/openvpn-connect/id590379981 ) d'OpenVPN Technologies.

Accédez à et sélectionnez le serveur VPN nouvellement créé dans la liste. Laissez tout par défaut et téléchargez le intégré seul fichier à de configuration partir de la liste des options d'exportation sous le type d'exportation .

Importez le fichier hostname-udp-1194-ios-config.ovpn dans OpenVPN Connect. Cliquer sur le fichier devrait suffire à l'importer. Lorsque vous êtes invité à ouvrir le fichier avec, sélectionnez OpenVPN Connect.

Étape 4 - Authentification multifacteur ¶

Pour l'authentification à deux facteurs, vous avez besoin d'un nom d'utilisateur / mot de passe et d'un jeton. DMS-SDWAN prend en charge une autre couche, à savoir un certificat utilisateur. Cela signifie que chaque utilisateur sera identifié de manière unique par le certificat d'utilisateur. Dans ce cas, les facteurs multiples sont :

-

Certificat utilisateur

-

Identifiant Mot de passe

-

Jeton (TOTP)

Accédez à et cliquez sur l'icône en forme de crayon à côté du serveur que nous avons créé pour modifier l'authentification 2FA en plusieurs facteurs.

Maintenant, changez le mode serveur en à accès distance (SSL / TLS + User Auth) et laissez tous les autres inchangés Cliquez sur Enregistrer en bas du formulaire.

Maintenant, lorsque vous accédez à l'exportateur client, vous verrez que chaque utilisateur est répertorié séparément. Dans notre cas, nous voyons Donald mentionné. L'exportation et l'importation de cette configuration fonctionnent comme avant, la seule différence est que chaque utilisateur a besoin d'un certificat utilisateur et donc de sa propre configuration.