Configurer le tunnel SSL VPN de site à site ¶

Les VPN de site à site connectent deux emplacements avec des adresses IP publiques statiques et permettent le routage du trafic entre les deux réseaux. Ceci est le plus souvent utilisé pour connecter les succursales d'une organisation à son bureau principal, afin que les utilisateurs de la succursale puissent accéder aux ressources réseau dans le bureau principal.

Avant commencer ¶

Avant de commencer à configurer un tunnel SSL OpenVPN, vous devez disposer d'une installation DMS-SDWAN fonctionnelle avec un sous-réseau IP LAN unique pour chaque côté de votre connexion (votre réseau local doit être différent de celui du réseau distant).

Exemple de configuration ¶

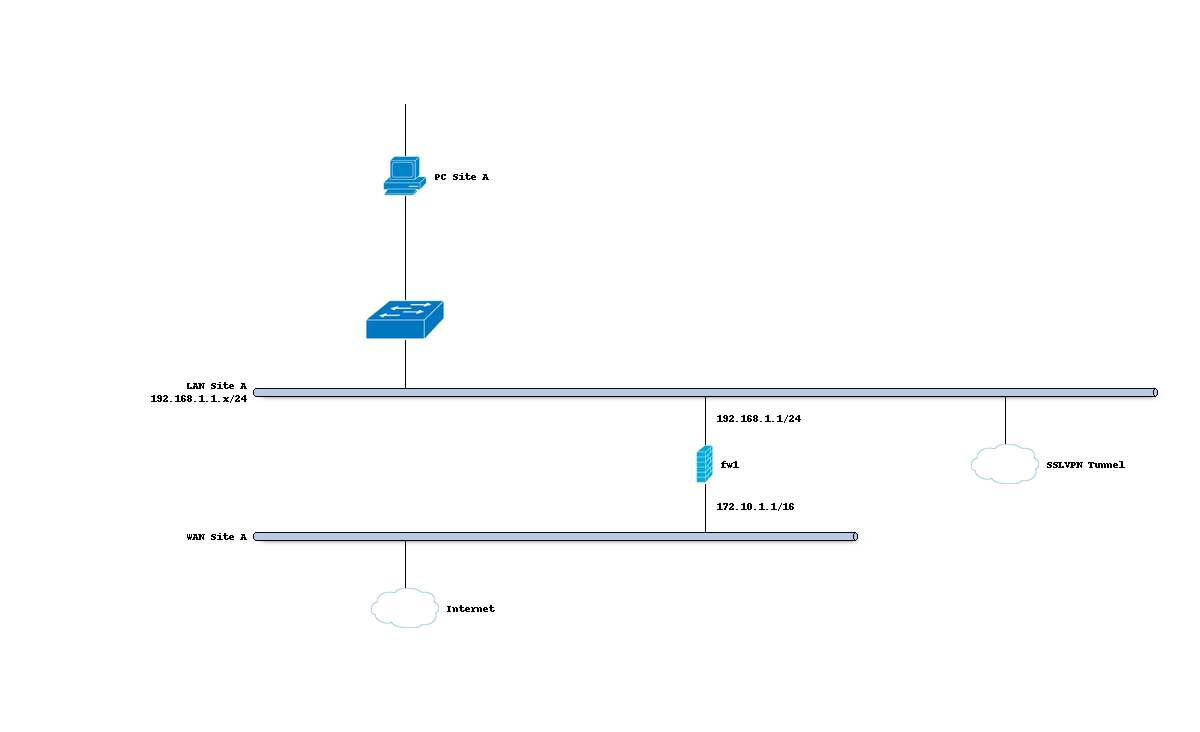

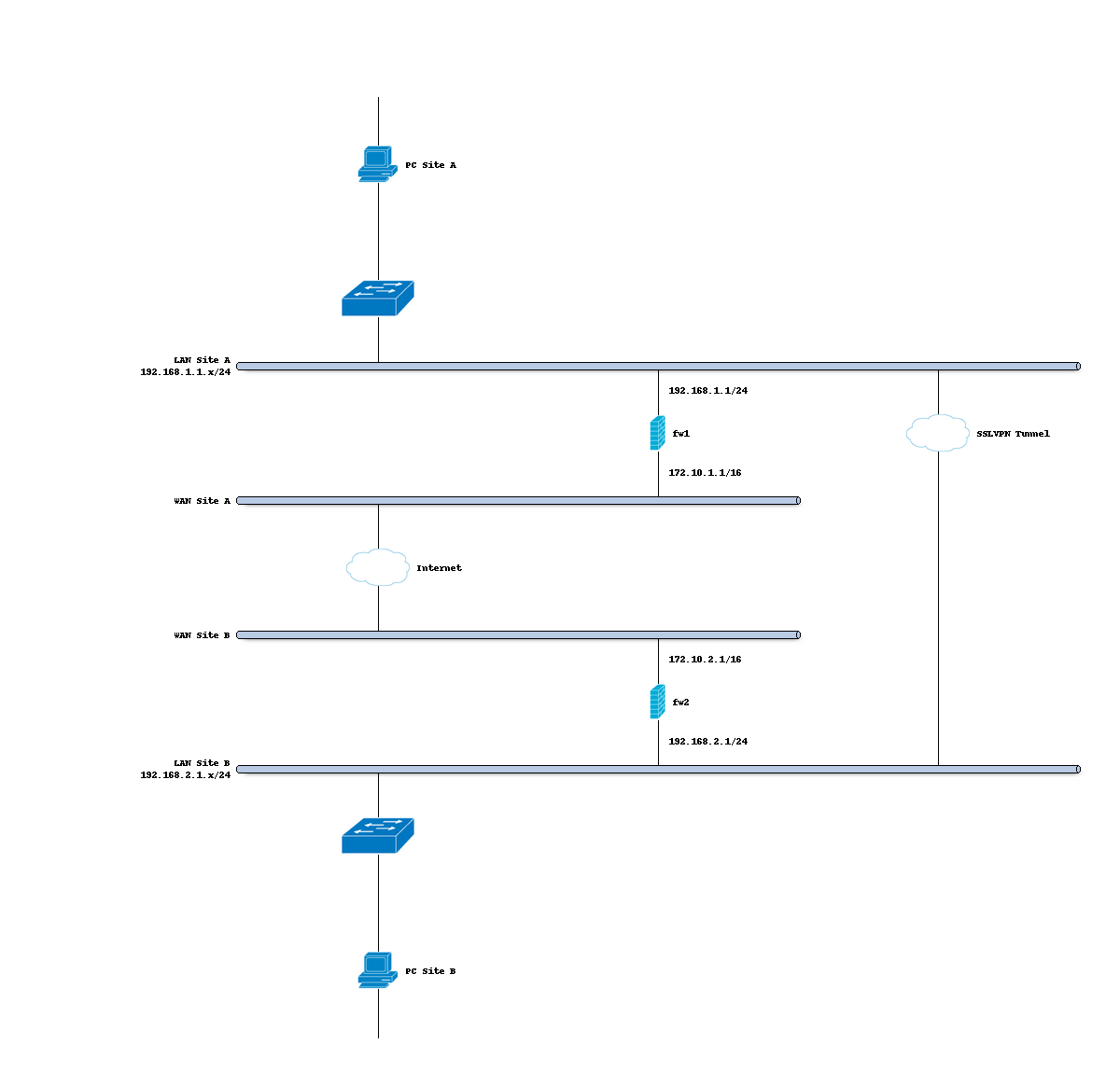

Pour l'exemple de configuration, nous utilisons deux boîtiers DMS-SDWAN pour simuler un tunnel de site à site , avec la configuration suivante:

Site Web A - Serveur ¶

|

Nom d'hôte |

fw1 |

|

IP WAN |

172.10.1.1/16 |

|

IP LAN |

192.168.1.1/24 |

|

Plage DHCP du réseau local |

192.168.1.100-192.168.1.200 |

|

Réseau de tunnels |

10.10.0.0/24 |

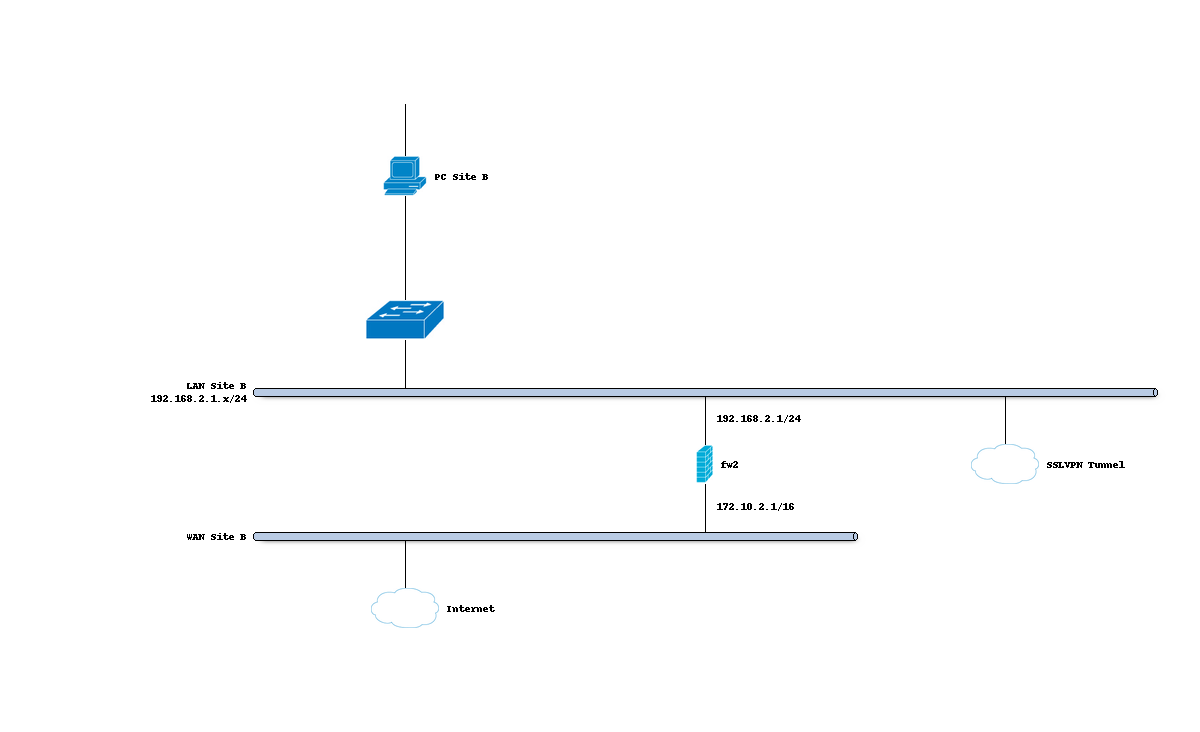

Site Web B - Client ¶

|

Nom d'hôte |

fw2 |

|

IP WAN |

172.10.2.1/16 |

|

Réseau local |

192.168.2.0/24 |

|

Plage DHCP du réseau local |

192.168.2.100-192.168.2.200 |

|

Réseau de tunnels |

10.10.0.0/24 |

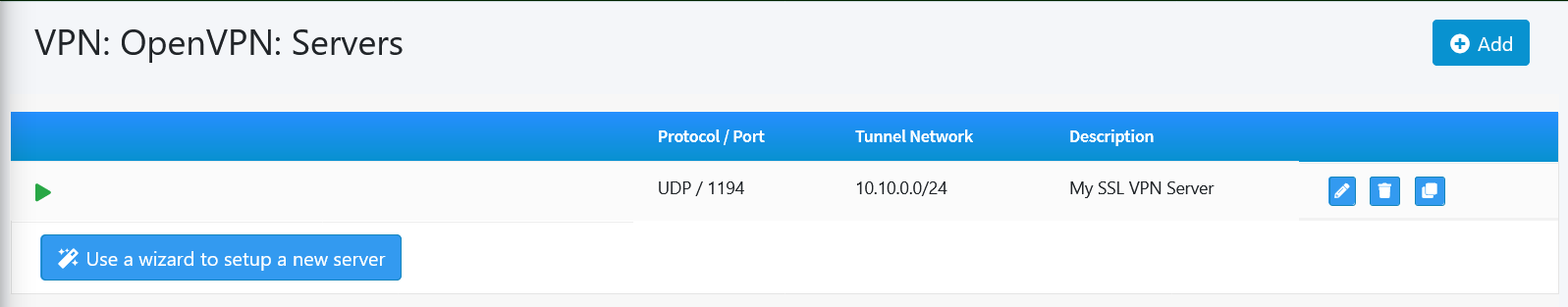

Étape 1 - Ajouter un serveur SSL ¶

L'ajout d'un nouveau serveur VPN SSL est relativement simple. Nous allons commencer par ajouter un serveur qui utilise une clé partagée. Cette configuration offre une bonne protection et elle est facile à mettre en place.

Accédez à et cliquez sur Ajouter dans le coin supérieur droit.

Par exemple, nous utiliserons les paramètres suivants (laissez tout le reste par défaut):

|

Mode serveur |

Pair à Pair(clé partagée) |

|

Protocole |

UDP |

|

Interface en mode |

tun |

|

Interface |

WAN |

|

Port local |

1194 |

|

Description |

Serveur VPN SSL |

|

Clé partagée |

Laissez-le activé (sélectionné) pour créer une nouvelle clé |

|

Longueur des paramètres DH |

4096 |

|

Algorithme de chiffrement |

AES-256-CBC (256 bits) |

|

Empreinte de l'Algorithme d'Authentification |

SHA512 (512 bits) |

|

Chiffrement Matériel |

Pas d'accélération matérielle Crypto |

|

Réseau de tunnels IPv4 |

10.10.0.0/24 |

|

Réseau local IPv4 |

192.168.1.0/24 |

|

Réseau distant IPv4 |

192.168.2.0/24 |

|

Compression |

Activer avec compression adaptative |

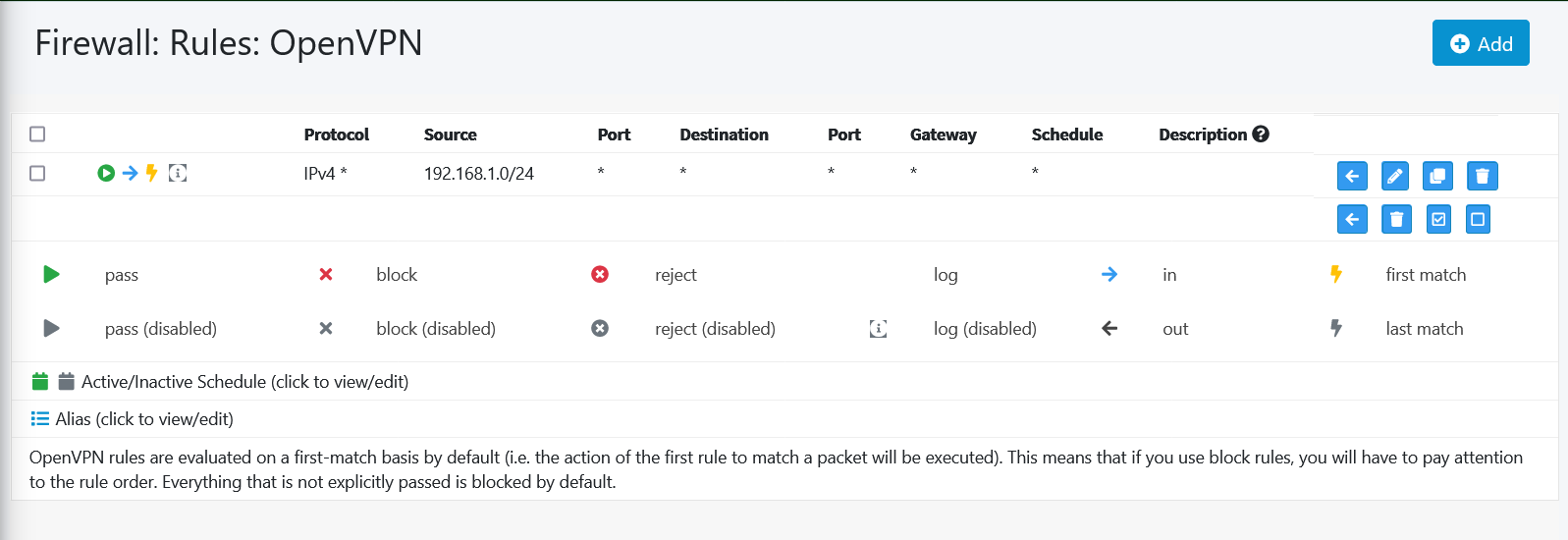

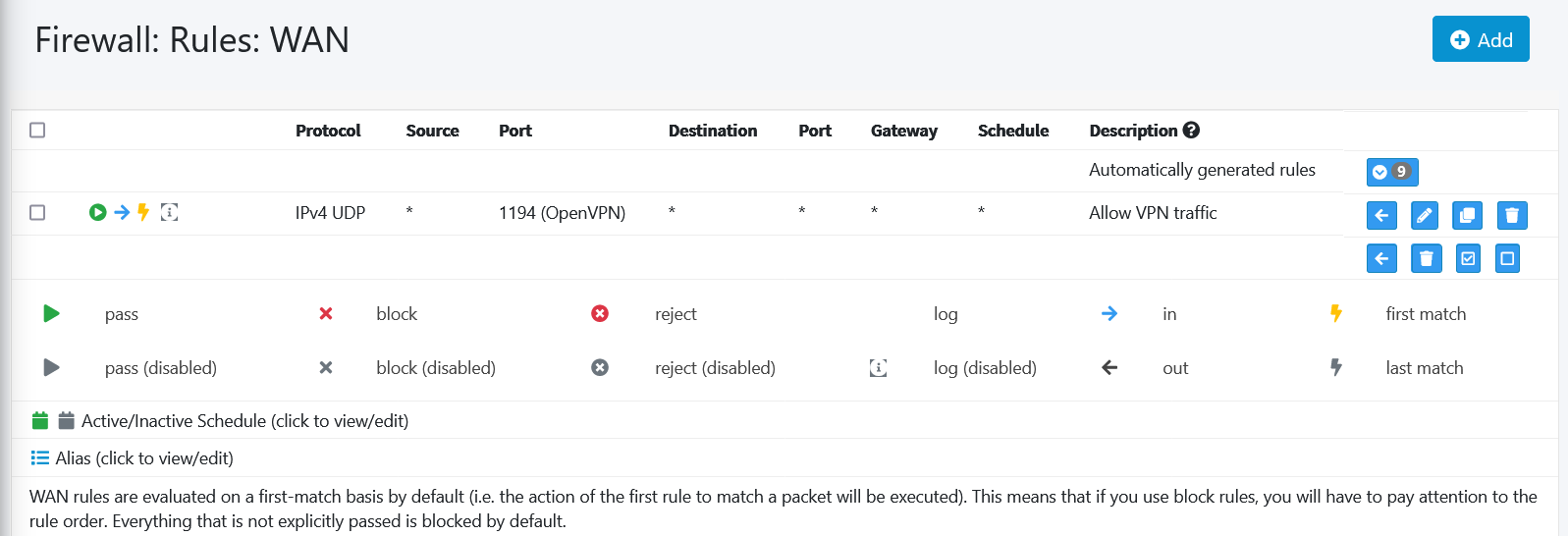

Étape 3 - Règles de pare-feu du serveur ¶

Pour autoriser les connexions client SSL VPN, nous devons autoriser l'accès au port du serveur OpenVPN sur l'interface WAN. Lorsque vous utilisez plusieurs serveurs, nous devons ouvrir chaque port.

Pour notre configuration, nous n'utilisons qu'un seul serveur accessible sur le port UDP 1194.

Ensuite, nous devons également autoriser le trafic du réseau client VPN (192.168.2.0/24). Par exemple, nous autoriserons le client à accéder à tout ce qui se trouve sur notre réseau local, cependant, vous pouvez décider d'autoriser simplement le trafic vers une ou plusieurs adresses IP.

Vous avez terminé la configuration du site A.

Étape 4 - Client du site Web B Πε

Nous devons maintenant configurer le client. Connectez-vous au deuxième pare-feu, allez dans et cliquez sur Ajouter dans le coin supérieur droit.

Entrez maintenant ce qui suit dans le formulaire (et laissez tout le reste par défaut):

|

Mode serveur |

Pair to Pair (clé partagée) |

|

Protocole |

UDP |

|

Mode du dispositif |

tun |

|

Interface |

WAN |

|

Adresse de l'hôte ou du serveur |

172.10.1.1 |

|

Port de serveur |

1194 |

|

Description |

Client VPN SSL |

|

Clé partagée |

Désactivez l'option pour coller la clé partagée |

|

... |

Collez votre clé partagée |

|

Certificat de serveur |

Certificat de serveur SSLVPN (CA: SSL VPN CA) |

|

Longueur du paramètre DH |

4096 |

|

Algorithme de chiffrement |

AES-256-CBC (256 bits) |

|

Empreinte de l'Algorithme d'Authentification |

SHA512 (512 bits) |

|

Chiffrement Matériel |

Pas d'accélération matérielle Crypto |

|

Réseau de tunnels IPv4 |

10.10.0.0/24 |

|

Réseau distant IPv4 |

192.168.1.0/24 |

|

Compression |

Activé par compression adaptative |

Cliquez maintenant sur Sauvegarder pour appliquer vos paramètres.

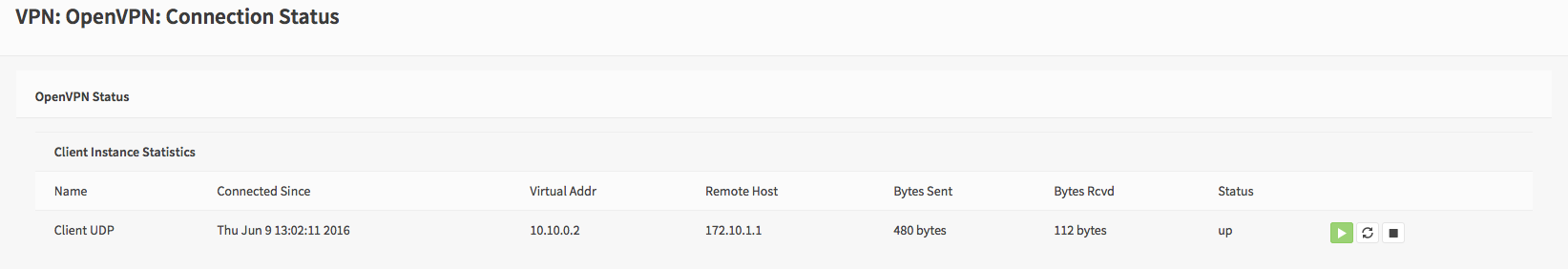

L'état de la connexion peut être visualisé dans

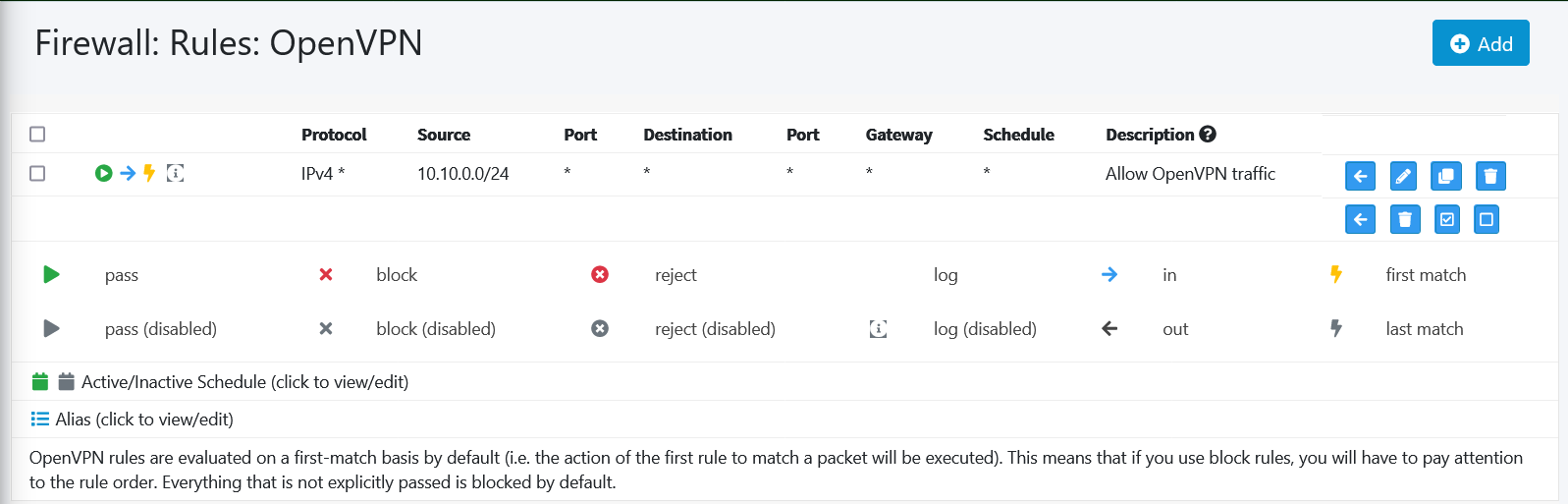

Étape 5 - Règles de pare-feu client ¶

Pour autoriser le trafic depuis le réseau distant, ajoutez simplement une règle au .