Accès / Serveurs / LDAP ¶

LDAP est le protocole d'accès aux répertoires légers utilisé par Microsoft Active Directory, OpenLDAP et Novell eDirectory, pour n'en nommer que quelques-uns.

DMS-SDWAN peut utiliser un serveur LDAP à des fins d'authentification et pour autoriser l'accès (segments) à l'interface utilisateur graphique (configurateur Web). Lorsque vous utilisez LDAP pour l'interface graphique, les autorisations doivent être spécifiées avec l'administrateur des utilisateurs locaux, cela nécessite que les utilisateurs soient connectés à partir de la source LDAP.

Dans ce didacticiel, nous allons vous montrer comment configurer les deux à l'aide de Microsoft Active Directory Server. Si vous n'avez besoin que de LDAP pour des services tels que VPN, vous pouvez ignorer l'étape 3-5.

Prérequis ¶

Serveur LDAP requis (exemple basé sur MS AD). Le pare-feu DMS-SDWAN doit être entièrement configuré et avoir accès au serveur LDAP.

Étape 1 - Ajouter un nouveau serveur LDAP ¶

Pour ajouter un nouveau serveur LDAP comme source d'authentification, accédez à et cliquez sur Ajouter un serveur dans le coin supérieur droit, juste au-dessus du formulaire.

Entrez les informations suivantes:

|

Nom descriptif |

ws2019 |

Entrez un nom descriptif |

|

Type |

LDAP |

Sélectionnez LDAP |

|

Nom d'hôte ou adresse IP |

10.10.10.1 |

Saisissez l'adresse IP du serveur LDAP |

|

Numéro de port |

389 |

Entrez le numéro de port, 389 est le port par défaut |

|

Transport |

TCP - Standard |

Sélectionnez Standard ou Chiffré |

|

Version du protocole |

3 |

Sélectionnez la version du protocole |

|

Engagement des pouvoirs |

||

|

DN utilisateur: |

cn = testusr, CN = Utilisateurs, DC = dmssdwan, DC = local |

Entrez vos identifiants |

|

Mot de passe: |

secret |

utilisez toujours un mot de passe fort |

|

Champ de recherche |

L'ensemble du sous-arbre |

Sélectionnez l'arborescence secondaire entière pour les récupérer tous |

|

Base DN: |

DC = dmssdwan, DC = local |

Entrez le DN de base |

|

Conteneur d'authentification |

Choisir |

Cliquez et sélectionnez les conteneurs dans la liste |

|

Requête étendue |

& (objectClass = Personne) |

Extension de requête, limite de résultats sur les individus |

|

Modèle original |

MicrosoftAD |

Sélectionnez le type de serveur LDAP |

|

Attribut de nom d'utilisateur |

samAccountName |

Remplissage automatique basé sur le modèle d'origine |

|

Lire les propriétés |

Recevoir les informations de compte après une connexion réussie |

|

|

Synchroniser les groupes |

L'activation de la synchronisation de groupe nécessite l'option ci-dessus |

|

|

Limiter les groupes |

Sélectionnez la liste des groupes à prendre en compte lors de la synchronisation * |

|

|

Correspondance insensible à la casse |

Autoriser l'insertion d'une casse mixte lors de la collecte des paramètres régionaux utilisateur. |

Étape 1.1 (facultative) Synchronisez les groupes. ¶

Lorsque vous utilisez la base de données locale pour importer des utilisateurs, vous pouvez

également synchroniser des groupes LDAP formatés lorsque le serveur distant le prend en charge.

Pour utiliser cette fonctionnalité, activez Read propertieset

Synchronize groups.

Étape 2 - Test ¶

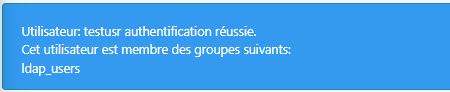

Pour vérifier si le serveur est correctement configuré, accédez à et sélectionnez le serveur LDAP et entrez un nom d'utilisateur et un mot de passe valides. Cliquez sur Essayer et si tout est réglé correctement, il affichera:

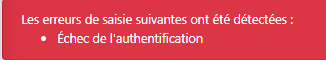

Sinon (ou si les informations d'identification invalides que vous avez entrées) indique:

Étape 3 - Activez le serveur d'authentification ¶

Accédez à la section et sous la section Authentification en bas, modifiez la liste déroulante serveur, sur votre serveur LDAP nouvellement ajouté et enregistrez.

Étape 4 - Présentation des utilisateurs ¶

Si vous souhaitez donner aux utilisateurs LDAP / Active Directory l'accès à l'interface

graphique, vous devez ajouter les utilisateurs au gestionnaire d'utilisateurs local. Accédez à

vous verrez une icône d'importation cloud dans le coin inférieur droit du formulaire

.

.

Cliquez sur l'icône d'importation dans le cloud pour commencer à importer des utilisateurs.

Un nouveau formulaire apparaîtra avec les utilisateurs individuels, sélectionnez ceux que vous souhaitez entrer.

Étape 5 - Mettre à jour les droits d'utilisateur LDAP ¶

Maintenant, si vous allez à , vous verrez tous les utilisateurs, y compris les utilisateurs LDAP récemment introduits. Vous pouvez créer un groupe spécifique pour ces utilisateurs, gérer facilement les privilèges ou utiliser l'un des groupes précédents que vous avez créés.

Lorsque vous développez un utilisateur LDAP (modifier) via l'icône pencil juste à côté du nom, vous remarquerez la différence car le nom d'utilisateur distinctif sera affiché par le serveur LDAP, comme suit: